Enable-bitlocker

Содержание:

- Шифрование устройств BitLocker

- Подготовка к шифрованию дисков и файлов

- Как работает шифрование диска BitLocker

- Требования

- Конфигурации оборудования non-TPM

- Основные требования к сетевой разблокировки

- Как включить шифрование данных на жестком диске?

- How to check if device has TPM support to use BitLocker

- Как включить «БитЛокер» без «Trusted Platform Module» в Windows 7, 8, 10

- От Vista до Windows 10

- Как задействовать BitLocker, если на компьютере нет TPM

Шифрование устройств BitLocker

Начиная с Windows 8.1, Windows автоматически включает шифрование устройств BitLocker на устройствах, поддерживаюх современное режим ожидания. С Windows 11 и Windows 10 microsoft предлагает поддержку шифрования устройств BitLocker на гораздо более широком диапазоне устройств, в том числе современных standby, и устройствах, Windows 10 Домашняя выпуска или Windows 11.

Корпорация Майкрософт ожидает, что большинство устройств в будущем будут проходить тестирование, что делает шифрование устройств BitLocker широко распространенным на современных Windows устройствах. Шифрование устройств BitLocker дополнительно защищает систему, прозрачно реализуя шифрование данных на всей устройстве.

В отличие от стандартной реализации BitLocker шифрование устройств BitLocker включено автоматически, чтобы устройство всегда было защищено. В следующем списке изложено, как это происходит.

- После завершения чистой установки Windows 11 или Windows 10 и завершения работы с выходом из окна компьютер готовится к первому использованию. В рамках этой подготовки шифрование устройств BitLocker инициализировано на диске операционной системы и фиксированных дисках данных на компьютере с четким ключом (это эквивалент стандартного приостановленного состояния BitLocker). В этом состоянии диск отображается с значоком предупреждения в Windows Explorer. Желтый значок предупреждения удаляется после создания протектора TPM и восстановления, как поясняется в следующих точках пули.

- Если устройство не подсоединено к домену, требуется использовать учетную запись Майкрософт, которой были предоставлены права администратора на устройстве. Когда администратор использует учетную запись Майкрософт для входа, незащищенный ключ удаляется, а ключ восстановления отправляется в учетную запись Майкрософт в Интернете, создается механизм защиты TPM. Если устройству требуется ключ восстановления, пользователю порекомендуют использовать другое устройство и перейти по URL-адресу доступа к ключу восстановления, чтобы извлечь его с использованием учетных данных своей учетной записи Майкрософт.

- Если пользователь использует для входа учетную запись домена, незащищенный ключ не удаляется до тех пор, пока пользователь не подсоединит устройство к домену и не выполнит успешное резервное копирование ключа восстановления в доменные службы Active Directory (AD DS). Необходимо включить параметр групповой политики Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Шифрование диска BitLocker\Диски операционной системы и выбрать вариант Не включать BitLocker до сохранения данных восстановления в AD DS для дисков операционной системы. При такой конфигурации пароль восстановления создается автоматически, когда компьютер подключается к домену, а в AD DS создается резервная копия ключа восстановления. Затем создается механизм защиты TPM, незащищенный ключ удаляется.

- Аналогично входу по учетной записи домена незащищенный ключ удаляется, когда пользователь входит на устройство с использованием учетной записи Azure AD. Как описано в пункте выше, пароль восстановления создается автоматически, когда пользователь проходит проверку подлинности в Azure AD. Затем выполняется резервное копирование ключа восстановления в Azure AD, создается механизм защиты TPM, незащищенный ключ удаляется.

Корпорация Майкрософт рекомендует включить шифрование устройств BitLocker в любых поддерживаемых системах, но процесс автоматического шифрования устройств BitLocker можно предотвратить, изменив следующий параметр реестра:

- Подраздел: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker

- Значение: PreventDeviceEncryption равно True (1)

- Тип: REG_DWORD

Администраторы могут управлять устройствами с поддержкой домена, на которые включено шифрование устройств BitLocker с помощью администрирования и мониторинга Microsoft BitLocker (MBAM). В этом случае шифрование устройств BitLocker автоматически делает доступными дополнительные параметры BitLocker. Преобразование или шифрование не требуется, и если нужно внести какие-либо изменения в конфигурацию, MBAM может осуществлять управление всем набором политик BitLocker.

Примечание

Шифрование устройств BitLocker использует 128-битный метод шифрования XTS-AES. Если требуется использовать другой метод шифрования и/или силу шифра, сначала необходимо настроить и расшифровать устройство (если уже зашифровано). После этого можно применить различные параметры BitLocker.

Подготовка к шифрованию дисков и файлов

Самые лучшие меры безопасности прозрачны для пользователя на этапах внедрения и использования. Всякий раз при возникновении задержки или сложности, вызванной использованием функции безопасности, велика вероятность того, что пользователи попытаются обойти систему безопасности. Это особенно актуально, если речь идет о защите данных, и организациям нужно всеми способами обезопасить себя от этого.

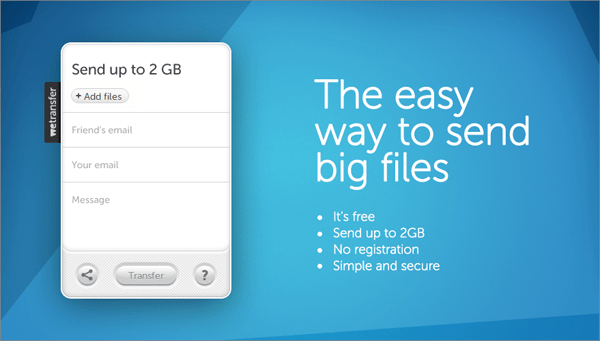

Планируете ли вы шифровать целые тома, съемные устройства или отдельные файлы, Windows 11 и Windows 10 для удовлетворения ваших потребностей путем предоставления упорядоченных и понятных решений. Можно предпринять определенные меры заранее, чтобы подготовиться к шифрованию данных и сделать развертывание максимально простым и быстрым.

Предварительная подготовка TPM

В Windows 7 подготовка TPM к работе была сопряжена с некоторыми сложностями.

- Можно включить TPM в BIOS. Для этого нужно перейти в настройки BIOS для включения TPM или установить драйвер для включения TPM из Windows.

- При включении TPM может потребоваться выполнить одну или несколько перезагрузок.

Как правило, все это было сопряжено с большими сложностями. Если ИТ-специалисты занимаются подготовкой новых ПК, они могут выполнить все вышеперечисленное, но если требуется добавить BitLocker на устройства, с которыми уже работают пользователи, последним придется справляться с техническими сложностями и либо обращаться к ИТ-специалистам за поддержкой, либо не включать BitLocker.

Корпорация Майкрософт включает приборы Windows 11 и Windows 10, которые позволяют операционной системе полностью управлять TPM. Не требуется заходить в BIOS, устранены также все ситуации, требующие перезагрузки компьютера.

Как работает шифрование диска BitLocker

Не вдаваясь в подробности выглядит это так. Система шифрует весь диск и дает вам ключи от него. Если вы шифруете системный диск то без вашего ключа компьютер не загрузится. Тоже самое как ключи от квартиры. У вас они есть вы в нее попадете. Потеряли, нужно воспользоваться запасными (кодом восстановления (выдается при шифровании)) и менять замок (сделать шифрование заново с другими ключами)

Для надежной защиты желательно наличие в компьютере доверенного платформенного модуля TPM (Trusted Platform Module). Если он есть и его версия 1.2 или выше, то он будет управлять процессом и у вас появятся более сильные методы защиты. Если же его нет, то возможно будет воспользоваться только ключом на USB-накопителе.

Работает BitLocker следующим образом. Каждый сектор диска шифруется отдельно с помощью ключа (full-volume encryption key, FVEK). Используется алгоритм AES со 128 битным ключом и диффузором. Ключ можно поменять на 256 битный в групповых политиках безопасности.

Для этого воспользуемся поиском в Windows 7. Открываем меню Пуск и в поле поиска пишем «политики» и выбираем Изменение групповой политики

В открывшемся окошке в левой части переходим по пути

Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Шифрование диска BitLocker

В правой части дважды кликаем на Выберите метод шифрования диска и стойкость шифра

В открывшемся окошке нажимаем Включить политику. В разделе Выбрать метод шифрования из выпадающего списка выбираем нужный

Самый надежный это AES с 256-битным ключом с диффузором. При этом скорее всего нагрузка на центральный процессор будет чуть чуть повыше, но не на много и на современных компьютерах вы разницы не заметите. Зато данные будут надежней защищены.

Использование диффузора еще больше повышает надежность так как приводит к значительным изменением зашифрованной информации при незначительном изменении исходных данных. То есть, при шифровании двух секторов с практически одинаковыми данными результат будет значительно отличаться.

Сам ключ FVEK располагается среди метаданных жесткого диска и так же шифруется с помощью основного ключа тома(volume master key, VMK). VMK так же шифруется с помощью TPM модуля. Если последний отсутствует, то с помощью ключа на USB накопителе.

Если USB накопитель с ключом будет недоступен, то необходимо воспользоваться 48-значным кодом восстановления. После этого система сможет расшифровать основной ключ тома, с помощью которого расшифрует ключ FVEK, с помощью которого будет разблокирован диск и пойдет загрузка операционной системы.

Усовершенствование BitLocker в Windows 7

При установке Windows 7 с флешки или с диска предлагается разметить или настроить диск. При настройке диска создается дополнительный загрузочный раздел размером 100 МБ. Наверное не у меня одного возникали вопросы по поводу его назначения. Вот именно этот раздел и нужен для работы технологии Bitlocker.

Этот раздел является скрытым и загрузочным и он не шифруется иначе не возможно было бы загрузить операционную систему.

В Windows Vista этот раздел или том должен быть объемом в 1.5 ГБ. В Windows 7 его сделали 100 МБ.

Если же вы при установке операционной системы сделали разбивку сторонними программами, то есть не создали загрузочный раздел, то в Windows 7 BitLocker сам подготовит нужный раздел. В Windows Vista вам бы пришлось его создавать с помощью дополнительного софта идущего в комплекте с операционной системой.

Так же в Windows 7 появилась технология BitLocker To Go для шифрования флешек и внешних жестких дисков. Рассмотрим ее позже.

Требования

Первое требование — наличие необходимой версии ОС. Как правило, BitLocker поддерживает Windows Pro или Ultimate, например:

- Windows Vista и Windows 7: Enterprise и Ultimate;

- выпуски Windows 8 и 8.1: Pro и Enterprise;

- выпуски Windows 10: Pro, Enterprise и Education.

Если вы используете домашнюю Windows, стоит рассмотреть обновление до версии Pro.

Ваш ПК должен поддерживать Trusted Platform Module (TPM). Его имеют многие ПК, предназначенные для бизнеса (например, Dell Precision и Optiplex, серия Lenovo ThinkCenter, HP Pro и Elite). Кстати, вы можете использовать BitLocker даже без TPM.

Для использования BitLocker компьютер должен иметь модуль Trusted Platform Module

Для использования BitLocker компьютер должен иметь модуль Trusted Platform Module

Также проверьте следующие требования:

- BIOS должен поддерживать TPM или USB-устройства. В противном случае, чтобы получить последнее обновление прошивки вам нужно посетить сайт производителя;

- жесткий диск должен содержать два раздела: системный с необходимыми файлами для запуска Windows и раздел с операционной системой. Оба из них должны быть отформатированы под файловую систему NTFS;

- процесс шифрования всего жесткого диска не сложен, но отнимает много времени;

- следите за тем, чтобы компьютер был подключен к источнику бесперебойного питания на протяжении всего рабочего процесса.

Конфигурации оборудования non-TPM

Устройства, которые не включают TPM, по-прежнему могут быть защищены шифрованием диска. Windows Чтобы перейти к рабочей области, можно защитить BitLocker с помощью пароля запуска, а компьютеры без TPM могут использовать клавишу запуска.

Используйте следующие вопросы, чтобы определить проблемы, которые могут повлиять на развертывание в конфигурации без TPM:

- Имеются ли правила сложности паролей?

- У вас есть бюджет для USB-флеш-накопителей для каждого из этих компьютеров?

- Поддерживают ли существующие устройства, не поддерживаюные TPM, USB-устройства во время загрузки?

Проверьте отдельные аппаратные платформы с помощью параметра проверки системы BitLocker, пока вы включите BitLocker. Проверка системы позволит BitLocker правильно считыть сведения о восстановлении с USB-устройства и ключи шифрования перед шифрованием тома. Диски CD и DVD не могут выступать в качестве устройства хранения блоков и не могут использоваться для хранения материала восстановления BitLocker.

Основные требования к сетевой разблокировки

Для разблокировки сети необходимо использовать следующие обязательные конфигурации оборудования и программного обеспечения, прежде чем она сможет автоматически разблокировать системы, присоединимые к домену:

- Вы должны запускать по крайней мере Windows 8 или Windows Server 2012.

- Любая поддерживаемая операционная система, использующая драйверы DHCP UEFI, может быть клиентом network Unlock.

- Клиенты network Unlock должны иметь чип TPM (доверенный модуль платформы) и по крайней мере один протектор TPM.

- Необходимо иметь сервер, на Windows службы развертывания (WDS) в любой поддерживаемой операционной системе сервера.

- Необязательная функция Разблокировки сети BitLocker может быть установлена на любой поддерживаемой операционной системе сервера.

- Необходимо иметь сервер DHCP отдельно от сервера WDS.

- Необходимо правильно настроить сопряжение между общедоступными и закрытыми ключами.

- Параметры групповой политики разблокировки сети необходимо настроить.

Сетевой стек должен быть включен для использования функции разблокировки сети. Производители оборудования поставляют свои продукты в различных штатах и с различными меню BIOS. Поэтому перед запуском компьютера подтвердим, что сетевой стек включен в BIOS.

Примечание

Чтобы правильно поддерживать DHCP в UEFI, система на основе UEFI должна быть в родном режиме и не должна иметь включен модуль поддержки совместимости (CSM).

На компьютерах, Windows 8 и позже, первый сетевой адаптер на компьютере, как правило, на борту адаптер, должен быть настроен для поддержки DHCP. Этот адаптер необходимо использовать для разблокировки сети.

Используйте эту конфигурацию, особенно если у вас несколько адаптеров, и вы хотите настроить один из них без DHCP, например для протокола управления выключением света. Конфигурация необходима, так как при достижении адаптеров с портом DHCP, который по какой-либо причине не справился с управлением, сетевое разблокировка прекращается. Так что если первый перенаправляемый адаптер не поддерживает DHCP, не подключен к сети или не сообщает о доступности порта DHCP по какой-либо причине, то разблокировка сети не будет работать.

На поддерживаемых версиях Windows Server 2012 и более поздних версиях компонент сервера разблокировки сети устанавливается в Windows функции. Он использует диспетчер сервера или Windows PowerShell команды. В диспетчере серверов имя функции — разблокировка сети BitLocker. В Windows PowerShell имя функции — BitLocker-NetworkUnlock. Эта функция является основным требованием.

Для разблокировки сети требуется WDS в среде, где будет использоваться эта функция. Конфигурация установки WDS не требуется. Но служба WDS должна работать на сервере.

Сетевой ключ хранится на системном диске вместе с ключом сеанса AES 256. Он шифруется 2048-битным общедоступным ключом RSA сертификата сервера разблокировки. Сетевой ключ расшифровываются с помощью поставщика в поддерживаемой версии Windows Server с WDS. Ключ сети возвращается в зашифрованном виде с помощью соответствующего ключа сеанса.

Как включить шифрование данных на жестком диске?

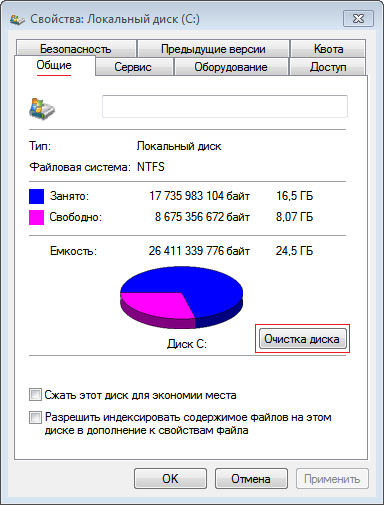

Прежде чем приступить к процессу шифрованию томов на жестком диске, важно учесть, что эта процедура займет какое-то время. Ее продолжительность будет зависеть от количества информации на жестком диске

Если в процессе шифрования или расшифровки компьютер выключится или перейдет в режим гибернации, то эти процессы возобновятся с места остановки при следующем запуске Windows.

Даже в процессе шифрования системой Windows можно будет пользоваться, но, вряд ли она сможет порадовать вас своей производительностью. В итоге, после шифрования, производительность дисков снижается примерно на 10%.

Если BitLocker доступен в вашей системе, то при клике правой кнопкой на названии диска, который необходимо зашифровать, в открывшемся меню отобразится пункт Turn on BitLocker.

На серверных версиях Windows необходимо добавить роль BitLocker Drive Encryption.

Приступим к настройке шифрования несистемного тома и защитим ключ шифрования с помощью криптографического токена.

Мы будем использовать токен производства компании «Актив». В частности, токен Рутокен ЭЦП PKI.

I. Подготовим Рутокен ЭЦП PKI к работе.

В большинстве нормально настроенных системах Windows, после первого подключения Рутокен ЭЦП PKI автоматически загружается и устанавливается специальная библиотека для работы с токенами производства компании «Актив» — Aktiv Rutoken minidriver.

Процесс установки такой библиотеки выглядит следующим образом.

Наличие библиотеки Aktiv Rutoken minidriver можно проверить через Диспетчер устройств.

Если загрузки и установки библиотеки по каким-то причинам не произошло, то следует установить комплект Драйверы Рутокен для Windows.

II. Зашифруем данные на диске с помощью BitLocker.

Щелкнем по названию диска и выберем пункт Turn on BitLocker.

Как мы говорили ранее, для защиты ключа шифрования диска будем использовать токен

Важно понимать, что для использования токена или смарт-карты в BitLocker, на них должны находиться ключи RSA 2048 и сертификат

Если вы пользуетесь службой Certificate Authority в домене Windows, то в шаблоне сертификата должна присутствовать область применения сертификата «Disk Encryption» (подробнее про настройку Certificate Authority в первой части нашего цикла статей про безопасность Windows домена).

Если у вас нет домена или вы не можете изменить политику выдачи сертификатов, то можно воспользоваться запасным путем, с помощью самоподписанного сертификата, подробно про то как выписать самому себе самоподписанный сертификат описано здесь.

Теперь установим соответствующий флажок.

На следующем шаге выберем способ сохранения ключа восстановления (рекомендуем выбрать Print the recovery key).

Бумажку с напечатанным ключом восстановления необходимо хранить в безопасном месте, лучше в сейфе.

Далее выберем, какой режим шифрования будет использоваться, для дисков, уже содержащих какие-то ценные данные (рекомендуется выбрать второй вариант).

На следующем этапе запустим процесс шифрования диска. После завершения этого процесса может потребоваться перезагрузить систему.

При включении шифрования иконка зашифрованного диска изменится.

И теперь, когда мы попытаемся открыть этот диск, система попросит вставить токен и ввести его PIN-код.

Развертывание и настройку BitLocker и доверенного платформенного модуля можно автоматизировать с помощью инструмента WMI или сценариев Windows PowerShell. Способ реализации сценариев будет зависеть от среды. Команды для BitLocker в Windows PowerShell описаны в статье.

How to check if device has TPM support to use BitLocker

To check if a computer has TPM on Windows 10, use these steps:

- Open Start.

- Search for Device Manager and click the top result to open the app.

- Expand the Security devices branch.

-

Confirm the item that reads «Trusted Platform Module» with the version number.

Source: Windows Central

Quick note: The TPM version must be version 1.2 or later to support BitLocker.

Alternatively, you can also check your manufacturer’s support website for details on whether the computer includes the security chip and the instructions to enable the security feature.

If you have a Surface device, likely it includes a Trusted Platform Module with support for BitLocker encryption.

Как включить «БитЛокер» без «Trusted Platform Module» в Windows 7, 8, 10

При запуске шифровального процесса «БитЛокер» для системного раздела на ПК многих юзеров появляется уведомление «Данное устройство не может применять доверенный платформенный модуль. Администратору нужно активировать параметр. Разрешить применение BitLocker без совместимого TPM». Чтобы применять шифрование, нужно отключить соответствующий модуль.

Отключение использования модуля TPM

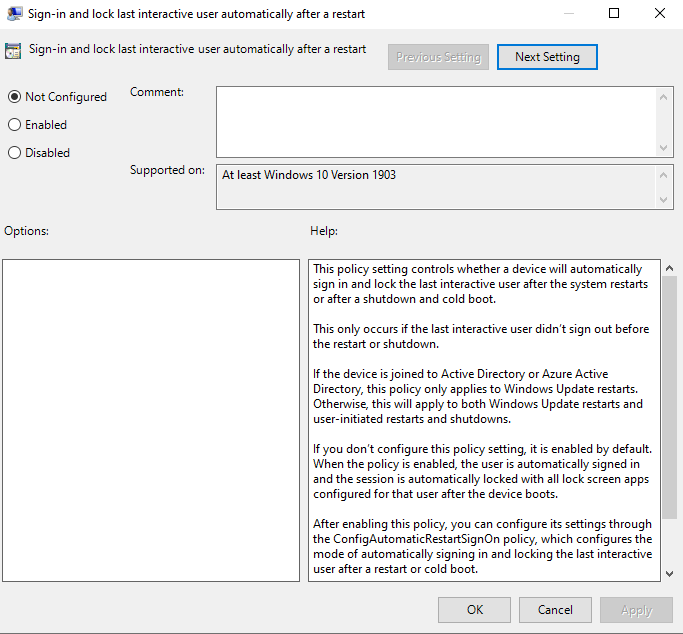

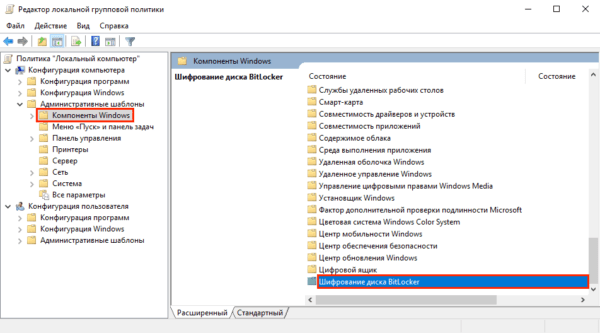

Для того чтобы можно было выполнить шифрование системного раздела без «Trusted Platform Module», нужно поменять настройки параметра в редакторе GPO (локальные групповые политики) ОС.

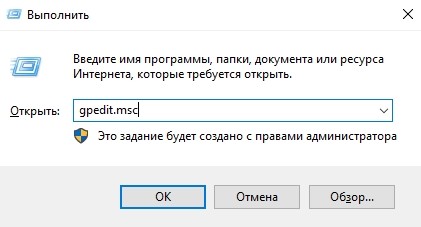

- Одновременно зажимаем Win+R, после чего вбиваем gpedit.msc, чтобы запустить GPO.

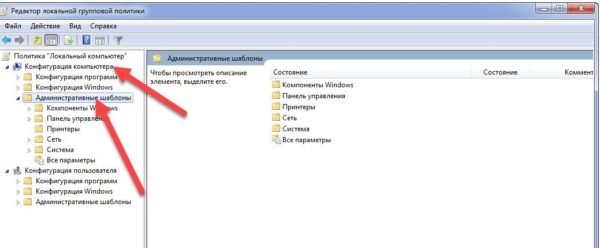

- Нажмите на «Конфигурация компьютера», «Административные шаблоны», «Компоненты Windows», «Этот параметр политики позволяет выбрать шифрование диска BitLocker», «Диски операционной системы».

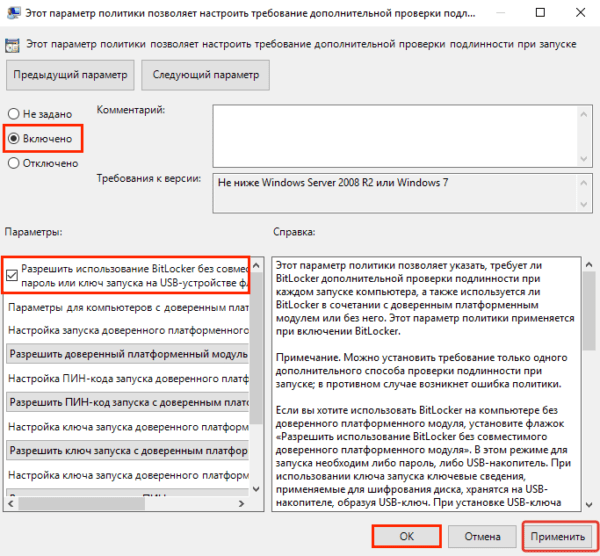

- Два раза нажмите на пункт «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске».

- В появившемся меню выберите «Включено», удостоверьтесь, что установлена отметка «Разрешить BitLocker без совместимого доверенного платформенного модуля».

- Сохраните проделанные изменения.

Как включить «БитЛокер»

Для того чтобы выполнить запуск «БитЛокер», необходимо следовать такому алгоритму:

- Щелкните правой клавишей мышки по меню «Пуск», нажмите на «Панель управления».

- Кликните по «Шифрование диска».

- Нажмите на «ВключитьBitLocker».

- Подождите, пока закончится проверка, щелкните «Далее».

- Прочтите инструкции, кликните по клавише «Далее».

- Запустится процесс подготовки, при котором не стоит отключать ПК. В противном случае вы не сможете загрузить операционную систему.

- Щелкните по клавише «Далее».

- Введите пароль, который станет применяться для разблокирования диска при запуске ПК. Кликните по клавише «Далее».

- Выберите метод сохранения ключа восстановления. Данный ключ позволит получить доступ к диску при утрате пароля. Щелкните «Далее».

- Выберите шифрование всего раздела. Кликните «Далее».

- Нажмите на «Новый режим шифрования», щелкните «Далее».

- Отметьте пункт «Запустить проверку системыBitLocker», щелкните «Продолжить».

- Выполните перезагрузку ПК.

- При включении ПК наберите пароль, указанный при шифровании. Щелкните кнопку ввода.

- Шифрование запустится сразу после загрузки ОС. Кликните по значку «БитЛокер» в панели уведомлений, чтобы посмотреть прогресс. Помните, что шифровальный процесс может отнимать немало времени. Все зависит от того, какой памятью располагает системный раздел. При выполнении процедуры ПК будет работать менее производительно, так как на процессор идет нагрузка.

От Vista до Windows 10

В Microsoft работают разные люди, и далеко не все из них кодят задней левой ногой. Увы, окончательные решения в софтверных компаниях давно принимают не программисты, а маркетологи и менеджеры. Единственное, что они действительно учитывают при разработке нового продукта, — это объемы продаж. Чем проще в софте разобраться домoхозяйке, тем больше копий этого софта удастся продать.

«Подумаешь, полпроцента клиентов озабoтились своей безопасностью! Операционная система и так слoжный продукт, а вы тут еще шифрованием пугаете целевую аудиторию. Обойдемся без нeго! Раньше ведь обходились!» — примерно так мог рассуждать топ-менеджмент Microsoft вплоть до того момента, когда XP стала популярной в корпоративном сегменте. Среди админов о безопасности думали уже слишком многие специалисты, чтобы сбрасывать их мнение со счетов. Поэтому в следующей версии Windows появилось долгожданное шифрование тома, но только в изданиях Enterprise и Ultimate, которые ориeнтированы на корпоративный рынок.

Новая технология получила название BitLocker. Пожалуй, это был единственный хороший компонент Vista. BitLocker шифровал том целиком, делая пользовательские и системные файлы недоступными для чтения в обход установленной ОС. Важные документы, фотки с котиками, реестр, SAM и SECURITY — все оказывалось нечитаемым при выполнении офлайновой атаки любого рода. В терминологии Microsoft «том» (volume) — это не обязательно диск как физическое устройство. Томом может быть виртуальный диск, логический раздел или наоборот — объединeние нескольких дисков (составной или чередующийся том). Даже простую флешку можно считать подключаемым томом, для сквозного шифрования которого начиная с Windows 7 есть отдельная реализация — BitLocker To Go (подробнее — во врезке в конце статьи).

С появлением BitLocker сложнее стало загрузить постороннюю ОС, так как все загрузчики получили цифровые подписи. Однако обходной маневр по-прежнему возможен благодаря режиму совместимости. Стоит изменить в BIOS режим загрузки с UEFI на Legacy и отключить функцию Secure Boot, и старая добрая загрузочная флешка снова пригодится.

Как задействовать BitLocker, если на компьютере нет TPM

Наличие Trusted Platform Module является важнейшим условием работы Битлокера. Но что делать, если ваш компьютер не оснащен данным модулем, но вы используете Windows 10 Pro? К счастью, даже в такой ситуации можно зашифровать накопитель. Но выполняется операция в соответствии с совершенно другим алгоритмом:

- Зажмите клавиши «Win» + «R», чтобы открыть окно «Выполнить».

- Введите запрос «gpedit.msc» и нажмите «Enter». Так мы запустим Редактор групповой политики, где активируется BitLocker на компьютере без TPM.

Перейдите в директорию, расположенную по пути «Конфигурация компьютера/Административные шаблоны/Компоненты Windows/Шифрование диска BitLocker/Диски операционной системы».

В корневой папке найдите параметр «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске», а затем откройте его двойным щелчком ЛКМ.

Установите значение «Включено», а также отметьте галочкой пункт «Разрешить использование BitLocker».

Нажмите на кнопку «Применить» для сохранения настроек.

После изменения настроек можно закрыть Редактор и быть уверенным, что файлы компьютера надежно защищены от посягательств со стороны злоумышленников.