Программа для взлома программ

Содержание:

- Взлом пароля в Windows 7

- С чего все начиналось или как я узнал про взлом компьютеров

- WPS код

- Часть 2: как взломать пароль Windows 7 с помощью диска восстановления системы

- Книги и видео по теме

- Брутфорс

- Взлом с телефона

- Как не допустить, чтобы взломали компьютер

- 2. Как взломать телефон через компьютер с помощью hoverwatch?

- Вторая часть

- Что делать, если система была заражена

- Сканеры веб-ресурсов для Android

- Общие рекомендации и советы

- Взлом компьютера через Dark Comet

- Анализ результатов Loki

- Из-за чего могут взломать ваш компьютер

Взлом пароля в Windows 7

Данный способ в корне отличается от удаления пароля в Windows XP. Здесь все намного сложнее и запутаннее, но не нужно пугаться и расстраиваться. Любой пароль можно взломать, только чем он сложнее, тем дольше на это уйдет времени и использования специальных программ.

Наверняка вы все видели фильмы, или слышали новости о том, что какой-то неизвестный хакер взломал защитную систему банка, Пентагона или ЦРУ. Для данной процедуры нам понадобится загрузочный диск с операционной системой Windows 7.

Приступим к действию. Данный способ разделим на две части.

Первая часть

Включаем наш компьютер, вставляем загрузочный диск Windows 7 в привод и выставляем загрузку в биосе с CD — DVD дисковода.

Нужно нажать любую клавишу в черном окне.

После загрузки диска появится окно Установка Windows, нажимаем «Далее».

В следующем окне выбираем Восстановление системы, которое расположено слева внизу.

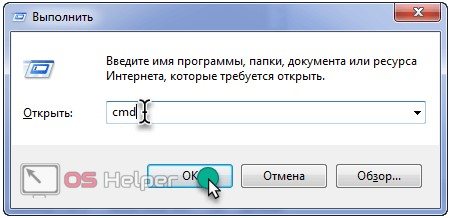

После этого в «Параметрах и восстановлении системы» находим и выбираем «Командную строку».

В командной строке забиваем слово «regedit» (реестр компьютера) и нажимаем «Enter».

После которого, у вас появится окно «Редактора реестра». Заходим в папку «HKEY_LOCAL_MACHINE».

Затем выбираем «Файл >>> Загрузить куст». После чего указываем путь к файлу под названием Sitemap (дословный перевод — карта сайта). Его можно найти по адресу: <указываем букву диска операционной системы (чаще всего это диск «С»)> «:/Windows/System32/config/SYSTEM».

Находим файл «Sitemap», выделяем и открываем его. Выйдет окно, в котором нужно ввести любые символы (например восьмерки), жмем «ОК».

Далее заходим в созданный нами раздел: HKEY_LOCAL_MACHINE/888/Setup.

Идем в «Setup >>> Setup type». Меняем ноль (0) на двойку(2) и жмем «OK».

Заходим в «CmdLine >>> Изменение строкового параметра». В поле Значение вводим «cmd.exe» и «OK».

После этого выделяем наш новый созданный раздел, открываем «Файл» и нажимаем «Выгрузить куст».

Закрываем редактор реестра и командную строку. После чего нажимаем «Перезагрузка».

Переходим к самому интересному — сброс пароля.

С чего все начиналось или как я узнал про взлом компьютеров

Я не буду рассказывать, зачем я это делал, для чего и зачем мне это надо было. Так как, считаю, что это не особо интересно…

Так же, сама фраза «Взломать компьютер» в этом посте совершенно не уместна! И знаете почему? А вот почему.

В двух словах: На мой взгляд, реальный взлом удалённой системы – это когда человек просто садится, берёт пива, пиццу и начинает работать.

Начинает искать уязвимые места в системы и после их обнаружения пишет под них Exploit-ы и прочие деструктивные программы.Это и есть действительно настоящий взлом и это нихрена не легко – это очень тяжело и требует много знаний…

Так как я не чего не искал эксплойты не писал, я считаю фразу «Взломать компьютер» не уместной. А просто «Баловство», «Хулиганство» как Вам больше нравится.

Но, раз в народе так повелось, если залез в чужой комп, значит взломал, поэтому и дал такой заголовок посту…

Получается я не взламывал компьютеры, я просто получал неправомерный доступ к удалённой системе.

А 90% всей работы за меня сделали другие люди, которые написали программы, с помощью которых я и получал доступ к чужим компьютерам. Именно получал, а не взламывал!!!

В этом вся ПРОСТОТА получения доступа к удалённому компьютеру.

Вот в этом то и есть весь прикол. Все сделано, все написано реально умными ребятами. Мало того, что в интернете много статей по теме, там же много совершенно бесплатных и нужных для этих дел программ.

Что нужно? Не чего сложного, просто скачать нужные программы и научится ими пользоваться и ВСЕ!!! А учится ими пользоваться проще простого!

В интернете даже видеокурс есть «Этичный хакинг и тестирование на проникновение» совершенно в свободном доступе.

WPS код

Некоторые роутеры имеют ту самую бесполезную кнопку – WPS, которая позволяет подключать устройства в упрощенном режиме. По умолчанию во многих роутерах до сих пор WPS активирован. А подключение к такой сети осуществляется всего лишь вводом этого ПИН-кода, которые состоит только из цифр.

В ПИН-коде всего 8 цифр. Выше я уже говорил про допустимость полного перебора WEP, а здесь еще проще – только цифры. К тому же была найдена корреляция, которая позволяет методы делать подбор попарно – сначала 4 цифры, и потом 4 цифры. Это все очень ускоряет перебор, а точку при открытом WPS можно поломать за несколько часов.

Другой вариант атаки – использование кодов по умолчанию. ДА! Некоторые устройство с завода идут с установленным включенным одинаковым ПИН-кодом) А предложенные программы знают уже эти пароли, так что все может быть намного проще.

Часть 2: как взломать пароль Windows 7 с помощью диска восстановления системы

Вместо взлома пароля Windows 7 вы можете использовать диск восстановления системы или установочный диск, чтобы обойти пароль Windows 7 с помощью командной строки. Конечно, у вас должен быть диск восстановления системы для заблокированного компьютера, как и для решения. Затем вы можете выполнить следующие шаги, чтобы взломать пароль Windows 7.

Шаг 1:

Вставьте диск восстановления системы в заблокированный компьютер, затем загрузите Windows 7 с диска. Выберите «Язык для установки», «Формат времени и валюты» и нажмите «Далее», чтобы продолжить.

Шаг 2:

Выберите «Восстановить компьютер», чтобы взломать пароль, а не переустанавливать. Затем вы можете найти «Параметры восстановления системы», чтобы выбрать первый вариант использования инструментов восстановления.

Шаг 3:

Найдите оптический привод CD-DVD, например, дисковод D. Выберите «Командная строка» на следующем экране. Затем вы можете ввести следующую командную строку, чтобы взломать пароль Windows 7.

1. utilman.exe d: и нажмите клавишу «Ввод».

2. скопируйте d: \ windows \ system32 \ utilman.exe d: \ и нажмите клавишу «Ввод».

3. Скопируйте cmd.exe перезаписать ultilman.exe:

4. скопировать d: \ windows \ system32 \ cmd.exe d: \ windows \ system32 \ utilman.exe

5. Введите Y или Да для перезаписи d: \ windows \ system32 \ utilman.exe? (Да / Нет / Все) :. Затем нажмите клавишу «Ввод».

Шаг 4:

Извлеките диск восстановления системы и закройте командную строку перед перезагрузкой компьютера. Когда появится окно входа в Windows 7, нажмите кнопку «Простота доступа».

Шаг 5:

При повторном доступе к командной строке вы можете ввести следующую командную строку, чтобы изменить пароль Windows 7.

Книги и видео по теме

Есть много книг про взлом Wi-Fi. Есть очень специфичные, но неполные. А есть прям очень короткие вырезки со всеми интересными моментами. Вот таким вырезками я и решил с вами поделиться. Книги на английском языке, но про современные методы на русском и не пишут. Так что из личной подборки. На авторство не претендую, кому понравится – платите авторам. Есть все методы выше, даже чуть больше, с примерами и инструкциями:

А это уже целая глава из последнего руководства EC-Council по подготовке этичных хакеров. Тоже урвал из открытых источников, сведения хоть и на английском, но зато актуальны на текущий момент. Пролистайте – там все в картинках и даже есть лабораторные работы. Все то же самое, но красиво.

А вот и видео последнего руководства парой лет ранее, но зато на русском языке:

https://youtube.com/watch?v=_Lohr_LQ51s

На этом заканчиваю – смотрите, изучайте. Информации выше достаточно, чтобы легко взломать любой Wi-Fi на любом роутере (и даже на школьном). Здесь вопрос только времени и ваших умений.

Брутфорс

https://youtube.com/watch?v=USkRpiI7Pjc

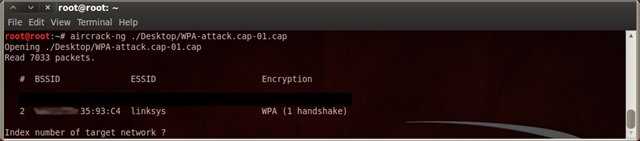

Брутфорс (Brute Force) – метод автоматического перебора паролей. Ведь пароль же вы вводите свободно? А что сделать, если заставить программу самостоятельно перебирать все возможные варианты и пытаться подключаться с ними.

Есть плюсы – старые модели без обнаружения атаки и слабым паролем (WEP) ломаются на ура. Есть минусы – новые модели могут обнаруживать вас (приходится маскироваться) и внедряют задержки в переборе, или даже полный бан атакующей машины. Еще один минус – современные маршрутизаторы заставляют пользователей вводить сложные длинные пароли, на перебор которых уйдут годы. Так что придется искать другие методы.

Но все же попробовать перебрать сеть на легкие пароли, или если она WEP, а не WPA/WPA2 безусловно стоит. Вероятность дыры есть всегда.

Основные моменты по бруту:

- Программы могут использовать весь перебор вариантов – подходит для WEP сети, или же для модели роутера, который заставляет принудительно вводить сложные пароли, где невозможна атака по словарю.

- Есть вариант атаки по словарю – когда подгружается файл с наиболее частовстречаемыми паролями. Файлов этих очень много – в одной Kali Linux их с пару десятков, а сколько ходит по сети. По мне достаточно проверять на основные пароли мелким списком – все-таки взламывать через брутфорс уже не вариант, а для базовой проверки и экономии времени достаточно самого простого списка.

- Программа работает в несколько потоков – т.е. может одновременно пытаться перебирать сразу много вариантов. Но тут есть своя особенность: сам роутер может отбрасывать такие попытки, вводить задержки на авторизацию или же вовсе перезагружаться. Т.е. с потоками нужно играться аккуратно. В любой ситуации – проверяйте все на своем железе, так узнаете наверняка.

- Некоторые пишут про прокси… Но какое тут прокси))) Мы же подключаемся по воздуху) Речь идет о том, что некоторые программы успешно маскируют свои запросы под разные устройства, что дает возможность работать в многопотоке.

Подборку программ дам в конце – обычно одна программа вроде Aircrack (лидер рынка) может сделать все действия сама. Не нужно изобретать велосипеды или ставить 100500 программ. Пока же хочу продолжить обсуждение способом взлома.

Взлом с телефона

Все методы выше были в основном про использование ПК. Оптимальной средой для взлома по-прежнему остается Kali Linux – там уже все предусмотрено. Крайний вариант – Windows. С телефонами намного сложнее. Пока готовил статью, начитался «соседних изданий» с рекомендациями воткнуть Кали на Эппл, или запуска свободного Aircrack-ng на них прямо в Android или iOS, да бонусом с приправкой странных ключевых слов – короче в жизни так не бывает. Хочешь ломать – ставь Kali, если есть только телефон – классного решения не будет.

В основном все рекомендации из сети на этом поле являются откровенным бредом. Моя рекомендация – введите в Google Play или App store что-то вроде «взлом wi-fi», и вам вывалится целая подборка программ. А там уже смотрите по отзывам и не ставьте всякую фэйковую дрянь. Основные категории софта здесь:

- Подбор пароля WPS по умолчанию.

- Базы точек.

Никакого подбора здесь не будет – для него нужны вычислительные мощности, чего у телефонов (да и у некоторых компьютеров) нет. Так что еще раз – хотите ломать с телефона, ставьте кали на ноутбук/компьютер. На некоторые модели смартфонов Kali устанавливается, но если вы не профи, даже не пытайтесь – бессмысленная затея.

https://youtube.com/watch?v=4-gPpiVd4V8

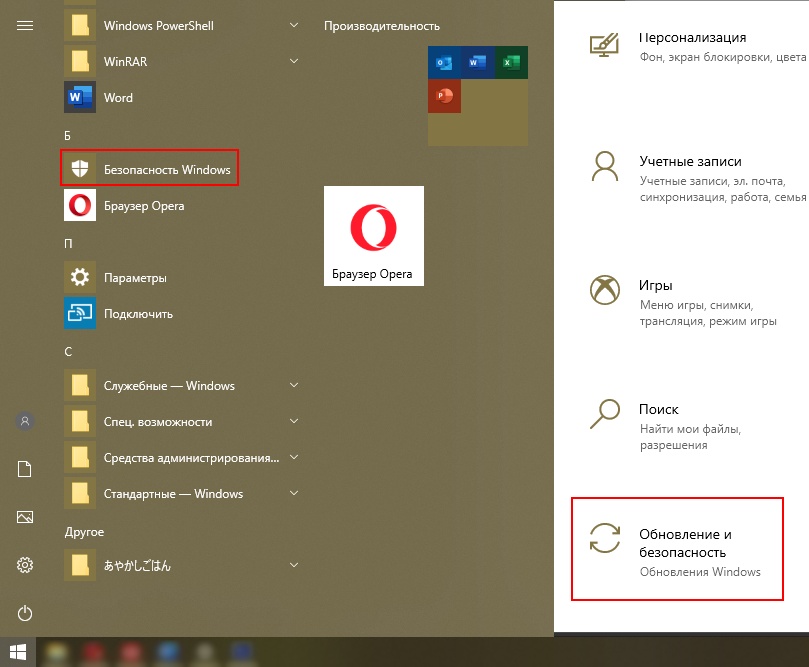

Как не допустить, чтобы взломали компьютер

В первую очередь рекомендуется пользоваться актуальными операционными системами. Да данный момент это Windows 10. К сожалению, не все пользователи имеют полноценную возможность перебраться с привычной «Семёрки» на более требовательную «Десятку». Вызвано это как очень низким уровнем программного обеспечения, так и различными компонентами ОС. Из-за низ потребляется куда больше оперативной памяти, а некоторые службы мониторинга жёсткого диска способны заставить компьютер сильно тормозить даже без включённых программ.

Конечно, на компьютерах, комплектующие которых были выпущены хотя бы после 2014-2015 года это не проблема, но вот в случае более старого оборудования работать становится невозможным. По этой причине есть смысл пользоваться альтернативами:

Оригинальная Windows 7 со всеми выпущенными обновлениями от Microsoft. Сейчас данная версия операционной системы более не поддерживается, однако ей ещё можно пользоваться. Особенно если это требуется в офисных или домашних целях. Всевозможные браузеры, программы и т. д. всё ещё поддерживаются Windows 7

Обратить внимание на Unix-подобные дистрибутивы, основанные на ядре Linux. Вариант это куда более радикальный, но зато действенный

Не все дистрибутивы подойдут, однако. Также многое зависит от оборудования. К сожалению, на GNU/Linux также поддерживается не всё оборудование в должной степени. Попробовать установить облегчённую редакцию Windows 10 LTSC. Проблему с поддержкой это не исправит, но существенно уменьшит нагрузку на компьютер.

Таким образом, используя лишь актуальные версии ОС от тех или иных разработчиков, можно сохранять высокий уровень защиты. Даже на не поддерживаемых операционных системах. Но это не касается Windows XP и более ранние версии, так как на них не работает большинство программ.

Итог

Чтобы обеспечить защиту своему ПК достаточно пользоваться Windows 10. Данная ОС является куда более умной, чем предыдущая версия. Взломать десятку куда сложнее и в большинстве случаев невозможно. Сама возможность заражения компьютера предотвращается за счёт различных процессов. Они, кстати, встроены не только в Windows, но и в некоторые браузеры или составные компоненты программ.

Некоторые сторонние антивирусы способны совместно с Windows защитником заниматься обереганием системы от вирусов. Сообщество пользователей отмечает, что таким образом получается достигнуть большей защиты, но это прямо-пропорционально влияет на загруженность компьютера

Но важно понимать, что даже с действительно качественным противовирусным ПО пользователь не защищён полностью. Всегда будут уязвимости, и человек — это самая большая уязвимость

Для избежание заражение своего компьютера в первую очередь нужно следить за своими действиями в интернете и реальности. Любая ваша невнимательность может пойти на руку злоумышленникам.

2. Как взломать телефон через компьютер с помощью hoverwatch?

Именно эта “изюминка” делает hoverwatch идеальным вариантом для многодетных родителей и для работодателей, имеющих много работников.

Но в каждой бочке меда есть ложка дегтя. В случае с hoverwatch загвоздка в том, что приложение не дружит с iPhone. hoverwatch совместим только с Android, Windows и macOS. Поэтому с компьютера вы можете “достать” только Android.

Перед покупкой hoverwatch, вы можете устроить тест-драйв, воспользовавшись бесплатной 3-дневной пробной версией.

Требуются ли hoverwatch root-права?

hoverwatch работает как с root-правами, так и без них. Как бы то ни было, рутирование – это палка о двух концах.

С одной стороны, если его провести, то у вас появится доступ к расширенным функциям: удаленному снятию скриншотов в целевом телефоне или мониторингу мессенджеров, таких как Snapchat, WhatsApp и Facebook Messenger.

С другой стороны, это все равно что лишить устройство иммунитета. Любой чих хакера, вирус, вредоносное ПО – целевой Android будет уязвим перед всем этим.

Но есть и хорошие новости. Даже без проведения рутинга целевого телефона, у вас будет доступ к некоторым крутым опциям:

- Запись входящих/исходящих вызовов, чтобы прослушать их позже.

- Доступ к журналу звонков. С его помощью вы сможете узнать, с кем говорили, когда и как долго.

- Трекинг местоположения целевого телефона на основе данных GPS, а также просмотр истории и маршрута перемещений.

- Доступ к истории интернет браузера и списку контактов.

- Скрытая фотосъемка передней или задней камерой целевого телефона. Так вы будете знать, где объект слежки и чем он занят.

- Получение уведомлений в случае, если целевой пользователь попытается поменять SIM-карту.

Независимо от того, будете ли вы проводить рутинг или не будете, hoverwatch в любом случае требуется физический доступ к контролируемому устройству.

После инсталляции приложения вы можете запустить режим “невидимки” и удалить иконку hoverwatch.

Как взломать чужой телефон через компьютер, используя hoverwatch?

Пошаговая инструкция:

- Создайте учетную запись hoverwatch.

- Войдите в систему целевого телефона, чтобы включить опцию “Неизвестные источники”. Выберите путь: “Настройки” > “Безопасность”> “Неизвестные источники”.

- Перейдите на сайт hoverwatch с целевого телефона и авторизуйтесь.

- Загрузите hoverwatch на контролируемое устройство.

- Установите hoverwatch на целевой телефон и выберите того, кого будете контролировать: “ребенка”, “работника”, “себя” или “другое”. Сделали? Теперь жмите на “удалить значок hoverwatch”.

- Запустите приложение, войдя в систему под своими данными.

- Теперь вы можете перейти на панель управления hoverwatch со своего компьютера и отслеживать активность на целевом телефоне!

Прочитать отзывы о hoverwatch или перейти на официальный веб-сайт здесь >>

Вторая часть

После перезагрузки вашего компьютера должно появится окно командной строки. Нам нужно написать следующую команду < Net user имя_пользователя_новый_пароль > , затем нажать «Enter». В моем случае пользователь Climbing.

Если в имени учетной записи или пароле имеются пробелы, то их нужно набирать в кавычках («»).

«net user»«Enter»

В появившемся окне у вас отобразиться информация о всех учетных записях. После того как введете имя вашей учетной записи и новый пароль, обязательно нужно нажать «Enter». В конце, после перезагрузки и выполнения всех описанных действий, должно появиться примерно такое.

После всех выполненных выше действий вы должны без проблем зайти через вашу учетную запись и новый пароль в операционную систему Windows 7.

Допустим не один из данных способов вам не помог и проблема осталась не решенной, могу посоветовать перечитать данную статью и выполнить все выше описанные манипуляции заново.

Если проблема осталась не решенной, рекомендую воспользоваться программой «ERD Commander» — которая создана специально для того, чтобы снять пароль, если стандартные методы не помогают, так же в ней есть много различных полезных функций по реанимации вашего компьютера.

Можете зайти в поисковые системы и поискать ответы там, или же спросить у людей на форумах, посвященным проблемам подобной тематики. Наверняка кто-то уже сталкивался с подобными ситуациями и готов поделятся с вами решением данных проблем.

Видео инструкция от Василия Купчихина.

Как сбросить пароль в Windows XP и Windows 7

Что делать, если система была заражена

Давайте рассмотрим несколько шагов, которые вы должны принять, если ваш компьютер был взломан и/или заражен.

Изолировать зараженный компьютер

Прежде чем будет нанесён какой-либо ущерб вашей системе и её данным, Вы должны полностью отключить её. Не полагайтесь на простое отключение сети с помощью программного обеспечения, вам нужно физически извлечь сетевой кабель и отключить Wi-Fi, выключив физический переключатель Wi-Fi и/или удалив адаптер Wi-Fi (если это вообще возможно).

Причина: нужно разорвать связь между вредоносным ПО и его командно-контрольными терминалами, чтобы отрезать поток данных, получаемых с вашего компьютера или отправляемых на него. Ваш компьютер, который может находиться под контролем хакера, также может быть участвовать в совершения злых дел, таких как DDoS атака против других систем. Изоляция вашей системы поможет защитить другие компьютеры, которые ваш компьютер может пытаться атаковать, пока он находится под контролем хакера.

Подготовьте второй компьютер для восстановления

Чтобы облегчить возвращение зараженной системы в нормальное состояние, лучше иметь второй компьютер, которому Вы доверяете и который не заражен. Убедитесь, что на втором компьютере установлено новейшее программное обеспечение для защиты от вредоносных программ и проведено полное сканирование системы, которое не выявило заражения. Если вы можете получить доступ к жесткому диску и переместить его, то это было бы идеально.

Важное примечание: убедитесь, что ваш антивирус настроен на полное сканирование любого диска, который недавно подключен к нему, потому что вам не нужно заражать компьютер, который вы используете, чтобы исправить ваш. Вы также не должны пытаться запускать исполняемые файлы с зараженного диска, когда он подключен к незараженному компьютеру, поскольку они могут быть заражены, это может потенциально заразить другой компьютер

Получите мнение второго сканера

Вам стоит загрузить второй сканер вредоносных программ на незараженном компьютере, который вы будете использовать, чтобы вернуть контроль. Антивирус Касперского, Malwarebytes, Bitdefender являются отличными вариантами, но существуют и другие.

Извлеките данные и просканируйте диск

Необходимо удалить жесткий диск с зараженного компьютера и подключить его к «чистому» компьютеру в качестве загрузочного диска.

После подключения диска к надежному (незараженному) компьютеру проверьте его на наличие вредоносных программ с помощью основного сканера вредоносных программ и второго сканера вредоносных программ (если он установлен). Убедитесь, что выполняется «полное» или «глубокое» сканирование зараженного диска, чтобы убедиться, что все файлы и области жесткого диска проверяются на наличие угроз.

После этого необходимо создать резервную копию данных с зараженного диска на другой носитель. Убедитесь, что резервное копирование завершено, и проверьте, работает ли копия.

Сканеры веб-ресурсов для Android

Начнем обзор программ для взлома смартфона с самого главного, а именно со сканеров веб-приложений. Здесь у нас три приложения, которые позволят вам найти открытые админки, сбрутить пароль, протестировать сайт на XSS-уязвимости, возможность SQL-инъекций, составить листинги каталогов и многое другое.

Kayra the Pentester Lite

Мобильный сканер уязвимостей веб-приложений Kayra the Pentester Lite ищет типичные ошибки в конфигурации указанного веб-сервера и пытается получить листинг каталогов (обычно — успешно). Среди дополнительных инструментов есть генератор хешей и дешифровщик AES.

Приложение обладает простыми и понятными настройками. Поддерживает HTTPS и проверяет корректность TLS. Умеет искать XSS, брутить CGI и выполнять атаки по словарю. Может работать в фоне и в многопоточном режиме. Содержит базу данных Google Hacks и автоматически определяет известные уязвимости.

Отчет Kayra и экран About

По каждому пункту, отмеченному в настройках сканирования, создается подробный отчет. На скриншоте видно лишь его малую часть. Бесплатная версия довольно функциональна, но иногда раздражает рекламой. В платной версии нет рекламы и ограничений, ее стоимость на момент написания статьи составляет 159 рублей.

- Сайт

- Протестированная версия: 1.4.0

- Размер: 4,7 Мбайт

- Версия Android: 4.1 и выше

- Требуется root: нет

DroidSQLi

Следующая хакерская программа для Android — это DroidSQLi. Приложение DroidSQLi служит для проверки веб-сайтов на уязвимость к SQL-инъекциям четырех разновидностей:

- Normal SQL injection — классический вариант с передачей параметра UNION ALL SELECT;

- Error based SQL injection — использование в запросах заведомо неверного синтаксиса для получения сообщения об ошибке, раскрывающего дополнительные параметры БД;

- Blind SQL injection — серия запросов с анализом ответов true/false от СУБД, позволяющая восстановить структуру базы данных;

Time based SQL injection — формирование дополнительных запросов, вызывающих приостановку СУБД на определенное время, что делает возможным посимвольное извлечение данных.

Демонстрация error based SQL-инъекции

Утилита DroidSQLi автоматически подбирает метод инжекта, а также использует техники обхода фильтрации запросов.

Для начала тестирования сайта необходимо вручную найти точку входа. Обычно это адрес веб-страницы, содержащий запрос вида ?id=X или ?p=X, где X — целое положительное число. В нашем примере пейлоад для параметра id выглядит так:

id=(SELECT 4777 FROM(SELECT COUNT(*),CONCAT(0x71626b6a71,(SELECT (ELT(4777=4777,1))),0x7170767871,FLOOR(RAND(0)*2))x FROM INFORMATION_SCHEMA.PLUGINS GROUP BY x)a)

В Сети очень много сайтов, уязвимых к SQL-инъекциям. Думаю, вы легко найдете несколько таких, просто посмотрев историю своего браузера.

- Сайт

- Протестированная версия: 1.1

- Размер: 705 Кбайт

- Версия Android: 4.2 и выше

- Требуется root: нет

Droidbug Admin Panel Finder FREE

Следующий инструмент для взлома со смартфонов — это утилита Droidbug Admin Panel Finder FREE. Приложение ищет админские панели по дефолтным адресам разных CMS. Результат ее работы не всегда соответствует реальному положению вещей, поскольку на популярных веб-серверах стоят IDS и WAF. Они блокируют перебор URL или перенаправляют его в honeypot (ловушку), который отвечает HTTP 200 OK на все запросы, а сам собирает инфу об атакующем.

Однако на менее популярных сайтах с безопасностью все очень тоскливо, и валидная админская панелька находится за считанные секунды. В платной версии, стоимостью 139 рублей, убрана реклама и разблокирована возможность перебора по смешанному шаблону для сайтов с поддержкой PHP/ASP/CGI/CFM/JS.

Поиск админки на сайте

- Сайт

- Протестированная версия: 1.4

- Размер: 6,3 Мбайт

- Версия Android: 2.1 и выше

- Требуется root: нет

Общие рекомендации и советы

Наиболее распространенные факторы, по которым чаще всего становятся жертвами хакеров:

- фишинг и фишинговые письма;

- скачивание программ из недостоверных источников;

Для защиты Вашего компьютера обязательно стоит установить антивирус. Это достойная мера защита для Вашего компьютера, однако не гарантирующая 100% результат. В том числе, будьте бдительны и при возникновении признаков описанных выше — принимайте соответствующие меры защиты. В качестве общих рекомендаций для защиты компьютера стоит:

- регулярную проверку компьютера на наличие вирусов и эксплойтов;

- выполнять резервное копирование важных документов и файлов;

- скачивать программы только на официальных сайтах (или же предварительно убедившись, что сайт является честным и не распространяет вредоносное ПО);

- узнать, что такое фишинг и не переходить по ссылкам в фишинговых письмах;

- при возникновении ошибок — восстановление системы;

Взлом компьютера через Dark Comet

Dark Comet, или «Крыса, — одно из популярных средств удаленного управления компьютером. Хотя официальная разработка «Черной кометы» прекратилась еще в 2012 году, в хакерской среде можно до сих пор встретить усовершенствованные варианты проги. Работать с ней нужно следующим образом:

- и установите Dark Comet на компьютер, запустите ее. По окончании запуска откроется окно, в котором нужно выбрать команду «Dark Comet RAT» — «Server Module» — «Full Editor».

- В новом окошке выберите «Stub Finalization», укажите тип расширения (.exe, .pif или .bat), затем подберите одну из иконок. По желанию в меню «Network Settings» в поле «Title» вы можете вбить какой-то текст, например, «Еrror», «Fool», «Ты взломан» и т.п.

- Выполнив настройки, кликните по кнопке «Bulid The Stub»и сохраните файл.

Как только программа «поймает» какого-то юзера, вы сможете начать управлять им: украдете пароли, просмотрите документы, удалите важные файлы и т.п. Те, кто любит позлорадствовать, могут отключить рабочий стол своей жертвы, сыграть ему на виртуальном пианино, отправить сообщение и т.п.

Среди других софтов для удаленного доступа — программы RMS, Radmin, LogMeIn и Hidden Administrator.

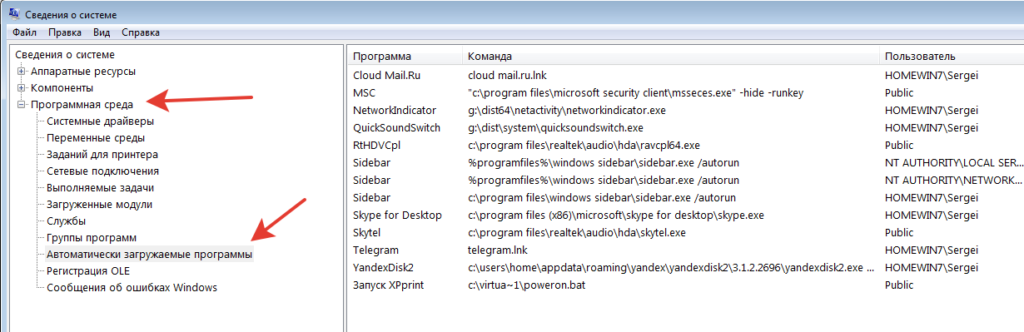

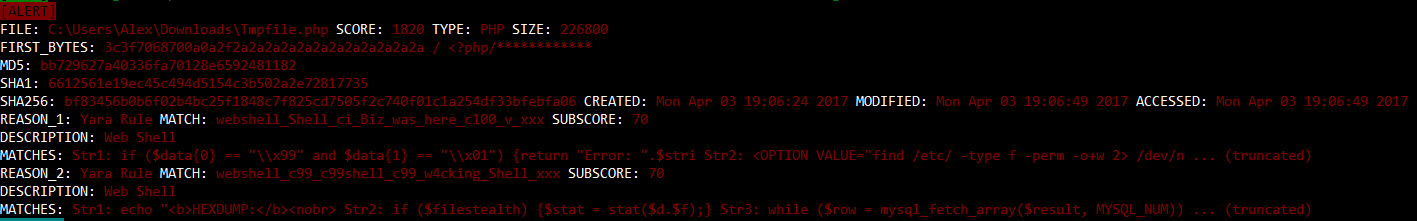

Анализ результатов Loki

В первую очередь, нужно обращать внимание на сообщения, выделенные красным:

В поле DESCRIPTION дано описание файла и причины его подозрительности. Обычно это вирусы, бэкдоры и другие подобные программы, которые не могут присутствовать на компьютерах большинства пользователей (если они не занимаются анализом вредоносного ПО).

Далее следует обратить внимание на жёлтые предупреждения:

На первом сркиншоте – найден инструмент для восстановления Wi-Fi паролей.

Найдена программа для дампа учётных данных, паролей:

Если вы их не скачивали, то подобных программ не должно быть в вашей системе. Их мог забыть человек, который пытался извлечь сведения из вашего компьютера.

Здесь:

подозрительный владелец процесса (возможно, проблема в кириллице).

Уведомления, помеченные синим, могут означать вполне легитимную деятельность. Например, на этом скриншоте подключения работающего веб-браузера:

Далее Tor и приложение для VoIP:

В данном случае они являются легитимными – установлены владельцем. Тем не менее, стоит просмотреть, какие программы прослушивают порты или устанавливают соединения.

Далее пример исполнимого файла, который расположен в директории, где обычно не должно быть исполнимых файлов

Это не обязательно вредоносные файлы, но на них стоит обратить внимание:

Судя по всему, ложное срабатывание (файл идентифицирован по одному только имени файла), тем не менее, стоит хотя бы посмотреть дату создания, цифровые подписи, наличие активности и т.д.:

Программа нашла исполнимый файл Nmap:

Вероятно, ложное срабатывание (слишком общий паттерн поиска для Cloud Hopper):

Файл Microsoft Office содержащий функцию AutoOpen (такое редко встречается в нормальных офисных файлах):

Notice: FILE: C:\Users\Alex\Downloads\INFO_0323310510_alexey\9806.doc SCORE: 40 TYPE: OLE SIZE: 90112 FIRST_BYTES: d0cf11e0a1b11ae1000000000000000000000000 / MD5: 31746eb6e63d4d3dc913121b0a4f3146 SHA1: 49cb5f309931a282c466a8f4e0bc60773731fb76 SHA256: e5a489137478adc100409ca51e69f957991c3e0aad477a4de3bfea1fc41b10ee CREATED: Tue Jan 17 08:20:49 2017 MODIFIED: Tue Jan 17 06:05:01 2017 ACCESSED: Tue Jan 17 08:20:49 2017REASON_1: Yara Rule MATCH: Office_AutoOpen_Macro SUBSCORE: 40 DESCRIPTION: Detects an Microsoft Office file that contains the AutoOpen Macro function MATCHES: Str1: AutoOpen Str2: Macros

Из-за чего могут взломать ваш компьютер

Взломать можно любой компьютер. Однако, одним из главных условий является наличие системы. Так как именно она предоставляет взаимодействие между аппаратной составляющей ПК и программной. Пример: от ОС зависит, сможет ли уязвимость в том или ином программном обеспечении навредить компьютеру. Если в Windows 10 будет полностью выключен встроенный защитник, он не сможет защитить от взлома. Антивирус можно считать фильтром. Таких фильтров в Windows имеется несколько:

Само противовирусное ПО, не дающее известным вирусам распространиться на системе. Как только сканирование антивируса в реальном времени обнаруживает, что на жёстком диске появился исполнительный или любой другой вирусный файл, происходит перемещение опасного содержимого в карантин. Из карантина нельзя запустить программу, так как она полностью отделена от системы.

Сетевые экраны. Играют ключевую роль при взаимодействии с интернетом, однако не защитят непосредственно от файлов с встроенным вирусным кодом. Сетевые экраны можно поделить на различные уровни, самые последние — пользовательские. Это могут быть как встроенные брандмауэры Windows 7 или 10, так и сторонние программы, осуществляющие те же функции. Другие уровни относятся уже к провайдерам и другим системам, отвечающим за распространение, работу и взаимодействия пользователей между собой в среде сети «Интернет»

Менее значимое и важное — блокировщики рекламного содержимого. Они едва ли защитят от каких-либо атак, только если прямые ссылки рекламных баннеров не перенаправляют на скачивание опасных файлов

Но бывает такое крайне редко. Как Google, так и Яндекс тщательно выверяют все выставляемые рекламные баннеры с помощью команды живых людей и ИИ (искусственный интеллект). Последнее работает за счёт технологии машинного обучения, что является эффективнее.

Таким образом набор определённых фильтров, не конфликтующих между собой, способны не только защитить ОС от вирусов, но и предоставить более высокую производительность. Но не все знают, как работают антивирусы и прилагаемые к ним утилиты. Ниже будет короткая инструкция по тому, как создать защиту для своего ПК.

Способы защитить свой компьютер

В зависимости от используемой операционной системы способы её защиты могут радикально отличаться. В случае Windows 7 определённо точно придётся найти подходящий антивирус и установить его в систему. К сожалению, не всё По способно предоставить достойный сервис для вашего ПК. Происходит это из-за различий в алгоритмах работы, а также из-за баз данных. В базах данных находится информация о вирусах. Если у установленного антивируса устаревшая база данных, то есть серьёзный риск оказаться заражённым

По этой причине следует обращать свой внимание исключительно на проверенные антивирусы. Пользоваться продуктами молодых разработчиками без бюджета опасно

Если же вопрос антивируса решается в рамках последнего Windows с актуальными обновлениями, то всё легче. Устанавливать антивирус необязательно. Встроенная противовирусная среда делится на множества центров, каждый из которых обеспечивает высокую защиту в разных сферах. Будь то файлы уже находящееся в компьютере или только что скачанные. В Windows 10 реализованы службы постоянного мониторинга системы. Это в большинстве случаев способно оказаться более выгодным, чем покупка стороннего антивируса. Защитник Windows полностью бесплатен и идёт в комплекте с лицензионной версией ОС. А из-за высокой совместимости обеспечивается наибольшая производительность. Таким образом Microsoft убрали необходимость поиска каких-либо антивирусов.

Но и этого недостаточно, так как опасность не всегда находится в интернете. Раньше, когда не все пользователи имели доступ к глобальной сети, тоже происходили заражения ПК

Случалось это из-за неосторожного использования различных портативных носителей памяти. Речь идёт как про DVD-диски, так и про USB-флеш-накопители, смартфонов и других гаджетов, в которых имеется память

Содержимое заражённого устройства не обязательно саморучно как-либо устанавливать или взаимодействовать с ним. Скорее всего при подключении с помощью специальным скриптом вирусное ПО само установится на компьютер. А пользователь вряд ли что-то заметить, так как происходит это в считанные секунды и абсолютно незаметно.