Обзор sandbox (sand): создавайте nft, стройте блоки, вспахивайте земли

Содержание:

- Как пользоваться песочницей

- Rising World

- Песочница Пхукета: что это значит?

- Что такое песочница

- Как пользоваться

- Как удалить программу

- Необходимые условия

- Sandboxie for Windows 10

- [0.4.0 / 5.43] — 2020-09-05

- Как включить песочницу

- [0.8.5 / 5.50.5] — 2021-07-06

- [0.8.7 / 5.50.7] — 2021-07-10

- Лучшие песочницы для Windows 10

Как пользоваться песочницей

Ну а теперь ответ на самый распространенный вопрос: как пользоваться песочницей Windows 10 и запускать в ней программы.

Если вы пользуетесь чистой песочницей, то можно просто мышкой перетащить нужный файл, например, это будет установщик утилиты, с рабочего стола ПК на рабочий стол песочницы.

Второй вариант – открытие песочницы через запуск файла конфигурации. В файле вы указываете папки вашего компьютера, к которым разрешаете доступ. Соответственно, в этих папках должны находиться те файлы, которые нужно будет открыть или запустить в песочнице.

Посмотрите на скриншот ниже. Это запущенная через файл конфигурации песочница «first». У нее есть доступ к папке «комп-профи», в которой находится установщик программы, которую я хочу проверить на вирусы.

Чтобы запустить файл в песочнице Windows нужно кликнуть по нему два раза мышкой, как обычно.

У меня он был установочный, поэтому прохожу все шаги и устанавливаю утилиту.

Моя программа для чтения установлена. Можно запустить и попользоваться ей. Убедившись, что она не принесла никакого вреда и ничего лишнее не установила, можно ставить ее на хостовый компьютер.

Если же начнутся проблемы и утилита будет заражена вирусом, просто закройте песочницу – при этом компьютер никак не пострадает от вируса. И еще дополнение – закрытие песочницы полностью очищает ее. Так что при последующем ее запуске, той читалки, которую я установила, уже не будет.

Коротко расскажу про запуск программ в песочнице Windows, без которых многие не могут. Например, это MS Word. Скажем, у вас в нем написано руководство по установке утилиты. Здесь два варианта – или каждый раз устанавливать Word, или всю нужную информацию переносить в блокнот. Дальше архивы – очень часто можно скачать программу в *.rar архиве. Чтоб не устанавливать архиватор в песочницу, лучше распаковать архив на хостовом ПК.

Если вы используете обновленную систему Windows 10 Enterprise или Pro, то песочница там точно будет и ее можно будет включить в компонентах. Основные причины, из-за которых не запускается песочница – это несоответствие системы указанным требованиям, слабый ПК, отключенная в БИОС виртуализация. Используйте все ее преимущества и тогда вам не придется ставить Windows 10 на виртуальную машину, а ваш ПК будет в полном порядке.

Смотрите видео по теме:

Об авторе: Аня Каминская

Rising World

Если представить Minecraft с реалистичной графикой, то можно получить Rising World – инди-песочницу, которая избавилась от кубического дизайна и дает пользователю еще бОльший простор для фантазии

Внимание к деталям в этой игре поражают – срубленные деревья натуралистично падают на землю, шахты можно сделать в виде туннелей, а постройкам можно придать действительно уникальный дизайн

К вашим услугам – свыше 200 различных строительных материалов, более 200 предметов мебели, инструментов, оружия и другого контента. По задумке это также песочница на выживание с уже знакомыми механиками, но геймплей более расслабляющий.

Песочница Пхукета: что это значит?

Phuket Sandbox — это программа по которой туристы могут прилететь в Таиланд без карантина. Точнее сказать не в Таиланд, а на Пхукет и провести на острове не менее 14 дней без выезда.

Программа песочница Пхукета: условия

1. Туристы, прилетающие на остров по программе песочница Пхукета должны быть вакцинированы двумя дозами вакцины от кроновируса не позднее, чем за 14 дней до вылета и иметь соответствующий сертификат. Вакцина должна быть одобрена Министерством здравоохранения Таиланда или ВОЗ. На данный момент список одобренных для песочницы Пхукета вакцин следующий:

- CoronaVac/ Sinovac

- Astra Zeneca

- Janssen (Johnson&Johnson)

- Pfizer

- Moderna

- Vero Cell, Inactivate COVILO (SINOPHARM);

- Covisheld

- Sputnik V

С 27 августа 2021 Спутник V одобрен!

Дети до 18 лет (без вакцины) могут прилететь только в сопровождении родителей.

2. Прилетающие на Пхукет должны пробыть в стране с низким и средним уровнем заболевания covid-19 не менее 21 день до отлета. Список стран постоянно меняется, на данный момент он на фото ниже (Беларуси сейчас нет в списке, Россия есть! С 19 августа в список добавили Украину, ура!):

Список стран из которых можно прилететь по программе «песочница Пхукета»

4. Иметь страховку на все время пребывания в Таиланде, которая покрывает Covid-19 с покрытием 100 000 долларов.

5. Иметь бронь отеля SHA+ на Пхукете не менее, чем на 14 дней (если не вылетаете раньше в другую страну). Можно сменить два отеля, первые 7 дней обязательно жить в одном отеле, а потом можно переехать в другой. Сейчас уже разрешили провести первые 7 дней на Пхукете, а потом 7 дней в одной из провинций, которые тоже участвуют в программе «песочница», например в Као Лак или на Самуи!

Отели SHA+ легко можно забронировать на booking.com или agoda.com. Например, для отдыха я очень рекомендую свои любимые отели: SAii Laguna Phuket на Банг Тао, Katathani Phuket Beach Resort на пляже Ката Ной и, конечно же, так полюбившийся нам в последнее время Phuket Marriott Resort & Spa, Merlin Beach. Но можно найти и дешевые отели и даже гесты, которые тоже имеют сертификат SHA+!

Marriott Merlin стал нашим любимым отелем на Пхукете

6. Подтверждение оплаты трех ПЦР тестов на Пхукете (стоимость ПЦР тестов на Пхукете высокая ~ 3000 бат).

Что такое песочница

Песочницы воспроизводят, по крайней мере, минимальную функциональность, необходимую для точного тестирования программ или другого разрабатываемого кода (например, использование тех же переменных среды или доступа к базе данных, идентичной используемой стабильной предыдущей реализацией, предназначенной для изменения; множество других возможностей, так как конкретные функциональные потребности сильно различаются в зависимости от характера кода и приложений, для которых он предназначен). Разработчики также предлагают альтернативные способы использования функций песочницы. Например, программа Sandbox.

Что такое «песочница» на компьютере? Концепция песочницы (иногда также называемой рабочим каталогом, тестовым сервером или сервером разработки) обычно встроена в программное обеспечение для контроля версий, таких как CVS и Subversion (SVN), в которых разработчики «извлекают» копию дерева исходного кода, чтобы изучить и продолжить работу. Только после того как разработчик полностью протестировал изменения кода в своей собственной песочнице, эти изменения должны быть возвращены и объединены с репозиторием и тем самым предоставлены другим разработчикам или конечным пользователям программного обеспечения. С точки зрения компьютерной безопасности, песочница – это механизм для безопасного запуска программ в среде, из которой они не могут влиять на другие программы и имеют ограниченные ресурсы для использования.

Вот несколько мест, где используется технология песочницы:

- Браузеры, такие как Chrome/Firefox, используют песочницу для запуска страниц/плагинов/части страниц, таких как iFrames внутри песочницы.

- Сетевое программное обеспечение – такие программы, как FTP, имеют опции для настройки Chroot. При этом пользователь будет ограничен внутри каталога.

- Виртуальная машина – они эмулируют всю ОС в песочнице.

- Linux Chroot – в системах Linux есть команда chroot (изменить корень), в которой пользователь может изменить корень из/на некоторую подпапку, например, /mnt/new/root, и, следовательно, все программы, запускаемые впоследствии, будут обрабатывать /mnt/new/root как /. Таким образом, все их действия ограничены внутри подпапки.

Независимо от того, что вы хотите сделать, Windows, вероятно, имеет программное обеспечение, чтобы сделать это проще. Единственная проблема заключается в том, что вы не можете доверять каждой загрузке с сайтов бесплатного программного обеспечения или от неизвестного разработчика. Причина этого проста: загружаемое на ПК программное обеспечение может быть нестабильным, в комплекте с рекламным ПО или даже может быть заражено вирусом или вредоносным ПО. Чтобы справиться с этим, вы можете поместить приложение в песочницу и попробовать его.

Microsoft добавила способ для пользователей Windows 10 легко проверять неизвестные приложения, не подвергая риску их ПК в процессе. Как только экземпляр песочницы создан, он действует как чистая установка Windows, которая занимает всего около 100 МБ на жёстком диске. Просто создайте экземпляр, запустите любое приложение, которое вы хотите протестировать, и закройте из песочницы, когда закончите. Внедрение функции песочницы непосредственно в Windows, безусловно, станет благом для корпоративных и частных пользователей, которым необходимо постоянно поддерживать работоспособность ПК. Microsoft надеется, что это будет эффективной заменой процесса настройки виртуальной машины каждый раз, когда вам нужно протестировать новый исполняемый файл без риска нанести вред вашей полной установке Windows.

Как пользоваться

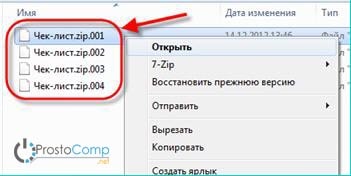

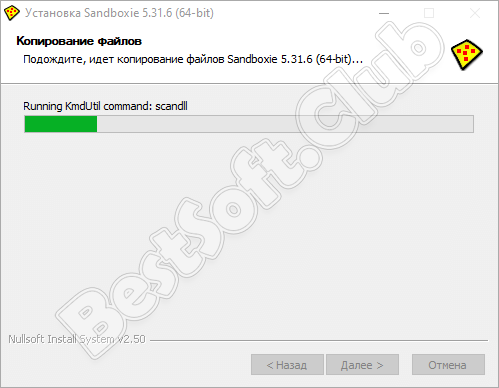

Теперь, когда мы рассмотрели возможности Sandboxie, можно переходить непосредственно к инструкции по бесплатной установке и использованию программы. Соответственно, и то и другое будет рассмотрено в отдельных разделах.

Загрузка и установка

Первое, что нужно сделать, это бесплатно скачать последнюю русскую версию приложения для запуска игр и программ в песочнице через торрент. Делается это примерно так:

- Прокрутив страницу вниз, загружаем архив с программой, нажав кнопку, которую вы найдете там же.

- Распаковываем наш архив при помощи пароля, вложенного в комплект.

- Запускаем исполняемый файл и дожидаемся завершения инсталляции программы.

После этого Sandboxie запустится автоматически, и мы сможем работать с песочницей. О том, как это делается, будет рассказано далее.

Инструкция по работе

Итак, допустим, нам нужно запустить какую-то программу в песочнице таким образом, чтобы она не могла влиять на основную операционную систему. В таком случае порядок действий будет примерно следующим:

- Находим файл, который необходимо запустить в песочнице.

- Делаем по имени исполняемого файла правый клик мыши и из контекстного меню выбираем пункт запуска при помощи Sandboxie.

- При необходимости подтверждаем появляющиеся запросы и пользуемся приложением, которое теперь не может влиять на основную ОС.

Как удалить программу

Несмотря на то, что представленная программа даёт возможность запускать различные приложения в виртуальной изолированной среде, контролировать все процессы, у некоторых юзеров возникает желание или необходимость избавиться от Песочницы.

Вопрос теперь в том, как можно полностью удалить со своего компьютера Sandboxie. Сделать это правильно не так просто, поскольку программа оставляет после себя много следов.

Прежде чем приступить к непосредственно самой деинсталляции, нужно избавиться от остаточных файлов. Они появляются при использовании инструмента и способны существенно засорить компьютер. Такая предварительная очистка позволит потом не чистить вручную весь ПК.

В этой ситуации последовательность будет следующей:

- запустите Сандбокси;

- в списке песочниц доступны все данные, требующие удаления;

- по каждому из объектов нужно кликнуть правой кнопкой мышки;

- откроется контекстное меню;

- здесь следует кликнуть на «Удалить содержимое»;

- после появляется окно с подписью «Удалить песочницу» и конкретное имя объекта;

- тут нужно нажать левой кнопкой мышки, после чего кликнуть «Удалить песочницу»;

- если очистка не требуется, система сообщит, что эта песочница пустая.

Далее идёт стандартная последовательная процедура деинсталляции.

Обычно достаточно воспользоваться установочным файлом, то есть найти SandboxieInstall.exe и запустить его. На этот счёт стоит дать несколько рекомендаций:

- Сначала убедитесь, что программа закрыта. Для этого нужно открыть «Диспетчер устройств».

- В списке запущенных процессов проверьте, есть ли exe файл с названием удаляемого инструмента.

- Если он там есть, один раз нажмите по названию левой кнопкой, а затем выберите опцию «Снять задачу».

- Также следует перейти в раздел с автозагрузками и убедиться, что у удаляемой программы текущий статус отображается как «Отключено»;

- Зажмите одновременно клавиши Win и R. В появившемся окне пропишите команду msconfig, а затем кликните на «ОК».

- В разделе «Конфигурации системы» выберите меню «Загрузка» и поставьте отметку напротив безопасного режима.

- Далее на кнопку «Применить» и «ОК».

- После этого компьютер перезагружается, и вход в систему осуществляется уже в безопасном режиме.

- Теперь можно запускать сам установочный файл. После запуска кликайте кнопку «Далее».

- Появится список доступных опций. Тут нужно выбрать пункт «Удалить приложение».

- После этого начнётся автоматическая процедура деинсталляции всех компонентов.

Но и это ещё не всё. По завершении процесса удаления не будет лишним почистить свой компьютер от возможных оставшихся файлов:

- Тут для начала нужно открыть раздел Program Files и поискать здесь папки и файлы с названием Sandboxie. При их наличии просто выделите всё обнаруженное и отправьте в корзину.

- Также следует нажать комбинацию из кнопок Win и E. Появится окно проводника, где нужно выбрать «Этот компьютер» и перейти на диск С в директорию «Пользователи». Откройте папку пользователя, от имени которого устанавливался инструмент Сандбокси. Здесь должна быть скрытая папка AppData.

- Внутри скрытой папки есть ещё несколько директорий. Каждую из них необходимо проверить на предмет присутствия файлов, связанных с песочницей.

- По аналогии проверяется скрытая папка ProgramData на том же диске С.

Помимо стандартных инструментов Windows, для удаления песочницы можно воспользоваться и специальными программами. Среди них лучше всех себя показывают такие программные разработки как CCleaner, Revo Uninstaller и Reg Organizer.

У каждого инструмента есть свои инструкции по работе и удалению программ.

Необходимые условия

Для защиты компьютера пользователь может установить другие виртуальные машины, которые отличаются от Песочницы. Например, Hyper-V или VirtualBox. В случае с Windows Sandbox такая необходимость отсутствует, и дополнительная установка не требуется.

Впрочем, у встроенной виртуальной среды есть ряд собственных требований, предъявляемых к компьютеру:

- процессор – двухъядерный (рекомендуется минимум 4-ядерный ЦП с поддержкой Hyperthreading);

- ОЗУ – не менее 4 Гб (в идеале – 8 Гб и выше);

- ПЗУ – 1 Гб на внутреннем накопителе;

- дополнительно – активация виртуализации в BIOS.

Важно. Функция не поддерживается операционной системой Windows 10 Home

Песочница работает только на версиях «Pro» и «Enterprise» при условии установки последних обновлений.

При соблюдении указанных требований вы можете рассчитывать на работу в структуре Sandbox. В то же время от фактической производительности компьютера будет зависеть уровень стабильности и комфорта при взаимодействии с виртуальной средой.

Sandboxie for Windows 10

How Sandboxie works

Sandboxing is a method of preventing any permanent damage to your system caused by malware, by denying them access to your real system by having the Sandbox pretend to be the real operating system. Sandboxie is somewhat different from the usual sandbox program since it does not virtualize everything. It virtualizes only the resources that are requested by the programs running inside the sandbox – like Files, Disk Devices, Registry Keys, Process and Thread objects, Driver objects, and objects used for Inter-process communication such as Named Pipes and Mailbox Objects, Events, Mutexs , Semaphores, Sections, and LPC Ports.

UPDATE: Sandboxie-Plus is a fork of Sandboxie designed to address various problems as well as adding improved functionality. Take a look at it too.

When you launch the application, it creates an isolated space and prevents programs to make permanent changes in the computer.

Users can configure the Sandboxie application according to their requirements and can run multiple applications in a single Sandboxie program. Threats ranging from botnets to banking Trojans that are very destructive and some ransomware are considered as the biggest threat for security-conscious computer users.

How to use Sandboxie

- Download Sandboxie and run the setup.exe file to install the application, the setup.exe will download few more files to complete the installation once done a Sandboxie Control window will pop up on the screen.

- Right-click on the Sandbox Default Box to launch the program in Sandboxie.

- You can go into All Programs, click on Sandboxie and make a shortcut on the desktop from “Run web browser sandboxed” or pin it to the Start screen or Start menu, Quick launch or Taskbar.

Why consider Sandboxie

- Secure Web browsing: Allows the user to surf the web in the Sandbox environment hence blocks any malicious program to get downloaded when you are online.

- Provides Protective Shield over Email: We receive numerous emails in a day many are spam, few are useful those emails contain an attachment that might contain a virus or malicious software. Sandboxie application prevents those file to get downloaded on the computer and infect the computer

- Provides Enhanced Privacy: When we surf, all information like web cookies, browser cache are stored on the computer which can be easily seen by hackers, so when the web-browser runs in the Sandbox environment it saves those data inside the application itself hence prevent those cache files from getting downloaded on the machine.

- Prevention from Wear and Tear: As Sandboxie runs the application in a shield; hence, it prevents the malicious program to get installed on the computer.

It works on all Windows, including Windows 10. Here are some more free Sandboxing software that may interest you.

[0.4.0 / 5.43] — 2020-09-05

Added

- added a proper custom installer to the Plus release

- added sandbox snapshot functionality to sbie core

— filesystem is saved incrementally, the snapshots built upon each other

— each snapshot gets a full copy of the box registry for now

— each snapshot can have multiple children snapshots - added access status to resource monitor

- added setting to change border width

- added snapshot manager UI to SandMan

- added template to enable authentication with an Yubikey or comparable 2FA device

- added ui for program alert

- added software compatibility options to the UI

Changed

- SandMan UI now handles deletion of sandbox content on its own

- no longer adding redundant resource accesses as new events

Fixed

- fixed issues when hooking functions from delay loaded libraries

- fixed issues when hooking an already hooked function

- fixed issues with the new box settings editor

Как включить песочницу

Ранее мы уже отметили, что Sandbox является встроенным инструментом Windows 10 и не нуждается в установке. Одновременно с этим по умолчанию функция не активна. Следовательно, ее нужно принудительно включить любым из удобных способов.

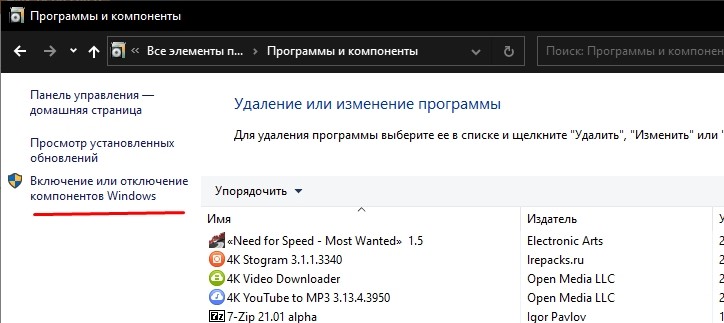

Меню компоненты

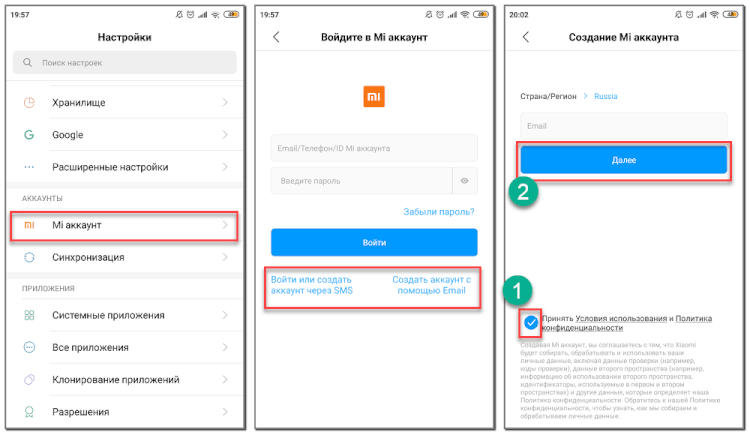

Первый вариант активации Песочницы выглядит наиболее простым. Пользователю не нужно запоминать сложные команды и рыться в глубоких настройках системы. Достаточно следовать шагам, описанным в инструкции:

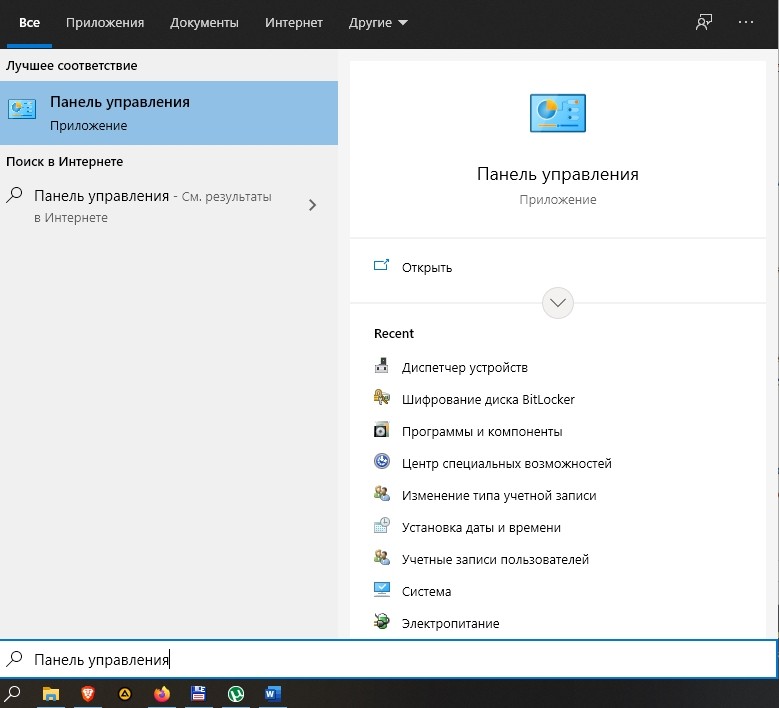

Откройте «Панель управления» через поисковую строку или другим способом.

Поочередно откройте вкладки «Программы», «Программы и компоненты», «Включение и отключение компонентов Windows».

Найдите в списке пункт «Песочница Windows» и поставьте напротив него галочку.

Сохраните изменения.

Обратите внимание, что для корректного отображения пунктов меню в «Панели управления» необходимо включить формат показа «Значки». Если все сделано верно, то вам без труда удастся запустить Песочницу

А для отключения компонента потребуется выполнить те же действия, но с условием снятия галочки.

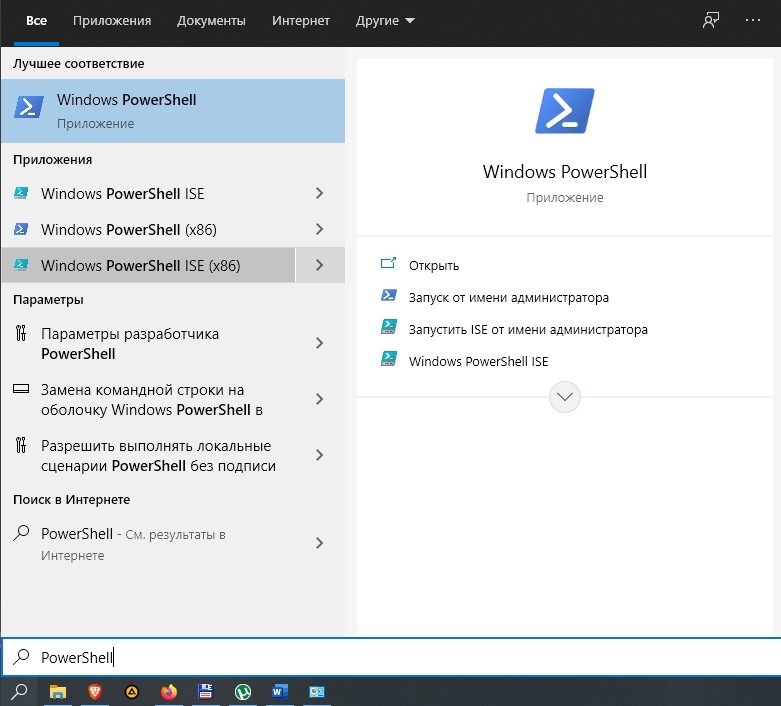

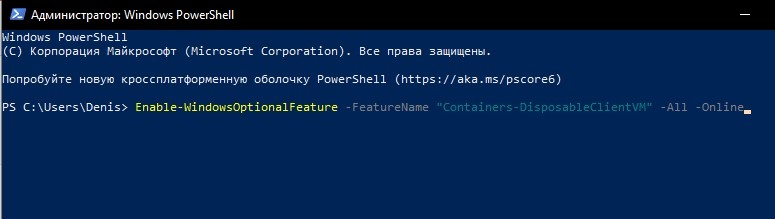

PowerShell

Альтернативный метод для тех, кому не удалось активировать элемент интерфейса предыдущим способом. На этот раз придется воспользоваться инструментом PowerShell, который некоторым может показаться сложным. Однако на практике включение Windows Sandbox не вызывает затруднений:

- Щелкните ПКМ по иконке «Пуск».

- В диалоговом окне выберите «PowerShell».

- Введите запрос «Enable-WindowsOptionalFeature –FeatureName «Containers-DisposableClientVM» -All -Online».

- Нажмите на клавишу «Enter».

Далее у вас появится возможность свободно открыть Песочницу. Для деактивации виртуальной среды можно вновь обратиться к PowerShell, указав команду «Disable-WindowsOptionalFeature –FeatureName «Containers-DisposableClientVM» -Online».

Через Командную строку

Заключительный вариант активации, в некотором смысле напоминающий способ с PowerShell. Здесь тоже требуется ввод запроса, но уже через другой инструмент:

- Щелкните ПКМ по значку «Пуск».

- Выберите запуск Командной строки с правами Администратора.

- Введите запрос «Dism /online /Enable-Feature /FeatureName:»Containers-DisposableClientVM» -All».

- Нажмите на клавишу «Enter».

По аналогии с предыдущим методом предлагается альтернативная команда для деактивации функции. Вам нужно будет ввести запрос «Dism /online /Disable-Feature /FeatureName:»Containers-DisposableClientVM»».

[0.8.5 / 5.50.5] — 2021-07-06

Added

- added global hotkey to terminate all sandboxed processes (default: Ctrl+Pause)

- the Run Sandboxed dialog can now be handled by the SandMan UI

- added «AllowBoxedJobs=y» allowing boxed processes to use nested jobs on Windows 8 and later

— Note: this allows Chrome and other programs to use the job system for additional isolation - added Librewolf.exe to the list of Firefox derivatives #927

- added run regedit sandboxed menu command

- added new support settings tab to SandMan UI for updates and news

- added code integrity verification to Sbie service and UI

- added template for Vivaldi Notes (by isaak654) #948

Changed

- replaced the Process List used by the driver with a much faster Hash Map implementation

— Note: this change provides an almost static system call speed of 1.2µs regardless of the running process count

— The old list, with 100 programs running required 4.5µs; with 200: 12µs; and with 300: 18µs per syscall

— Note: some of the slowdown was also affecting non-sandboxed applications due to how the driver handles certain callbacks - replaced the per-process Thread List used by the driver with a much faster Hash Map implementation

- replaced configuration section list with a hash map to improve configuration performance, and increased line limit to 100000

— not yet enabled in production build - the presence of the default box is only checked on connect

- the portable directory dialog now shows the directory #924

- when terminated, boxed processes now first try doing that by terminating the job object

- the driver now can terminate problematic processes by default without the help of the service

- the box delete routine now retries up to 10 times, see #954

- replaced the Process List used by the service with a much faster Hash Map implementation

- replaced the per-process Thread List used by the service with a much faster Hash Map implementation

Fixed

- fixed faulty initialization in SetServiceStatus (by flamencist) #921

- fixed buttons position in Classic UI settings (by isaak654) #914

- fixed missing password length check in the SandMan UI #925

- fixed issues opening job objects by name

- fixed missing permission check when reopening job object handles (thanks Diversenok)

- fixed issue with some Chromium 90+ hooks affecting the display of PDFs in derived browsers #930 #817

- fixed issues with reconnecting broken LPC ports used for communication with SbieSvc

- fixed minor setting issue #957

- fixed minor UI issue with resource access COM settings #958

- fixed an issue with NtQueryKey using NtQueryObject instead #951

- fixed crash in key.c when failing to resolve key paths

- added workaround for topmost modality issue #873

— the notification window is not only topmost for 5 seconds - fixed an issue deleting directories introduced in 5.49.5

- fixed an issue when creating box copies

Removed

removed switch for «BlockPassword=n» as it does not seem to be working #938

— it’s recommended to use «OpenSamEndpoint=y» to allow password changes in Windows 10

[0.8.7 / 5.50.7] — 2021-07-10

Added

- added option to always auto-pick the DefaultBox #959

— when this option is enabled, the normal behaviour with a box selection dialog can be brought up by holding down CTRL - added option to hide a sandbox from the «run in box» dialog

— useful to avoid listing insecure compatibility test boxes for example - added box options to system tray #439 #272

Changed

- changed default «terminate all boxed processes» key from Ctrl+Pause to Ctrl+Alt+Pause #974

- Start.exe no longer links in unused MFC code, which reduced its file size from over 2.5 MB to below 250 KB

- updated the main SandMan and tray icon #963

- improved the box tree-style view

Fixed

- added additional delay and retries to KmdUtil.exe to mitigate issues when unloading the driver #968

- fixed issue with SbieCtrl not being properly started after setup #969

- fixed issue with «explore sandboxed» shell option #972

- fixed issue when running SandMan elevated #932

- fixed new box selection dialog showing disabled boxes

- fixed issue updating box active status

Лучшие песочницы для Windows 10

Песочница – это виртуальная среда, в которой вы можете устанавливать и запускать новые или ненадёжные приложения, не нанося вреда вашей системе. Вот некоторые из лучших приложений-песочниц для Windows из множества доступных.

BitBox

Этот инструмент специально разработан для просмотра веб-страниц в среде песочницы. Он поставляется как в версиях Chrome, так и в Firefox, и в значительной степени представляет собой экземпляр Linux для VirtualBox, разработанный специально для просмотра страниц, что означает, что он требует немного больше памяти, чем другие приложения в этом списке

BitBox имеет возможность загрузки файлов на ваш реальный ПК, поэтому важно, чтобы вы решили, хотите ли вы, чтобы это произошло, и настроили его соответствующим образом

Он принимает важные меры предосторожности, такие как отключение микрофона и мониторинг всех взаимодействий хост-битбокс, что делает его надёжным и безопасным выбором

BufferZone

BufferZone – это инструмент изолированной программной среды, который означает, что если вы направляетесь в те части интернета, которые могут быть опасны для вашего ПК, или кто-то передаёт вам флешку, которой вы не очень доверяете (это случается со всеми, верно?), тогда стоит запустить их через BufferZone. Легко добавлять различные программы для запуска через BufferZone, и каждый крупный веб-браузер хорошо работает внутри него. Одним из преимуществ приложения по сравнению с другим программным обеспечением является то, что вам не нужно долго настраивать, чтобы запустить его. Сохраняя выбранные действия в защищённой виртуальной зоне, BufferZone делает невозможным проникновение вредоносного программного обеспечения через интернет на ваш компьютер, поскольку всё, что вы через него выполняете, становится «только для чтения», поэтому никакие вредоносные программы не могут записывать свои данные на ваш жёсткий диск.

Shade Sandbox

Shade Sandbox – ещё одно популярное бесплатное приложение-песочница. По сравнению с Sandboxie, пользовательский интерфейс Shade намного проще, понятнее и удобен для начинающих. Чтобы поместить приложение в песочницу, всё, что вам нужно сделать, это перетащить его в окно Shade Sandbox. При следующем запуске приложения оно будет автоматически помещено в «песочницу». При использовании Shade Sandbox вся ваша история просмотров, временные файлы, файлы cookie, реестр Windows, системные файлы и т. д. будут изолированы от операционной системы. Любые файлы, загруженные при использовании Shade, будут храниться в папке Virtual Downloads, к которой можно получить доступ из интерфейса Shade.

ToolWiz Time Freeze

ToolWiz Time Freeze работает совсем не так, как две описанные выше песочницы. Когда вы устанавливаете ToolWiz Time Freeze, он создаёт виртуальную копию всех ваших системных настроек и файлов и сохраняет состояние ПК. После использования приложения, которое вы хотите протестировать, просто перезагрузите систему, и она будет автоматически восстановлена. Этот тип приложения очень полезен, когда вы хотите полностью протестировать программу без ограничений, но не хотите, чтобы она вносила какие-либо изменения в ОС.

Shadow Defender

Shadow Defender похожа на ToolWiz Time Freeze. Когда вы устанавливаете и инициализируете программное обеспечение, вам будет предложено виртуализировать системный диск и любые другие диски по вашему выбору. После того как система была виртуализирована, любые внесённые в неё изменения будут отменены при следующей перезагрузке системы. Конечно, вы всегда можете указать файлы и папки для исключения из теневого режима. Это позволяет вам выбрать, какие изменения оставить, а какие отменить. В теневом режиме, если вы хотите сохранить загруженный файл или зафиксировать изменение системы, всё, что вам нужно сделать, – это нажать кнопку «Выполнить сейчас» в главном окне.