Как получить ssl-сертификат бесплатно

Содержание:

- Повысьте безопасность своего сайта с помощью SSL / TLS сертификата

- Вероятные проблемы с сайтом

- Ключевая особенность

- Установка сертификата через административную панель хостинга

- Зачем вообще SSL?

- Что такое SSL сертификат самыми простыми словами

- Бесплатный SSL сертификат для сайта от хостинга

- Различия между HTTP и HTTPS

- Где покупать SSL-сертификат для сайта

- Как выбрать сертификат для сайта

- Как установить SSL-сертификат на Nginx

- Какой SSL-сертификат выбрать?

- Результаты работы Cloudflare

- Напоследок

- Самоподписанный сертификат

Повысьте безопасность своего сайта с помощью SSL / TLS сертификата

Безопасность важна для любого сайта. Она позволяет завоевать доверие посетителей и поисковых систем. Высокий уровень безопасности обязателен для сайта, на котором осуществляются транзакции или подписки. В таких случаях необходимо шифровать конфиденциальные данные при их передаче от клиента серверу.

Использование сертификата HTTPS также позволяет улучшить ранжирование сайта в поисковых системах.

Ниже приведен список сертификационных центров (поставщиков SSL), которые помогут вам обзавестись сертификатом совершенно бесплатно.

Расшифровка используемых аббревиатур.

- SSL — Защищенный сокет;

- TLS — Безопасность транспортного уровня;

- CDN — Сеть доставки контента;

- DV — Проверенный домен;

- ACME — Автоматизированная среда управления сертификатами.

Let’s Encrypt

Это совместный с Linux Foundation проект, который спонсируется Mozilla, Akamai, SiteGround, Cisco, и т. д. Он предоставляет бесплатный HTTPS сертификат.

Сервис является автоматизированным. Это означает, что вам не нужно тратить время на создание CSR, чтобы заверить сертификат. Все это происходит на серверах в автоматическом режиме:

Comodo

Comodo предлагает бесплатный SSL-сертификат на 90 дней. Это подходит для тех случаев, когда вы хотите проверить, какова будет разница при использовании сертификата и без него. Или для какого-то краткосрочного проекта.

Вы можете за считанные минуты получите бесплатный SSL-сертификат, защищенный надежным алгоритмом шифрования. Все основные браузеры распознают сертификаты Comodo:

Cloud Flare

Компания, специализирующаяся на кибербезопасности и технологиях CDN. Они помогают сделать ваш сайт более быстрым и безопасным. Услугами Cloud Flare пользуются многие популярные сайты, включая Reddit, yelp, Mozilla, StackOverflow и т. д.:

Недавно Cloud Flare анонсировала универсальный сертификат для сайтов HTTPS для всех пользователей. Если вы используете Cloud Flare и еще не активировали SSL, это можно сделать быстро:

- Войдите в аккаунт Cloud Flare;

- Выберите сайт, на котором вы хотите включить SSL;

- Нажмите иконку Crypto;

- Убедитесь, что у вас задан параметр “Flexible”, а статус отображается как “ACTIVE CERTIFICATE”:

Внесение всех изменений займет несколько секунд.

StartCom

StartCom предоставляет бесплатный SSL-сертификат для личного использования. Чтобы получить его, необходимо подтвердить право собственности на домен:

Таким образом, можно бесплатно получить DV-сертификат класса 1! Он отлично подойдет для личного сайта / блога.

WoSign

WoSign является еще одним сервисом, предоставляющим сертификат безопасности HTTPS сроком на 2 года без какой-либо оплаты. Он поддерживает алгоритм SHA2. «WoSign CA Free SSL Certificate G2» является эмитентом сертификатов:

SSL For Free

ACME SSL For Free и Let’s Encrypt предоставляют услуги валидации домена для выдачи SSL-сертификата. Это полностью бесплатно, и SSL-сертификаты выдаются в течение нескольких минут:

Вероятные проблемы с сайтом

Обратите внимание на то, что даже платные сертификаты могут не поддерживаться некоторыми браузерами, по этой причине перед тем, как выбрать центр сертификации обратите внимание на то, какие браузеры поддерживают корневые сертификаты этого центра. В случае с бесплатными сертификатами, центр, который выдал Вам сертификат, не несет перед Вами ответственности и ничего не гарантирует и в случае если сертификаты будут отозваны или их перестанут поддерживать основные браузеры, то у Вас, точнее у Вашего сайта возникнут проблемы в виде такоо сообщения:

В случае с бесплатными сертификатами, центр, который выдал Вам сертификат, не несет перед Вами ответственности и ничего не гарантирует и в случае если сертификаты будут отозваны или их перестанут поддерживать основные браузеры, то у Вас, точнее у Вашего сайта возникнут проблемы в виде такоо сообщения:

Как видите я не могу зайти на такой сайт даже при большом желании, браузер мне этого в принципе не дает. В конечном итоге от бесплатного сертификата пользы Вы не получите, а вот проблем от непредвиденных обстоятельств Вы наверняка огребете.

А вот собственно дополнение спустя несколько месяцев. Привожу статистику посещаемости. Проблемы с бесплатным сертификатом, а точнее проблемы вызванные с отказом поддержки сертификатов браузерами, привели к падению трафика, которое сайт отыграл только в августе (см. фото).

Как видите вместо роста в апреле был спад, учитывая что рост должен был составить примерно 13%, то из-за, простите, сраного сертификата, я не досчитался нескольких тысяч посетителей.

Ключевая особенность

В этой статье мы сначала сосредоточимся на ключевых особенностях ZeroSSL. Затем мы увидим, насколько легко или сложно получить сертификат SSL от ZeroSSL. И, наконец, мы перейдем к ценообразованию и доступности. Итак, давайте начнем с ключевых функций, не так ли?

1. Получите полную защиту

ZeroSSL обеспечивает полную защиту любого домена, веб-сайта или серверной части, выпуская бесплатные сертификаты SSL. Вы можете получить защиту SSL для своего сайта менее чем за пять минут.

2. Быстрая проверка

Одна из основных проблем с получением сертификата SSL — это может занять много времени. Это может нанести ущерб вашему бизнесу, если вы запускаете новый продукт и вам нужен защищенный домен SSL. ZeroSSL решает эту проблему, позволяя получить как новые, так и существующие сертификаты SSL, утвержденные в течение нескольких секунд, с помощью одноэтапной проверки электронной почты, загрузки с сервера или проверки CNAME.

3. SSL REST API

ZeroSSL также предлагает API REST SSL, который экономит время и деньги пользователей за счет автоматизации управления сертификатами SSL, поддержки выдачи сертификатов, проверки CSR и многого другого. Он позволяет автоматизировать любые задачи, обычно выполняемые вручную в консоли управления, включая создание новых сертификатов SSL, проверку, отмену, удаление и многое другое.

4. Интеграция среды автоматического управления сертификатами (ACME)

ZeroSSL сотрудничает с некоторыми крупнейшими поставщиками ACME, что позволяет пользователям управлять и обновлять существующие сертификаты, даже не отрывая пальца. Компания даже тестирует собственный сервер ACME (прямо сейчас в BETA), который выйдет в мае и сделает весь процесс еще более плавным.

5. Мониторинг SSL

Получение сертификата SSL для вашего домена или веб-сайта — это только первый шаг. Вы также должны убедиться, что ваши SSL-сертификаты работают правильно. ZeroSSL помогает в этой задаче, выполняя серию автоматических проверок работоспособности всех ваших сертификатов SSL. Проверки включают в себя мониторы состояния и срока действия, проверки соединений, поиск подстрок тела ответа и многое другое. Он также способен определять, возникают ли ошибки HTTP, когда пользователь пытается получить доступ к вашим сертификатам SSL.

Установка сертификата через административную панель хостинга

Большинство компаний, предоставляющих услуги хостинга, в административной панели имеют или пункт SSL, или ssl-сертификаты, или безопасность – названий может быть множество.

Как правило, при переходе в этот пункт вам будет предложен выбор: установить существующий сертификат или же заказать(приобрести) новый сертификат.

Установка существующего сертификата с помощью административной панели хостинга

Рассматривать установку будем на примере хостинга timeweb.

-

Необходимо в личном кабинете зайти в пункт меню ssl-сертификаты

-

Выбрать пункт «Установить»

-

Ввести данные сертификата в соответствующие поля

Установка Let’s Encrypt с помощью административной панели хостинга

-

Необходимо в личном кабинете зайти в раздел меню ssl-сертификаты и выбрать пункт «Заказать».

-

Кликнуть пункт «SSL Let’s Encrypt», затем выбрать, для какого домена выпустить сертификат

Зачем вообще SSL?

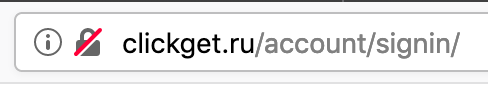

1. Лучше выглядит в браузере

Браузеры, с недавних пор, очень не любят сайты без SSL. И они будут пытаться помешать вашим посетителям регистрироваться и оплачивать покупки.

Вот так выглядит сайт без SSL (обычная страница) в современных браузерах:

| Chrome (Хром) | Firefox | Яндекс Браузер |

Не так плохо, но веселье начинается если вы начнете вводить пароль или данные банковской карты. Будет вот так:

| Chrome (Хром) |

Firefox Firefox |

Яндекс Браузер |

Как думаете, отпугнет ли это часть ваших посетителей? Конечно да. И это еще не все, Firefox, когда ваш посетитель будет вводить свои данные, покажет ему вот такое окошко:

С SSL сертификатом же все выглядит намного лучше:

| Chrome (Хром) |

Firefox Firefox |

Яндекс Браузер |

2. Положительно сказывается (или будет) на позициях в поисковых системах

В Google сайты с SSL начали ранжироваться выше с 2014 года, но на очень ограниченном числе запросов. Сейчас это влияет все больше и больше.

Насчет Яндекса я не нашел информации по этому поводу, но, скорее всего, они тоже это учитывают как один из второстепенных параметров.

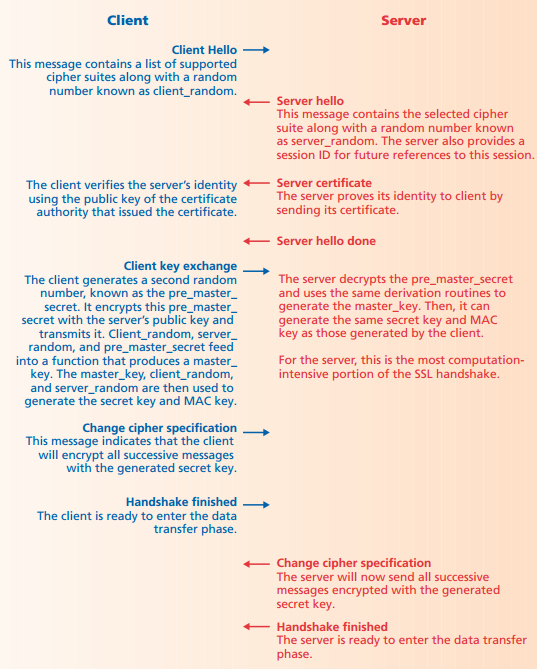

Что такое SSL сертификат самыми простыми словами

Вспомните, как часто происходит дело в шпионских детективах. Нам нужно отправить послание сообщнику в другую страну, и нам очень не хочется, чтобы враги перехватили наше послание и прочитали его.

Поэтому мы с сообщником условились о специальном шифре. У меня есть книга (допустим «Пикник на обочине» Стругацких), и у него есть такая же книга. Я пишу письмо сначала простыми человеческими словами, а потом каждое слово заменяю на цифру. Например, цифра «137» будет обозначать, что данное слово находится на первой странице книги, на третьей строчке, седьмое слово по счету.

Мой сообщник получает письмо с цифрами «137-536-9978», берет свой томик Стругацких, и в обратной последовательности расшифровывает мое послание. Понятно, что даже если письмо будет перехвачено по дороге – никто не поймет, что там написано, потому что только мы с сообщником знаем, какую именно книгу мы используем для шифрования.

Вот и SSL протокол работает схожим образом. Только вы с сообщником каждого нового письма используете новую книгу. Кроме того, ваши книги – уникальны. То есть, нигде в мире больше нет ни одного экземпляра этой книги – только у вас и у сообщника.

Ну и, плюс ко всему, письмо вы отправляете не «Почтой России», а привязываете его к лапе самого быстрого ястреба, который летит от вас прямо по нужному адресу, и скорее погибнет, чем даст кому-то забрать у него ваше письмо.

Вы – это ваш сайт. Ваш сообщник – это ваш хостер-провайдер. Сообщение, которое вы передаете – это любая информация, которую пользователи вводят у вас на сайте – номера банковских карточек, пароли, емейлы и прочее. Быстрый ястреб-камикадзе – это прямой цифровой туннель для сообщения между вашим сайтом и сервером.

Такая работа через «уникальные книги» называется «SSL протоколом». А чтобы иметь возможность работать через этот протокол – вам надо сначала получить SSL сертификат. Это своеобразное удостоверение личности вашего сайта в интернете.

Можно ли взломать SSL протокол?

Теоретически, взломать можно даже эту сложную систему шифрования. То и дело на разных конференциях зачитываются доклады о том, как можно перехватывать сообщения по SSL, и как можно их расшифровывать.

Но на практике все эти способы либо очень сложные, либо очень долгие. То есть на расшифровку одной «буквы» послания может уйти до 2-3 часов времени. Естественно, такая «расшифровка» не сможет применяться для реального воровства ваших данных. И до сих пор SSL протокол считается «невзламываемым».

Но вот другой вопрос. Означает ли это, что ваш сайт и ваши данные в безопасности? Как ни удивительно, но вовсе не означает.

В чем главная опасность SSL сертификата?

То, что вы используете уникальные книги для шифрования, не значит, что злоумышленник не может притаиться где-нибудь на втором этаже вашего дома. В бинокль он увидит все, что вы пишите на листочке бумаги, и ему не придется даже ничего расшифровывать – он считает сообщение еще до того, как оно будет хитро зашифровано.

Кроме того, получить SSL сертификат сегодня очень просто. Самый распространенный вариант – это сертификат для подтверждения домена (так называемые DV – Domain Validation). То есть для его получения достаточно подтвердить, что у вас есть доступ к емейлу, на который зарегистрирован домен, вот и все. Никто не проверяет, что это за сайт, какой деятельностью он занимается, нет ли на нем вирусов.

Соответственно, любой хакер может сделать сайт, купить для него SSL (или даже взять бесплатный, их сейчас хватает) – и собирать ваши данные себе в копилку. Да, на его сервер они попадут в безопасности. Но куда они отправятся оттуда? Вопрос открытый.

И главной опасностью всей этой истории с SSL я считаю то, что у рядовых пользователей возникает ложное ощущение безопасности (либо наоборот – опасности), когда они видят, что сайт на https-протоколе (либо наоборот – на обычном «http»).

А масла в огонь подливает мой любимый Гугл.

Мол, и сайты-то без «https» мы будем помечать как «небезопасные» (читай – «мошеннические» с точки зрения пользователей), и как сигнал для SEO-ранжирования это включим. И все вебмастера в срочном порядке бросились переходить на SSL. Вот тут-то и открылась вся страшная правда.

Далеко не для всех сайтов SSL одинаково полезен. А во многих случаях даже вреден.

Бесплатный SSL сертификат для сайта от хостинга

Так же, обращаю ваше внимание на то, что на сегодняшний день многие хостинги предлагают в рамках своих услуг бесплатное предоставление SSL-сертификата от Let’s Encrypt. При этом настройку автоматического сертификата они берут на себя

Поэтому, если вы все-таки решите получить для своего сайта сертификат Let’s Encrypt, первое, что я вам советую сделать – это обратится в техподдержку вашего хостинга и узнать, выдают ли они такие сертификаты. Если же нет, то возможно они смогут вам помочь с установкой такого сертификата или дать ссылку на какую-то инструкцию по установке такого сертификата именно на вашем хостинге

При этом настройку автоматического сертификата они берут на себя. Поэтому, если вы все-таки решите получить для своего сайта сертификат Let’s Encrypt, первое, что я вам советую сделать – это обратится в техподдержку вашего хостинга и узнать, выдают ли они такие сертификаты. Если же нет, то возможно они смогут вам помочь с установкой такого сертификата или дать ссылку на какую-то инструкцию по установке такого сертификата именно на вашем хостинге.

Различия между HTTP и HTTPS

Применение защищенного соединения значительно увеличивает доверие посетителей к ресурсу, помогает безопасно обрабатывать данные пользователей и поднять авторитет среди поисковиков.

Основные отличия:

- протокол HTTPS кодирует обмен информацией между браузером и посетителем, что обратно этому процессу в HTTP;

- в адресной строке возле доменного имени появляется зеленый замок, нажав на который предоставляется вся информация о сертификате, а также степени защищенности;

- протокол HTTP устанавливается по умолчанию, HTTPS – платная услуга, цена на которую варьируется от 20 до 150 долларов в год. Некоторые сервисы подключают SSL сертификат бесплатно для сайта.

Интернет не стоит на месте, появляются новые методы хищения информации, атаки на ресурсы и требования от поисковых систем. В сегодняшних реалиях, SSL – обязательное условие для нормального существования проекта. Google отдает предпочтение в ранжировании сайтам с имеющимся сертификатом.

Где покупать SSL-сертификат для сайта

Криптографический протокол приобретается непосредственно в удостоверяющих центрах, а также у дилеров.

Первые являются специализированными компаниями (Thawte, GeoTrust, DigiCert), чьи сертификаты максимально надёжные, узнаваемые и известные. Они способны наилучшим образом обеспечивать безопасную передачу информации. Это улучшает доверие и авторитет web-сайта. Платные сертификаты SSL способствуют повышению позиций в выдаче лучших поисковых систем.

Вторыми являются дилеры, которые официально продают сертификаты по лицензии специализированных центров. Тут удобно покупать SSL-сертификат для сайта русскоязычным вебмастерам, поскольку инструкции, условия и техподдержка абсолютно понятная.

Хорошим примером здесь будет хостинг-провайдер Ru-center – специалисты подбирают оптимальных поставщиков, регистрирующих криптографический протокол. Весь ассортимент представляется на официальном портале.

Как выбрать сертификат для сайта

Чтобы выбрать SSL-сертификат, достаточно сравнить его возможности с другими пакетными вариантами. Самый доступный вариант получения электронной подписи — установка бесплатного сертификата, но такой вариант имеет ряд ограничений и подойдет далеко не всем.

Для коммерческих сайтов следует выбирать SSL-сертификаты с проверкой владельца (OV). Популярным или представительским ресурсам, которым особенно важна репутация, рекомендуется обеспечить полное шифрование данных, включая внутренние страницы. Для этого отлично подойдет SSL-сертификат типа Wildcard.

На основании имеющейся информации выбрать бесплатный или платный сертификат для сайта довольно просто — он должен соответствовать индивидуальным требованиям к безопасности и обеспечивать для пользователей надежное шифрование личных данных.

Как установить SSL-сертификат на Nginx

После активации сертификата вам будут доступны необходимые данные для его установки, подробнее в статье Где взять данные для установки SSL-сертификата.

Также вы можете использовать для установки сертификат, купленный в сторонней компании.

Рассмотрим, как выполняется установка и настройка Nginx SSL:

1.

Объедините три сертификата (сам SSL-сертификат, корневой и промежуточный сертификаты) в один файл. Для этого создайте на ПК новый текстовый документ с именем your_domain.crt (your_domain — доменное имя сайта, который вы хотите защитить). Создать его можно при помощи блокнота или другого текстового редактора.

Поочередно скопируйте и вставьте в созданный документ каждый сертификат

После вставки всех сертификатов файл должен иметь вид:

Обратите внимание: один сертификат идёт следом за другим, без пустых строк.

2.

Создайте файл your_domain.key и скопируйте в него содержание приватного ключа сертификата.

3.

Загрузите созданные файлы your_domain.crt и your_domain.key на сервер в директорию /etc/ssl/. Директория может быть иной, например /etc/nginx/ssl/your_domain.com.

4.

Откройте конфигурационный файл Nginx и отредактируйте виртуальный хост вашего сайта, который вы хотите защитить сертификатом

Выполните минимальную для работы настройку, добавив в файл следующие строки:

Где:

your_domain.com — домен сайта,

/etc/ssl/your_domain.crt — путь до созданного файла с тремя сертификатами,

/etc/ssl/your_domain.key — путь до файла с приватным ключом.

Минимальная установка и настройка выполнена. Далее вы можете добавить расширенные настройки конфигурационного файла либо сразу перейти к шагу 12.

5.

Если вы хотите, чтобы сайт работал не только по защищённому соединению (https://), но и по незащищенному (http://), то нужно создать единый HTTP/HTTPS сервер. Для этого в конфигурационном файле Nginx необходимо иметь две секции server{} для каждого типа соединения.

Добавьте в секцию server{}, которую вы создали на шаге 4, следующую строку:

6.

Также вы можете дополнительно оптимизировать работу Nginx HTTPS-сервера. SSL-операции задействуют дополнительные ресурсы сервера. Чтобы снизить количество операций, можно повторно использовать параметры SSL-сессий. Они хранятся в кеше SSL-сессий. Можно задать тип кеша (в примере это shared-кеш, разделяемый между всеми рабочими процессами) и его размер в байтах (в 1 Мб кеша помещается около 4000 сессий) с помощью директивы ssl_session_cache. Также можно увеличить таймаут кеша (время, в течение которого клиент повторно использует параметры сессии) директивой ssl_session_timeout: по умолчанию он равен 5 минутам. Можно настроить время работы одного keepalive-соединения с помощью директивы keepalive_timeout.

Добавьте в конфигурационном файле в секции server{} строки:

7.

Вы можете указать протоколы SSL, которые поддерживает сервер:

8.

Чтобы при использовании протоколов SSLv3 и TLS серверные шифры были более приоритетны, чем клиентские, добавьте следующую строку:

9.

Чтобы уменьшить время загрузки страниц у пользователей сайта, нужно разрешить серверу прикреплять OCSP-ответы для валидации сертификата. При этом необходимо указать путь к файлу корневого сертификата и DNS-сервер.

Создайте файл ca.crt и скопируйте в него содержимое корневого сертификата. Загрузите этот файл на сервер в директорию, где хранятся ранее созданные файлы. В нашем примере это /etc/ssl/.

Затем добавьте в конфигурационном файле в секции server{} строки:

Где:

/etc/ssl/ca.crt — путь до файла с корневым сертификатом,

8.8.8.8 — DNS-сервер.

10.

Сохраните и закройте конфигурационный файл Nginx.

11.

Если вы не остановились на шаге 4, то секция server{} в конфигурационном файле с расширенными настройками будет выглядеть так:

12.

Чтобы изменения вступили в силу, перезагрузите сервер Nginx:

Готово, вы установили SSL-сертификат на Nginx.

Какой SSL-сертификат выбрать?

Итак, мы определились с тем, что SSL-сертификаты различаются между собой не только брендом и ценой. Сегодняшний ассортимент предложений предусматривает широкий круг задач, для которых может потребоваться SSL.

Например, если вы просто хотите уберечь пользователей вашего веб-сайта от навязчивых предупреждений браузера о посещении непроверенного сайта, будет достаточно за несколько минут получить простой DV (Domain Validation) сертификат. Если же вы используете свою интернет-площадку для операций, требующих повышенного уровня безопасности данных компании и клиентов — стоит задуматься об EV (Extended Validation) сертификате. А если вы используете не один, а несколько веб-адресов для сайта или сайтов компании — для вас на рынке представлены сертификаты Wildcard и SAN.

Для выбора оптимального сертификата для определённого сайта нужно изучить, что предлагают центры сертификации, обращая внимание на следующие аспекты:

- насколько SSL совместим с основными браузерами;

- на каком уровне происходит защита данных пользователей;

- насколько масштабная проверка организации проводится;

- есть ли печать доверия.

Результаты работы Cloudflare

Поскольку изначально я заморочился настройкой Cloudflare из-за превышения нагрузки, которую создавали мои сайты, то само собой в качестве результата я ожидал снижение нагрузки. На момент настройки картина была вот такая:

Как видите налицо систематическое превышение, которое мне грозило блокировкой сайтов. Я не знаю по каким причинам, но SpasceWeb не спешило меня блокировать несмотря на то, что превышение допустимой нагрузки продолжалось недели две. В конце графика можно видеть пустой столбец, это результат настройки Cloudflare, нагрузка упала до значений, которые были когда мои сайты никто не посещал.

Напоследок

Первое время сайт будет работать мимо Cloudflare и предпринимать какие-либо действия по переходу на HTTPS на стороне сайта нецелесообразно, да и в принципе бессмысленно. Дождитесь когда сайт начнет работать через HTTPS, это будет понятно когда вы увидите на своем сайте просто текст без оформления. В этот момент быстро идем на Cloudflare, заходим в раздел «DNS» и выключаем работу cloudflare кликнув переключатели в виде облаков, они должны стать серыми:

После чего можем производить работы с сайтом для перевода его на HTTPS и после завершения работ, нам потребуется включить все обратно и довольствоваться халявным сертификатом.

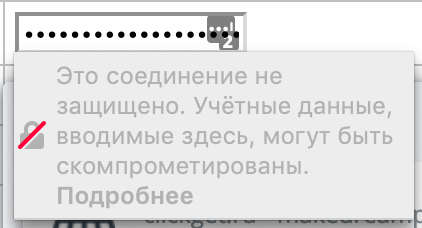

Самоподписанный сертификат

Начнем мы с так называемых самоподписаных сертификатов. Заключаются они в том, что администратор сайта сам выдает себе SSL-сертификат через панель управления хостингом. В принципе, этого сертификата достаточно для того, что бы передача данных осуществлялась по протоколу HTTPS.

Однако, у данного сертификата есть один очень большой минус. Дело в том, что браузеры не знают что это за сертификат, для них он является неизвестным, неподтвержденным и т.д., и когда посетитель попадает на ваш сайт, то ему высвечивается сообщение о том, что данный сертификат не подтвержден, неправильно настроен, неизвестный сертификат и тому подобное.

Для того чтобы попасть на сайт, посетителю приходится вручную добавлять исключения для данного сертификата и только после этого у него откроется ваш сайт. Естественно, это все отпугивает посетителей. Поэтому, данный вариант сразу отпадает.