В чем разница и отличие протоколов http и https

Содержание:

- Редирект 301 в разных панелях управления хостингом

- Зачем нужен SSL-сертификат для сайта

- Разновидности SSL-сертификатов

- HTTP или HTTPS? Вот в чём вопрос!

- У меня до сих пор HTTP, что делать

- HTTP vs. HTTPS

- Завершение перехода с HTTP на HTTPS

- Настраиваем редиректы для SEO

- HTTPS: что это такое и зачем нужно

- Возможные проблемы при переходе на HTTPS

- Несколько рекомендаций

- Переполнение буфера

- Покупка и установка SSL-сертификата

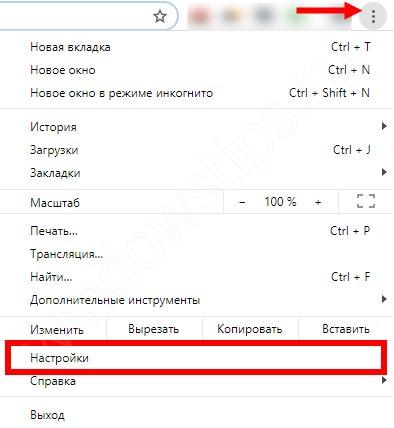

Редирект 301 в разных панелях управления хостингом

Cpanel

Нужно перейти в блок «Домены» => «Перенаправления». В появившемся окне выполнить следующее:

- в строке «Тип» выбрать «Постоянный 301»;

- в строке «https://www» из выпадающего списка выбрать домен сайта (например, example.ru);

- в строке «Перенаправляет на» указать для домена адрес http://example.ru;

- в блоке «Перенаправление www» поставить галочку напротив «Перенаправлять только с www»;

- сохранить изменения кликом на «Добавить».

ISPmanager

В этой панели можно править файлы nginx.config или .htaccess, но есть в панели и встроенный механизм переадресации. Например, для настройки редиректа на https/http, нужно снять галочку с соответствующего пункта в разделе «WWW-домены».

Зачем нужен SSL-сертификат для сайта

Чтобы сайт стал работать по протоколу безопасного соединения HТТPS, нужен SSL-сертификат. Это виртуальный документ, который содержит данные об организации, её владельце и подтверждает их существование. Позволяет узнать сервер и подтвердить безопасность сайта.

Использование сертификата безопасности для сайта гарантирует:

Что дает SSL-сертификат для сайта кроме защиты данных? SSL-сертификат помогает в SEO-продвижении проекта — позволяет занять более высокую позицию в поисковой выдаче. Поисковые системы (Google, Яндекс и пр.) дорожат доверием аудитории и выше ранжируют сайты, которые работают через безопасное соединение.

Разновидности SSL-сертификатов

По уровню проверки выделяют три типа SSL-сертификатов:

Сертификаты начального уровня с проверкой домена Domain Validation (DV)

При выпуске этого типа SSL проверяется только право собственности на домен. Физическим лицам доступен только этот тип. Юридические лица также могут его выпустить. После подключения защищенного соединения к сайту в адресной строке браузера появится характерный «замочек», что означает безопасную передачу данных.

Сертификаты бизнес-класса с проверкой организации Organization Validation (OV) или Company Validation (CV)

При выпуске такого SSL кроме проверки права собственности на домен проводится проверка организации: её юридическое и физическое существование. Этот вид доступен только юридическим лицам. При нажатии на замочек в адресной строке будет отображаться информация о компании.

Сертификаты с расширенной проверкой Extended Validation (EV)

Этот протокол SSL также доступен только юридическим лицам. Чтобы его выпустить, нужно предоставить документы в центр сертификации. Проводится проверка не только существования организации, но и её правовой деятельности. Помимо замочка в адресной строке будет отображаться печать доверия сертификационного центра и информация о компании.

Подробнее о видах читайте в статье Типы SSL-сертификатов.

HTTP или HTTPS? Вот в чём вопрос!

Защита сайта протоколом HTTPS уже давно не просто признак хорошего тона, а необходимость. Несмотря на то что некоторые сайты ещё работают по HTTP-соединению, очень скоро HTTPS станет обязательным требованием «экологии» Интернета.

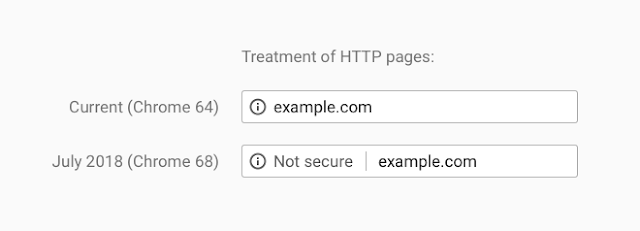

С июля 2018 года Google считает небезопасным каждый веб-сайт, не использующий протокол HTTPS. Когда пользователь хочет перейти на страницу по протоколу HTTP, то он видит предупредительный знак в адресной строке:

Нет защищенного соединения. Как это повлияет на бизнес?

Помимо этого, WordPress и другие популярные CMS заявили, что некоторые функции теперь будут доступны только для веб-сайтов с протоколом HTTPS.

У меня до сих пор HTTP, что делать

При регистрации домена или покупке хостинга можно получить free ssl на год. Если ваш сайт уже обслуживается на хостинге REG.RU, достаточно заказать SSL-сертификат и перейти с HTTP протокола на HTTPS. Полный цикл:

Чтобы перейти на HTTPS:

-

1.

Закажите SSL-сертификат при регистрации домена или при заказе услуги хостинга. Подробнее об этом в разделе: 1 этап: Заказ SSL. -

2.

Активируйте сертификат. В разделе 2 этап: Активация SSL описано, как это сделать. -

3.

Теперь установите SSL-сертификат на хостинг. Для этого выберите подходящую инструкцию: 3 этап: Установка SSL. -

4.

Проверьте, что сертификат установлен . -

5.

И наконец — настройте редирект с HTTP на HTTPS по инструкции.

Готово, теперь ваш сайт будет работать по HTTPS.

HTTP vs. HTTPS

Когда пользователь вводит доменное имя в браузере, для загрузки контента веб-сайта компьютер выполняет соединение с веб-сервером. Стандартно для такого контакта используется протокол HTTP (hypertext transfer protocol). Больше об этом протоколе вы можете узнать здесь: https://ru.wikipedia.org/wiki/HTTP.

Признаком его использования является ссылка сайта в браузере, которая начинается с http://. При этом данные, которые передаются не шифруются. А это значит, что кто угодно может получить доступ к информации и использовать. Речь идет об изменении оригинальных данных или использовании в корыстных целях.

Чтобы избежать взлома данных злоумышленниками, используют SSL-сертификат. Он позволяет настроить защищенный канал связи между браузером и веб-сервером через HTTPS-протокол. Признаком использования такого соединения является URL сайта с https:// в начале.

Защищенное соединение необходимо всем сайтам, которые работают с личной и финансовой информацией.

Вот несколько признаков, что вам нужно переходить на https:

- Формы регистрации и логина.

- Поля ввода личной информации и данных кредитных карт.

- Деятельность ресурса связана с проведением транзакций.

Если хотя бы один пункт применим к вашему веб-сайту, настраивайте https-соединение.

Завершение перехода с HTTP на HTTPS

Проводим техническую настройку

После установки у вас впереди склейка зеркал, то есть копий сайта. Ссылочный вес нужно будет перенести на главное зеркало, это можно сделать в кабинетах вебмастеров поисковиков. Переход займет большое количество времени – до нескольких месяцев. Придется потерпеть, ускорить процесс никак нельзя, мы проверяли.

Пока идет склейка, сайт нужно оставить доступным по обоим адресам. При доступности обеих версий Google сразу будет показывать версию с HTTPS, а Яндекс будет делать это после склейки.

Кроме того, нужны некоторые завершающие действия:

1.Настройте постраничный 301 редирект.

Когда склейка завершится, следует настроить постраничный 301 редирект на страницы с новым протоколом.

Для перенаправления подойдут строчки кода в файле .htaccess:

RewriteCond %{SERVER_PORT} !^443$

RewriteRule ^(.*)$ <a href="<a href=" <a="">https://site.ru/</a>">https://site.ru/$1">https://site.ru/$1

Либо такой вариант:

RewriteEngine on

RewriteCond %{ENV:HTTPS} !on

RewriteRule (.*) <a href="about:blank">https://{HTTPS_HOST</a>}%{REQUEST_URI}

Код должен сработать для большинства серверов, если для вашего он не подошел, проконсультируйтесь с хостером.

2.Настройте robots.txt, чтобы роботы индексировали сайт только по одному новому протоколу, то есть укажите, что версия с HTTPS — главная. Для этого в файле robots в директиве host добавьте https://.

3.Настройте sitemap.xml, аналогично добавив https://.

4. Проверьте rel=»canonical» и rel=»alternate», там также должны быть ссылки с HTTPS.

5. Поработайте со внутренними ссылками, включая URL всех статических файлов. В HTML-коде абсолютных ссылок замените HTTP на HTTPS.

Это можно сделать при помощи специальных скриптов, но если вы не ищете легких путей, то вполне можно сделать и вручную. Для объемных ресурсов можно использовать также сервисы SEO-анализа сайтов.

6. Настройте метатег для реферального трафика.

Если на вашем сайте есть рекламные баннеры, ведущие на сайты без HTTPS, то метрики могут не распознавать ваш сайт с сертификатом как источник трафика. Переходы на такие сайты с вашего ресурса Яндекс.Метрика или Google Analytics могут относить к прямому трафику.

Чтобы такого не произошло, добавьте метатег на страницы до тега . Часть «origin» будет означать передачу протокола и домена.

Теперь об изменениях нужно оповестить поисковики – они должны быть в курсе смены протокола.

Оповещаем Яндекс и Google о смене протокола

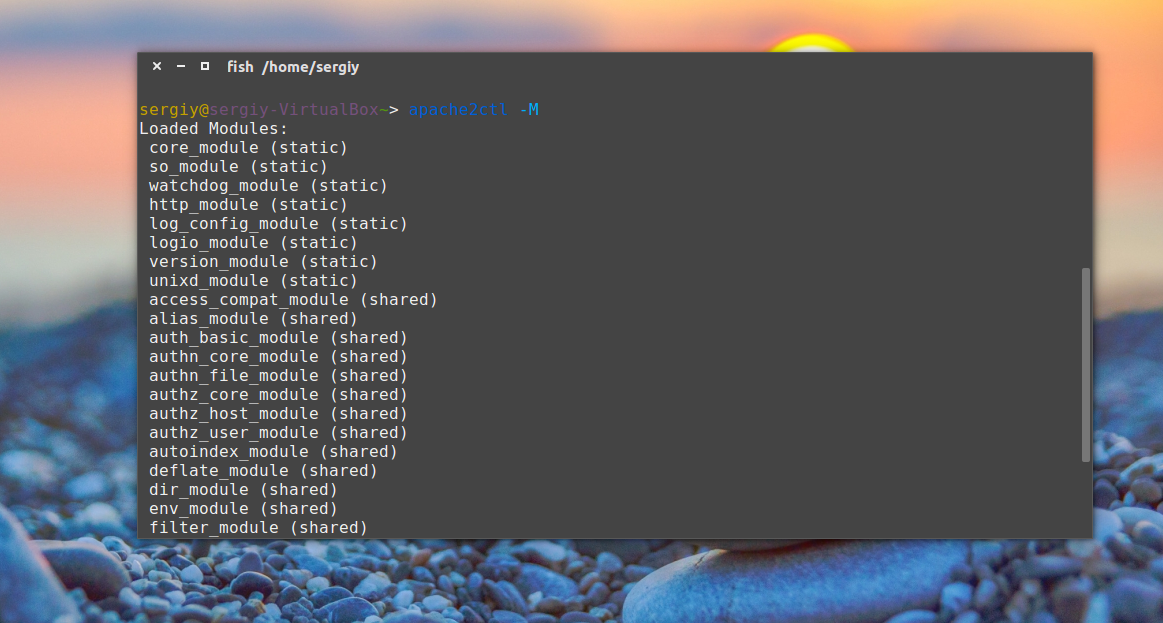

Оповещаем поисковики. Яндексу о смене протокола можно рассказать

здесь:

Сделайте пометку на добавлении HTTPS

Сделайте пометку на добавлении HTTPS

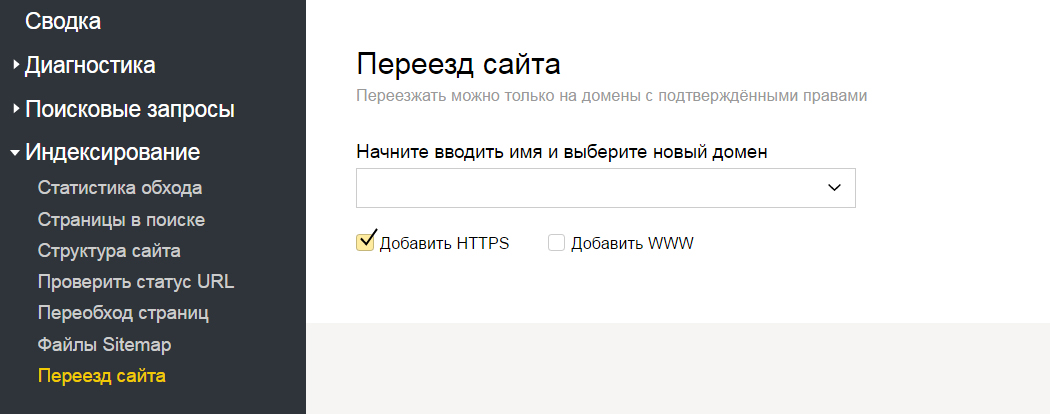

А Google –

здесь:

Нужно добавить сайт с новым протоколом в Search Console

Нужно добавить сайт с новым протоколом в Search Console

Добавьте в Search Console адрес сайта, использующего HTTPS. Помните, что Search Console расценивает страницы HTTP и HTTPS как разные, поэтому их данные не совпадают. Если на вашем сайте используются оба протокола, то в Search Console следует добавить два ресурса.

Основные действия вы завершили, теперь остается только ждать. И готовиться к снижению трафика и ТИЦ – при переходе это нормальная история. Не бойтесь, со временем позиции восстановятся и скорее всего улучшатся, благо лояльность поисковиков к HTTPS сайтам только повышается день ото дня.

Настраиваем редиректы для SEO

Как мы уже упоминали, это самый популярный способ использования .htaccess. Перед тем, как настраивать тот или иной вид переадресации, убедитесь, что это действительно необходимо. Например, редирект на страницы со слешем в некоторых CMS настроен по умолчанию. О настройках редиректа для SEO мы писали в блоге.

При настройке 301 редиректов помните о двух правилах:

- Избегайте нескольких последовательных перенаправлений — они увеличивают нагрузку на сервер и снижают скорость работы сайта.

- Располагайте редиректы от частных к глобальным. Например, сначала переадресация с одной страницы на другую, затем общий редирект на страницы со слешем. Это правило работает не в 100% случаев, поэтому с размещением директив нужно экспериментировать.

1. Настраиваем постраничные 301 редиректы

Это потребуется в следующих случаях:

- изменилась структура сайта и у страницы поменялся уровень вложенности;

- страница перестала существовать, но нужно сохранить ее входящий трафик (например, в случае отсутствия товара обычно делают переадресацию на товарную категорию);

- поменялся URL, что крайне нежелательно, но тоже встречается.

Просто удалить страницу — плохая идея, лучше не отдавать роботу ошибку 404, а перенаправить его на другой URL. В этом случае есть шанс не потерять позиции сайта в выдаче и целевой трафик. Настроить 301 редирект с одной страницы на другую можно при помощи директивы простого перенаправления:

- — адрес страницы от корня, без протокола и домена. Например, .

- — полный адрес страницы перенаправления, включая протокол и домен. Например, .

2. Избавляемся от дублей

Каждая страница сайта должна быть доступна только по одному адресу. Для этого должны быть настроены:

- редирект на страницы со слешем в конце URL или наоборот;

- главное зеркало — основной адрес сайта в поиске.

Сделать это можно при помощи модуля . В его составе используются специальные команды — директивы сложного перенаправления. Первой командой всегда идет включение преобразования URL:

Переадресация на слеш или наоборот

Настроить ли переадресацию на страницы со слешем или без, в каждом случае нужно решать индивидуально. Если у сайта уже накоплена история в поиске, анализируйте, каких страниц в индексе больше. Для новых сайтов обычно настраивают редирект на слеш. Проверить, не настроена ли переадресация по умолчанию, просто: удалите/добавьте слеш в конце URL. Если страница перезагрузится с новым адресом — мы имеем дубли, требуется настройка. Если URL подменяется — все в порядке. Проверять лучше несколько уровней вложенности.

Код 301 редиректа на страницы без слеша:

3. Настраиваем главное зеркало

Для начала нужно определиться, какой адрес будет являться основным для поиска. SSL-сертификат давно уже мастхэв. Просто установите его и добавьте правило в .htaccess. Не забудьте также прописать его в robots.txt.

Редирект на HTTPS

Определять, с «www» или без будет главное зеркало, можно несколькими способами:

- добавить сайт в Яндекс.Вебмастер в двух вариантах, в консоли отобразится информация, какой URL поисковик считает главным зеркалом;

- проанализировать выдачу и посмотреть, каких страниц сайта больше в индексе;

- для нового ресурса не имеет значения, с «www» или без будет адрес, выбор за вами.

После того как выбор сделан, воспользуйтесь одним из двух вариантов кода.

Редирект с без www на www

4. Перенаправляем с одного домена на другой

Самая очевидная причина настройки этого редиректа — переадресовать роботов и пользователей на другой адрес при переезде сайта на новый домен. Также им пользуются оптимизаторы для манипуляций ссылочной массой, но дроп-домены и PBN — серые технологии продвижения, которые в рамках этого материала мы затрагивать не будем.

Воспользуйтесь одним из вариантов кода:

или

Не забудьте поменять в коде «mysite1» и «mysite2» на старый и новый домен соответственно.

HTTPS: что это такое и зачем нужно

— «протокол передачи гипертекста». В наше время повсеместно используется для получения информации с веб-сайтов. Все сайты сразу работают на HTTP. Когда пользователь вводит личную информацию на сайте, браузер в открытом виде передает ее на сервер. Этим и пользуются мошенники, перехватывая личные данные.

— расширение протокола HTTP для поддержки шифрования в целях повышения безопасности. В этом случае личная информация передается уже не в открытом виде, а в зашифрованном. Принципом работы этого протокола является обмен ключами шифрования. Но для этого нужно, чтобы владелец сайта получил и установил SSL-сертификат на сайт.

— сертификат электронной подписи, содержащий открытый ключ и информацию о владельце, подписанный выдавшим его Центром сертификации и подтверждающий принадлежность владельцу.

Сервер, прежде чем ответить на запрос от браузера, предъявляет ключ шифрования — SSL-сертификат, браузер проверяет его подлинность в Центре сертификации, и если все в порядке, то браузер и сервер «доверяют» друг другу и «договариваются» о разовом шифре для защиты передаваемых данных. Так происходит при каждой сессии.

Безопасность пользователей и регламент GDPR

Особенно это касается сайтов, где происходит оплата товаров и указание личных данных. Если пользователь указывает свою личную информацию на сайте с протоколом http, то злоумышленники легко могут перехватить эти данные на пути от сайта к серверу. Если у сайта есть https, то данные тоже можно перехватить, но расшифровать их будет или невозможно, или слишком долго. В любом случае, это гораздо безопаснее чем http.

Предупреждение о небезопасном соединении

Казалось бы, если пользователь на сайте только смотрит, но никакие данные не передает, то можно было бы и не подключать https. Но многие браузеры стали предупреждать пользователей еще до захода на сайт, что соединение не защищено. Причем, чтобы попасть на сайт приходиться выбрать пару лишних опций, которые неискушенный пользователь может не заметить и просто откажется посещать такой сайт. Так что вы рискуете потерять трафик только из-за этого сообщения.

Доверие к сайту

Еще на предыдущем пункте сайт теряет доверие пользователей. Но даже, если пользователь остался на сайте, то, в ходе использования, всплывет ещё несколько уведомлений, которые напомнят ему, что здесь небезопасно.

В адресной строке браузера, где указан URL сайта есть уведомление «Не защищено». Если на него нажать, то появиться окно с объяснениями, почему так.

Также, некоторые браузеры, например, Firefox, при вводе паролей или другой личной информации выводят дополнительное предупреждение, что эти данные могут быть скомпрометированы.

После такого вряд ли многим захочется что-то у вас купить или на что-то подписаться.

SEO

Если вы рассчитываете на трафик из поисковых систем, то стоит помнить, что наличие безопасного протокола шифрования является одним из факторов ранжирования. Так что сайты на https, при прочих равных условиях, будут ранжироваться выше сайтов на http.

Возможные проблемы при переходе на HTTPS

Убедитесь, что вы сообщили Google, что переместили свой сайт с HTTP на HTTPS.

Google дает следующий совет для безболезненного обновлении до HTTPS:

Выберите тип сертификата, который вы хотите: стандартный, многодоменный или групповой;

Используйте 2048-битные сертификаты ключей;

Используйте относительные URL-адреса для источников, расположенных на том же доверительном домене;

Не блокируйте сканирование своего HTTPS-сайта с помощью robots.txt;

Разрешите индексацию страниц вашего сайта поисковым системам, где это возможно

Избегайте мета-тега robots без индекса.

Google также обновил инструменты Google Webmaster Tools, чтобы лучше управлять HTTPS -сайтами, и сделал отчетность по ним.

Осторожно следите за своим переходом с HTTP на HTTPS через доступные инструменты Google Webmaster Tools.. Список шагов, которые следует выполнить, чтобы перейти на защищенный протокол:

Список шагов, которые следует выполнить, чтобы перейти на защищенный протокол:

- Получите CSR: вам нужно создать запрос на подпись сертификата (Certificate Signing Request/CSR) на веб-сервере.

- Выберите серверное программное обеспечение, используемое для создания CSR.

- Выберите алгоритм дайджеста сообщений, который вы больше всего хотите использовать.

- Выберите период действия сертификата.

Некоторые хостинговые сервисы помогают клиентам устанавливать и настраивать SSL сертификаты на сервере. Чтобы узнать, доступна ли вам такая услуга, напишите в поддержку вашего хостера.

Nataliya Fialkovskaya

SEO specialist

Nataliya is SEO expert at Sitechecker. She is responsible for blog. Can’t live without creating valuable content about SEO and Digital Marketing.

Несколько рекомендаций

Если Вы все-таки решились перейти на HTTPS, то после приобретения SSL Вам следует:

- Создать запрос CSR для получения сертификата.

- Выбрать ПО сервера, применяемое для создания CSR.

- Определиться с последовательностью хэширования.

- Выбрать период действия сертификата.

Примечание: Количество серверов, на которых Вы можете использовать данный сертификат, не ограничено. Некоторые хостеры оказывают клиентам помощь в установке и настройке сертификатов. Узнайте у Вашего хостера, доступна ли Вам такая услуга.

А вот несколько рекомендаций Google касательно перемещения Вашего сайта на безопасный протокол:

- Применяйте 2048-битное шифрование;

- Используйте реферальные адреса для страниц, расположенных на том же защищенном домене;

- Не препятствуйте сканированию сайта в robots.txt;

- По максимуму разрешите ПС индексировать страницы веб-сайта. Избегайте метатега noindex.

Следите за своим перемещением на HTTPS через доступные инструменты Google Webmaster Tools.

В заключение приведем получившийся алгоритм: HTTPS поможет повысить позиции Вашего сайта, пользователи чаще и охотнее станут его посещать, безопасность сайта укрепит доверие к нему посетителей, и в конце концов все это косвенно увеличит популярность Вашего ресурса и Вашу прибыль.

Переполнение буфера

В любом TCP-соединении между двумя компьютерами и клиент, и сервер имеют определенный объем буферного пространства, доступного для хранения еще не обработанных входящих запросов. Эти буферы обеспечивают гибкий учет многочисленных или особенно больших запросов, поддерживая неравномерную скорость нисходящих и восходящих соединений.

Однако существуют ситуации, когда буфера недостаточно. Например, сервер может передавать большой объем данных со скоростью, с которой клиентское приложение не может справиться (из-за ограниченного размера буфера или меньшей пропускной способности). Аналогичным образом, когда клиент загружает на сервер огромное изображение или видео, буфер сервера может переполниться, что приведет к потере некоторых дополнительных пакетов.

Чтобы избежать переполнения буфера, механизм управления потоком не должен позволять отправителю перегружать получателя данными. В этом разделе мы рассмотрим, как HTTP/1.1 и HTTP/2 используют разные версии этого механизма для управления потоком данных в соответствии с различными моделями доставки.

HTTP/1.1

В HTTP / 1.1 управление потоком основывается на базовом TCP-соединении. Когда это соединение инициируется, клиент и сервер устанавливают размеры буфера, используя системные настройки по умолчанию. Если буфер получателя частично заполнен данными, он сообщит отправителю свое окно приема, то есть количество доступного пространства, которое остается в буфере. Это окно приема объявляется в сигнале, известном как пакет ACK (это пакет данных, который отправляет приемник, чтобы подтвердить, что он принял сигнал открытия). Если этот объявленный размер окна приема равен нулю, отправитель не будет отправлять данные, пока клиент не очистит свой буфер и затем не запросит возобновить передачу данных

Здесь важно отметить, что использование окон приема, основанных на базовом TCP-соединении, может реализовать управление потоком на одном из концов соединения

Поскольку HTTP/1.1 использует транспортный уровень, чтобы избежать переполнения буфера, каждое новое TCP-соединение требует отдельного механизма управления потоком. А HTTP/2 мультиплексирует потоки в одном TCP-соединении и должен реализовать управление потоками другим способом.

HTTP/2

HTTP/2 мультиплексирует потоки данных в одном TCP-соединении. В результате для регулирования доставки отдельных потоков окон приема на уровне TCP-соединения недостаточно. HTTP/2 решает эту проблему, позволяя клиенту и серверу реализовать свои собственные средства управления потоком, а не полагаться на транспортный уровень. Прикладной уровень передает доступное буферное пространство, позволяя клиенту и серверу установить окно приема на уровне мультиплексированных потоков. Это мелкомасштабное управление потоком может быть изменено или сохранено после первоначального подключения через кадр WINDOW_UPDATE.

Поскольку этот метод управляет потоком данных на прикладном уровне, механизму управления потоком не нужно ждать, пока сигнал достигнет своего пункта назначения, прежде чем настраивать окно приема. Узлы-посредники могут использовать информацию о настройках управления потоком данных, чтобы определить собственное распределение ресурсов и соответственно изменить его. Таким образом, каждый сервер-посредник может реализовать свою стратегию использования ресурсов, что позволяет повысить эффективность соединения.

Такая гибкость в управлении потоком может быть полезной при создании соответствующих ресурсных стратегий. Например, клиент может извлечь первое сканирование изображения, отобразить его и позволить пользователю предварительно просмотреть его, извлекая при этом более важные ресурсы. Как только клиент извлечет эти ресурсы, браузер возобновит поиск оставшейся части изображения. Это может улучшить производительность веб-приложений.

С точки зрения управления потоком и приоритизации, упомянутых в предыдущем разделе, HTTP/2 обеспечивает более тонкий контроль, что открывает возможность большей оптимизации.

Покупка и установка SSL-сертификата

Для работы SSL-протокола необходим SSL-сертификат, для этого нужно его купить и установить.

Какой SSL-сертификат выбрать

Обычно они покупаются у поставщиков, цена установки SSL-сертификата может быть разной, но есть бесплатные варианты. Бесплатно сертификат найти сложно и небезопасно, тем более обычно они действуют ограниченный период. Советуем выбрать поставщика и приобрести сертификат, так надежнее. Бывает, что их дарят при регистрации домена.

Переходим на страницу заказа SSL-сертификатов и выбираем нужный тип:

1.DV-сертификат (Domain Validated) — самый простой, подходит для физических лиц и юридических лиц, выдается на один домен одному владельцу. Сертификат защищает информацию, но не гарантирует, что владельцу можно доверять.

Для установки потребуется проверка принадлежности домена. Такой сертификат можно установить на личный блог, небольшой сайт-визитку.

Визуально у сайта появится замочек в адресной строке.

Сайт с сертификатом безопасности

2. OV-сертификат (Organization Validation) — сертификат для коммерческих и некоммерческих организаций, юридических лиц. Для выдачи нужна проверка существования юрлица или ИП и проверка принадлежности домена.

Этот сертификат подходит порталам, магазинам, компаниям, предоставляющим услуги..

Визуально такая форма будет выглядеть как DV-сертификат.

Сайт с сертификатом безопасности

2.EV-сертификат (Extended Validation) — домен с расширенной проверкой, подходит только для юридических лиц. Потребуется проверка принадлежности домена и другие данные о юрлице: свидетельство о гос регистрации, зарегистрированное название и другие данные.

Этот сертификат обычно заказывают банки и крупные организации.

Визуальное отличие в том, что кроме замочка в адресной строке появится зеленое поле с названием фирмы. Такая форма выглядит надежнее.

Сайт с сертификатом и дополнительной формой

Дополнительно сертификаты могут иметь опции: Wildcard, то есть поддержку поддоменов сайта, SAN — поддерживать несколько доменов на одном сервере, IDN (Internationalized Domain Names) — поддержку кириллических доменов.

Первый вариант сертификата бюджетнее и его проще получить. После того, как мы подобрали нужный вид сертификата, заказываем его, а после выпуска скачиваем готовый файл. При заказе при генерации CSR-запроса вам выдадут файл ключа, сохраните его, он понадобится для установки.

После покупки нужно установить SSL на хостинг, если вы покупали сертификат у своего хостера, это будет чуть проще.

Сертификат обычно покупается как домен или хостинг: на год-два, а потом продлевается.

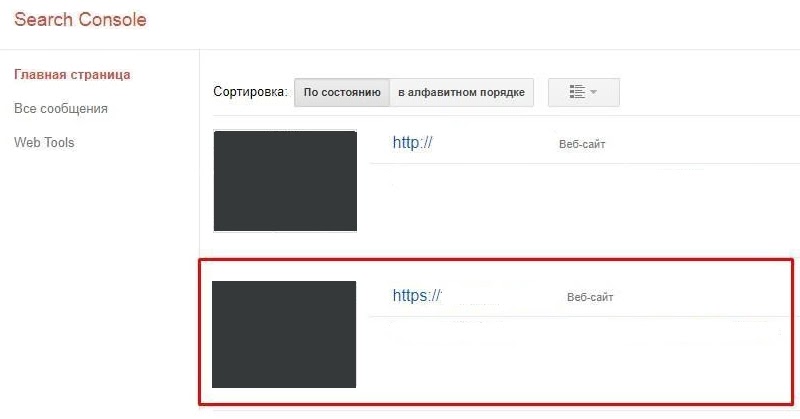

Как установить SSL-сертификат

После покупки у вас должен быть файл сертификата, файл ключа и два файла цепочки сертификатов.

1.Войдите в личный кабинет хостинга вашего сайта.

2.Найдите раздел SSL.

3. Загрузите эти файлы в соответствующие поля.

На сайтах, где можно купить файл, обычно есть подробная инструкция как установить SSL-сертификат.

Загрузка сертификата на reg.ru

4. Проверьте, доступен ли сайт по по HTTP-протоколу и по HTTPS. Он должен быть доступен по обоим.

5. Проверьте корректность установки сертификата на сайте: страницы сайта корректно открываются по URL с учётом нового протокола, а конфигурация SSL корректно установлена. Проверить правильность конфигурации SSL-сертификата можно на сервисе

PR-CY: вставьте адрес сайта в строку и нажмите проверку. Если установка прошла корректно, появится примерно это:

Результаты проверки SSL

Проверить настройку также можно с помощью

Ssllabs, сервис проведет анализ конфигурации SSL. Вводите адрес сайта и нажимаете проверку, если все в порядке, появится такой результат:

Успешный результат проверки

Если сервисы покажут некорректную настройку, они определят проблемы и дадут рекомендации по их устранению.

Рекомендуем также проверить отображение сайта через разные браузеры, а также на мобильных устройствах на разных операционных системах.

SSL-сертификат установлен, но выдыхать рано – нужно провести еще некоторые манипуляции в коде сайта и его настройках.