Специалист по информационной безопасности. что делает и сколько зарабатывает

Содержание:

Реализация системы информационной безопасности на производстве

При анализе особенностей АСУ становится понятна вся сложность реализации комплексной системы информационной безопасности на производстве. Постоянная модификация типов атак требует для внедрения систем безопасности использовать современные компоненты, релевантные угрозам, но в архитектуре давно работающих АСУ, чей возраст превышает несколько лет, им может не найтись места. Внедряемая для АСУ система безопасности должна отвечать требованиям ISA 99 / IEC 62443, являющегося основным стандартом обеспечения безопасности в системах промышленной автоматизации. Она должна решать задачи комплексной защиты системы от:

- физических атак;

- несанкционированного доступа сотрудников и третьих лиц;

- хакерских атак.

От чего зависит успешность защиты

Разрабатывая собственную систему организации информационной безопасности на производстве, необходимо учитывать, что успешность ее развертывания зависит от следующих факторов:

- необходимости обеспечить мониторинг интерфейсов коммуникации между офисными и промышленными сетями, каналов удаленного доступа к обслуживанию через Интернет, обеспечить установку межсетевых экранов;

- создания так называемых демилитаризованных зон (DMZ), предназначенных для обмена информацией со смежными сетями и исключающих получение внешними пользователями прямого доступа к АСУ;

- создания безопасных сегментов сети для отдельных защищенных производственных секторов, что позволяет снизить риски и увеличить уровень информационной безопасности;

- использования при передаче данных протоколов VPN и шифрования;

- защиты коммуникационных станций алгоритмами аутентификации.

Реализация этих компонентов возможна в любой промышленной системе. От сложности архитектуры АСУ и ее возраста зависит, насколько легко пройдет внедрение.

Но только защитой АСУ задача информационной безопасности не решается. Помимо защиты производственных процессов от сбоев, простоев и аварий, специалисты по информационной безопасности должны решить задачи защиты конфиденциальной информации в информационных системах центрального аппарата управления. К ней могут относиться:

- производственные планы и стратегии;

- ноу-хау и производственные секреты;

- программные решения, внедряемые в целях производства или защиты информации;

- управленческая отчетность и иная финансовая информация.

Работа по защите этих информационных объектов окажется стандартной и существенно менее сложной, чем работа по обеспечению информационной безопасности АСУ, но пренебрегать ею не стоит. Стоимость похищенных производственных секретов высока, поэтому для защиты офисной части системы управления желательно использовать DLP-систему, полностью закрывающую информационный периметр от утечек. Выбор программного обеспечения, решающего проблемы безопасности, будет зависеть и от того, относится ли объект к КИИ (объектам критической информационной инфраструктуры) и есть ли необходимость ориентироваться на требования регулятора.

Текущие угрозы

Особенностью корпорации как объединения экономических субъектов становится наличие множества систем и локальных корпоративных сетей разного уровня, для которых необходимо разработать единые регламенты и методики безопасности. Задача требует отвлечения большого объема сил, ресурсов – человеческих, временных, финансовых, и не всегда решается успешно. Только опора на человеческий фактор, создание понимания информационной безопасности как единой ценности компании способны на 70 % устранить риски. Но степень угроз растет ежегодно, что требует от специалистов по ИБ особенно высокой квалификации.

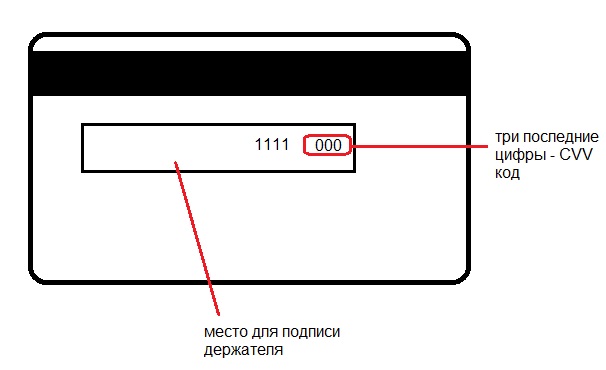

Источник угроз сложно предсказать, если корпорация занимается торговой и производственной деятельностью, не является оператором персональных данных, не владеет объектами ключевой информационной инфраструктуры. Для этих субъектов рынка внешние угрозы всегда более опасны, чем конкуренты или инсайдеры. А для корпорации или компании среднего уровня конкуренты более опасны, чем глобальные хакерские группировки. Но наличие сервиса электронных платежей, например, при продаже товаров через Интернет сделает их компанией-целью для лиц, желающих завладеть не только информацией неопределенной ценности, но и денежными средствами. Основной риск для конфиденциальной информации несет человеческий фактор, уровень защищенности сетей от инсайдеров часто оказывается крайне низким.

Ключевыми задачами специалиста по ИБ в этих условиях станут:

- доступность приложений, обеспечивающих бизнес-процессы для пользователей, отсутствие рисков сбоя и выхода из строя системы;

- доступность интернет-приложений и сайтов с магазинами для клиентов, минимизация риска DDoS-атак;

- защита ключевой конфиденциальной информации от похищения в результате внешних атак или в результате деятельности инсайдеров. Наиболее уязвимым активом считаются клиентские базы данных, обычно переходящие из компании в компанию вместе с менеджером по продажам;

- целостность информации, ее сохранность и неизменность в результате внешних вмешательств или работы инсайдеров, желающих внести изменения в данные с целью скрытия неудостоверенных трансакций Нарушение целостности информации станет проблемой при аудите отчетности, если специалисты проверяющей организации выявят факты вмешательства в структуру данных бухгалтерского или финансового учета.

Риски информационной безопасности по механизму их проявления делят на:

- вредоносные программы (трояны, шифровальщики);

- спам;

- фишинговые письма;

- DDoS-атаки и отказ в обслуживании;

- внешние подключения к каналам связи с целью перехвата пакетов данных;

- подмена первой страницы сайта.

От этих болезней есть разные способы лечения – организационные, технические и программные

В корпорации с большим количеством персонала, где инсайдерские угрозы становятся первоочередными, особое внимание нужно уделять организационным мерам. Они помогают избежать инцидента, а не минимизировать его последствия и вести внутренние расследования с не всегда предсказуемым результатом без возможности получения доказательств, достаточных для привлечения виновника к ответственности

Виды угроз

Угрозы информационной безопасности, характерные для производства, также имеют свою специфику. Злоумышленники, среди которых в последнее время появляются хакерские группировки, связанные с иностранными правительствами, и террористические группы, заинтересованы в создании нестабильности. Наилучшим способом для этого становится внешнее вторжение в информационные сети предприятия с целью прерывания производственных процессов. По данным «Лаборатории Касперского», более 46 % систем АСУ российских предприятий в последний год подвергались атакам.

Большое количество сетевых соединений облегчает управление удаленными и движущимися объектами, но создает дополнительные риски. Одна из крупнейших компаний в мире, занимающаяся разработкой производственных объектов, Siemens, предложила исчерпывающую классификацию угроз информационной безопасности на производстве:

- несанкционированное использование удаленного доступа к процессу управления производственным объектом. Каналы связи АСУ обычно не имеют достаточной защиты;

- хакерские атаки, направляемые через корпоративные (офисные) информационные сети. Между каналами управления АСУ и офисной информационной системой существуют соединения, которые могут быть использованы злоумышленниками;

- атаки на стандартные компоненты инфраструктуры сетей управления АСУ. Операционные системы, серверы приложений, базы данных имеют уязвимости, которые не всегда своевременно устраняются разработчиками и хорошо известны хакерам. Если в архитектуре АСУ есть такие компоненты, они могут быть использованы для атаки;

- DDoS-атаки. Массированные распределенные атаки отказа в обслуживании часто используются для разрушения сетевых соединений и для нарушения нормальной работы АСУ;

- ошибки персонала, намеренный саботаж и повреждение компонентов системы управления. Риски в этой ситуации, при наличии у злоумышленника доступа к АСУ, серьезны и непредсказуемы;

- внедрение вирусных и других вредоносных программ через съемные носители лицами, допущенными к обслуживанию оборудования, часто это сотрудники сервисных организаций. Примером реализации риска стало массовое заражение АСУ, в том числе объектов ядерной инфраструктуры Ирана, вирусом Stuxnet;

- чтение, запись и изменение сообщений в сетях АСУ. Компоненты АСУ поддерживают сетевой обмен данными с использованием незащищенных тестовых сообщений. Это создает возможность без затруднений считывать тестовые сообщения и вносить в них несанкционированные изменения;

- несанкционированный доступ к ресурсам. Если в АСУ предусмотрена слабая система идентификации и аутентификации, третьи лица могут получить доступ к ресурсам;

- атака на сетевые компоненты с распространением на объекты промышленной инфраструктуры;

- технические неисправности, аварии, природные катаклизмы.

Перечень угроз широк, не все они специфичны именно для системы информационной безопасности на производстве, некоторые носят общий характер.

Принципы информационной безопасности

- Целостность информационных данных означает способность информации сохранять изначальный вид и структуру как в процессе хранения, как и после неоднократной передачи. Вносить изменения, удалять или дополнять информацию вправе только владелец или пользователь с легальным доступом к данным.

- Конфиденциальность – характеристика, которая указывает на необходимость ограничить доступа к информационным ресурсам для определенного круга лиц. В процессе действий и операций информация становится доступной только пользователям, который включены в информационные системы и успешно прошли идентификацию.

- Доступность информационных ресурсов означает, что информация, которая находится в свободном доступе, должна предоставляться полноправным пользователям ресурсов своевременно и беспрепятственно.

- Достоверность указывает на принадлежность информации доверенному лицу или владельцу, который одновременно выступает в роли источника информации.

Обеспечение и поддержка информационной безопасности включают комплекс разноплановых мер, которые предотвращают, отслеживают и устраняют несанкционированный доступ третьих лиц. Меры ИБ направлены также на защиту от повреждений, искажений, блокировки или копирования информации. Принципиально, чтобы все задачи решались одновременно, только тогда обеспечивается полноценная, надежная защита.

Комплексное решение задач информационной безопасности обеспечивает DLP-система. «СёрчИнформ КИБ» контролирует максимальное число каналов передачи данных и предоставляет ИБ-службе компании большой набор инструментов для внутренних расследований.

Особенно остро ставятся основные вопросы об информационном способе защите, когда взлом или хищение с искажением информации потянут за собой ряд тяжелых последствий, финансовых ущербов.

Созданная с помощью моделирования логическая цепочка трансформации информации выглядит следующим образом:

УГРОЖАЮЩИЙ ИСТОЧНИК ⇒ ФАКТОР УЯЗВИМОСТИ СИСТЕМЫ ⇒ ДЕЙСТВИЕ (УГРОЗА БЕЗОПАСНОСТИ) ⇒ АТАКА ⇒ ПОСЛЕДСТВИЯ

С привлечением людей

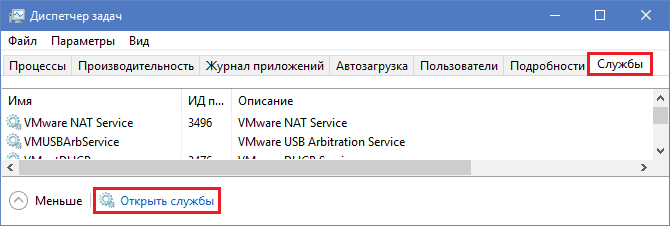

SIEM – Security Information and Event Management

Обеспечивает анализ событий безопасности, исходящих от сетевых устройств и приложений, в реальном времени и позволяет реагировать на них до получения существенного ущерба. Основное назначение – предоставление отчетов о всех событиях, так или иначе связанных с безопасностью (в том числе легитимных), создание оповещений о нестандартных событиях.

SOC – Security Operations Center

SOC – это аналитики, работающие с данными, поступающими от SIEM. SIEM собирает и приводит к единому виду данные о событиях безопасности, а задача аналитиков – решить, как быть с тем или иным инцидентом безопасности. SOC могут как реагировать на события самостоятельно, так и перенаправлять их специалистам по безопасности.Более подробно о SOC и проверке его эффективности.

IRS – Incident Response Platforms

Системы автоматизации реагирования на инциденты информационной безопасности призваны помочь аналитикам SOC выполнять ряд рутинных операций по сбору дополнительной информации об инциденте, провести ряд сдерживающих мер, устранить угрозы и провести восстановительные мероприятия. Помимо этого, в их задачи входит оповещение ответственных лиц, а также сбор отчета об инцидентах.

TIP – Threat Intelligence Platform

Эти платформы способны в режиме реального времени накапливать информацию о возможных угрозах из различных источников, классифицировать ее и производить с ней различные операции, включая выгрузку в средства защиты и SIEM-системы. В случае возникновения инцидента платформа предоставляет полный контекст происходящего, что позволяет уменьшить время реакции на инцидент и заблокировать источник атаки.

MDR – Managed Detection and Response

MDR – внешняя услуга, которая помогает организациям, которым не хватает собственных ресурсов, находить и устранять угрозы безопасности. Услуги предоставляются с использованием собственного набора инструментов и технологий вендора, но развертываются на территории пользователя. Это также включает работу человека: поставщики услуг безопасности предоставляют своим клиентам возможность привлечь исследователей и инженеров безопасности, которые отвечают за мониторинг сетей, анализ инцидентов и реагирование на случаи безопасности.

Средства защиты

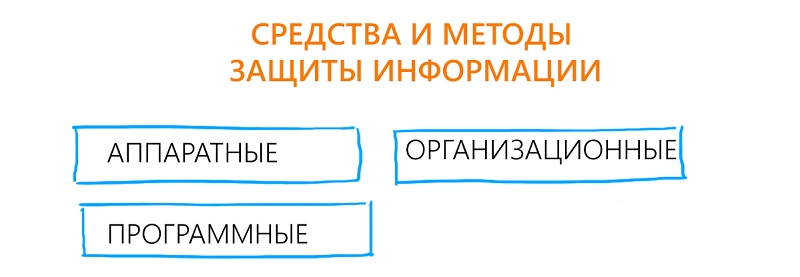

Средствами защиты информации называют совокупность организационных мер, технических устройств или программных продуктов, которые используются для предотвращения утечки или несанкционированного применения подконтрольных данных.

Средства защиты условно делят на следующие группы:

- аппаратные, или технические. Это все приборы или устройства, в том числе технические, механические или электронные, призванные обеспечить контроль доступа к защищенным массивам данных. Кроме этого, аппаратные средства способны маскировать, глушить или шифровать информационные потоки, отказывая в доступе к информации посторонним лицам;

- программные средства способны работать только в компьютерной среде. Основными видами являются антивирусы, идентификаторы, приложения для текстового контроля и прочие программы. Максимальная опасность исходит из Сети, поэтому большинство программных средств ориентировано на отсечку несанкционированного внедрения в систему. Кроме этого, используются смешанные аппаратно-программные системы, одновременно выполняющие обе функции;

- организационные методы защиты представляют собой технические мероприятия по обеспечению безопасности информации. Сюда входит соблюдение технических норм при подготовке помещений, прокладке кабелей. Кроме этого, к организационным методам относятся нормы правового характера. Это рабочие правила, корпоративные регламенты, законодательные нормы Российской Федерации. Такие методы дают широкий охват всей деятельности организации (или всей отрасли), но в значительной степени зависят от человеческого фактора.

Аппаратные методы преимущественно являются средствами контроля. Они ориентированы на идентификацию личности, шифрование данных и периодическую проверку подлинности адреса при передаче сведений.

К аппаратным средствам относят:

- провода и кабели специальной конструкции;

- комплекты оборудования для защиты периметра охраняемой территории;

- высокочастотные фильтры на линиях связи;

- ультразвуковые излучатели на стеклах окон кабинетов или переговорных комнат;

- специальные экраны для защиты помещений ограниченного доступа и т. д.

Помимо этого, используются охранные системы. Они обеспечивают комплексную защиту периметра, включают видеонаблюдение, контроль доступа людей, пожарную охрану объекта.

Программные средства являются наиболее обширной группой, способной обеспечить комплексную защиту информации от внешних воздействий. Они могут отсекать нежелательные действия:

- попытки соединиться с системой через Интернет;

- несанкционированный доступ к чужому ПК;

- возможность использования информации, прошедшей криптографическую обработку.

Особенности АСУ

Для автоматизированной системы управления предприятием, посягательства на которую совершаются наиболее часто именно с целью приостановить производство или вмешаться в его работу и вызвать аварию, характерно управление процессами и физическими объектами, тогда как обычные административные системы управляют информацией.

Это порождает отличия, которые влияют на организацию процесса обеспечения безопасности:

в отличие от ИС АСУ оказывается системой реального времени. Время реакции и срабатывания на вызовы всегда критично, неприемлемы потери данных или задержки их передачи

Крайне важно своевременное срабатывание в аварийных ситуациях

Системы управления доступом не должны препятствовать работе обычного интерфейса взаимодействия оператора и оборудования;

для АСУ недопустимы перерывы в работе, перезагрузка как метод решения проблем не применяется, технические работы планируются заранее при условии запуска дублирующих решений;

при управлении рисками для АСУ внимание концентрируется на физических процессах, а не на информационных объектах, как для ИС. Безопасность людей и оборудования, безотказность имеют приоритет над конфиденциальностью и целостностью данных

Информационная безопасность концентрируется на непрерывности процесса обмена информацией и сохранении ее целостности

Главным риском, который должен учитывать специалист, разрабатывающий механизм безопасности, станет соответствие требований регуляторов, касающихся опасных производственных объектов и объектов критической информационной инфраструктуры, предотвращение причинения вреда работникам предприятия, его имуществу, экологии;

для АСУ чаще используются специализированные, а не общедоступные операционные системы. Они лишены большинства известных хакерам уязвимостей, но не содержат встроенных модулей безопасности. Используются специализированные алгоритмы управления, все изменения тщательно внедряются поставщиками ПО, и это занимает длительное время из-за необходимости их обязательной сертификации;

системные ресурсы АСУ ограничены, они предназначены строго для управления промышленными объектами и не имеют ресурсов для развертывания вычислительных мощностей или модулей безопасности;

коммуникации в рамках АСУ проходят по специализированным протоколам с использованием особых типов медиа, не реализуемых в офисных ИС. Прокладка и поддержание безопасности сетей связи требуют специальных инженерных компетенций;

эксплуатация и поддержка АСУ осуществляются только разработчиками;

все АСУ сертифицируются и лицензируются, то же происходит со всеми обновлениями.

Такие отличия порождают различные подходы в вопросах обеспечения информационной безопасности. Реализация любых стратегий защиты может оказаться невозможной без привлечения поставщика программного обеспечения для системы. Стоимость модернизации в целях повышения защиты может оказаться очень высокой, только лицензирование и сертификация изменений могут занять до 10 % от общей стоимости проекта внедрения.

Проблемы и угрозы ИБ на международном уровне

Угрозы информационной в России и мире преимущественно экономического «происхождения». Кибертерроризм с целью подорвать политическую стабильность менее распространен, а мнимый масштаб ему придает широкое освещение в СМИ. Кроме того, громкие взломы чаще всего носят «рекламный» характер и служат своеобразной презентацией услуг той или иной хакерской группировки, которая планирует поставить навыки и умения на коммерческий «конвейер». Акты, носящие публичный характер, как, например, атака вируса WannaCry, выполняют еще и функции разведки, хакеры таким образом определяют степень защищенности мировых информационных ресурсов и готовятся к новым, более серьезным и масштабным операции.

По оценке американского Центра стратегических и международных исследований, ежегодный ущерб от преступлений, связанных с хищением компьютерной информации, по всему миру превышает 440 миллиардов долларов.

Информации корпораций, банков и правительственных организаций угрожают не только хакеры. Среди угроз безопасности:

- системные сбои, возникающие по различным причинам, в том числе из-за случайных ошибок или внедрения неверного кода в программное обеспечение;

- технические неисправности аппаратных средств, вызванные сбоями в системе электроснабжения, в том числе намеренными диверсиями, конструктивными проблемами или действиями пользователей;

- вирусы, которые постоянно совершенствуются и модифицируются, в частности, в начале 2017 года от вирусов-шифровальщиков NotPetya и WannaCry пострадали крупных международные компании и государственные учреждения, число жертв только WannaCry превысило 200 тысяч в 150 странах;

- деятельность сотрудников, направленная на разрушение систем безопасности, намеренный саботаж;

- внедрение в сеть неавторизованных пользователей, которые могут перепрограммировать компьютеры или похитить важные сведения;

- хищение данных любыми способами, включая кражу физических носителей информации, с различными целями.

На государственном уровне разрабатывается не только стратегия борьбы с угрозами, но и «наступательные» кибероперации, когда государственные структуры совершают акты кибершпионажа или повреждают сети государств-«конкурентов» с целью похить или повредить критическую информацию. Уже к 2014 году в США, например, власти взяли под контроль почти весь объем производства spyware (программы для кражи и перенаправления данных с компьютера пользователя) и adware (программы распространения «вирусной» рекламы).

Другие инструменты совершения атак на государственные, корпоративные и личные устройства включают:

Ransomware, или программы-вымогатели. При запуске программы компьютер или мобильное устройство теряют работоспособность по различным причинам. Для возвращения работоспособности необходимо заплатить хакерской группировке. Особенность атак с помощью программ-вымогателей «новой волны» в том, что злоумышленники требуют выкуп в криптовалюте, оборот которой находится в теневой зоне, и отследить получателя которой крайне затруднительно.

Лжеантивирусы. Версия программ-троянов. Пользователь добровольно устанавливает вредоносное ПО на компьютер, которое в дальнейшем или блокируют работу ПК и требуют заплатить деньги, или помогают проникнуть в систему другим вирусам.

Madware-программы. Нацелены на повреждение ПО мобильных устройств.

Кибербуллинг, или использование информационных атак для воздействия на психологию жертв.

Под постоянной угрозой находятся и компьютеры частных пользователей, которые бессистемно относятся к защите персональных данных, и тщательно охраняемые базы данных международных корпораций. Компании в США и Евросоюзе готовы платить за хакерскую атаку и похищение данных у конкурентов от 3 до 12 млн долларов. Притом, если атака производится на военный или промышленный объект, цена увеличивается в пять раз.

В России объем киберпреступлений частного характера существенно меньше, но это обстоятельство одновременно является и основанием неподготовленности систем безопасности большинства российских компаний, что отмечают на уровне МВД.

Базовый закон о защите информации

Основным законом о безопасной информации в России является документ, датированный 27.07.2006 года, зарегистрированный под номером 149-ФЗ. В законе представлены главные понятия, важные для защиты информации.

Законопроект определяет отношения и права, которые появляются, когда:

- происходят поиск, получение или предоставление, передача данных другим лицам;

- осуществляется использование информационных технологий;

- обеспечивается защита сведений.

Среди основных понятий, зафиксированных в законе, фигурируют следующие:

- Информация – данные, которые могут принимать любой формат и выражение.

- Информационные технологии – методики поиска, сбора и варианты обеспечения сохранности, работы, распространения данных.

- Обладающий информацией – автор информации или тот, кому ее передали на законных основаниях. Данные призваны обеспечить обработку технологий и техсредств.

- Атака на компьютеры, объединенные в одну систему, – действие, которое подготовил, спланировал и осуществил злоумышленник, чтобы найти уязвимое место в сети. Завершиться атака может угрозой безопасности информации. Атаку на компьютеры может предотвратить оператор.

- Оператор системы информации – физическое или юридическое лицо, обеспечивающее применение данных, их обработку, но только если сведения указаны в базах данных.

Задачи оператора информационной системы, зафиксированные в законопроектах РФ, следующие:

- доступ к ней других лиц может быть только санкционированным;

- специалист отвечает за обеспечение безопасности информации путем своевременного обнаружения мошеннических действий;

- эксперту предстоит предупреждать отрицательные последствия относительно нарушенного порядка использования данных;

- оператор системы защиты, в том числе, отслеживает и не допускает влияния на технические средства, отвечающие за обработку сведений, из-за которого они неверно работают.

Ранжирование уязвимостей

Каждая уязвимость должна быть учтена и оценена специалистами

Поэтому важно определить критерии оценки опасности возникновения угрозы и вероятности поломки или обхода защиты информации. Показатели подсчитываются с помощью применения ранжирования

Среди всех критериев выделяют три основных:

Доступность – это критерий, который учитывает, насколько удобно источнику угроз использовать определенный вид уязвимости, чтобы нарушить информационную безопасность. В показатель входят технические данные носителя информации (вроде габаритов аппаратуры, ее сложности и стоимости, а также возможности использования для взлома информационных систем неспециализированных систем и устройств).

- Фатальность – характеристика, которая оценивает глубину влияния уязвимости на возможности программистов справиться с последствиями созданной угрозы для информационных систем. Если оценивать только объективные уязвимости, то определяется их информативность – способность передать в другое место полезный сигнал с конфиденциальными данными без его деформации.

- Количество – характеристика подсчета деталей системы хранения и реализации информации, которым присущ любой вид уязвимости в системе.

Каждый показатель можно рассчитать как среднее арифметическое коэффициентов отдельных уязвимостей. Для оценки степени опасности используется формула. Максимальная оценка совокупности уязвимостей – 125, это число и находится в знаменателе. А в числителе фигурирует произведение из КД, КФ и КК.

Чтобы узнать информацию о степени защиты системы точно, нужно привлечь к работе аналитический отдел с экспертами. Они произведут оценку всех уязвимостей и составят информационную карту по пятибалльной системе. Единица соответствует минимальной возможности влияния на защиту информации и ее обход, а пятерка отвечает максимальному уровню влияния и, соответственно, опасности. Результаты всех анализов сводятся в одну таблицу, степень влияния разбивается по классам для удобства подсчета коэффициента уязвимости системы.

Межсетевые экраны

Неотъемлемым элементом защиты сети крупной организации от вторжения злоумышленников является корпоративный межсетевой экран (МЭ). Предложение на этом рынке представлено десятками компаний, готовых предоставить решения для любых сред: настольных систем, малого и домашнего офиса (SOHO), среднего и малого бизнеса, телекоммуникационных компаний и т. д.

Поэтому для принятия правильного решения о выборе межсетевого экрана необходимо понимание потребностей бизнеса в обеспечении сетевой безопасности и принципов действия этих продуктов.

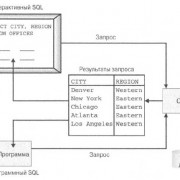

Межсетевой экран (firewall, брандмауэр) — это комплекс аппаратных и/или программных средств, предназначенный для контроля и фильтрации проходящего через него сетевого трафика в соответствии с заданными правилами. Основной задачей этого класса продуктов является защита компьютерных сетей (или их отдельных узлов) от несанкционированного доступа.

В общем случае, межсетевой экран использует один или несколько наборов правил для проверки сетевых пакетов входящего и/или исходящего трафика. Правила межсетевого экрана могут проверять одну или более характеристик пакетов, включая тип протокола, адрес хоста, источник, порт и т. д. Существует два основных способа создания наборов правил: «включающий» и «исключающий». Правила, созданные первым способом, позволяют проходить лишь соответствующему правилам трафику и блокируют все остальное. Правила на основе исключающего способа, напротив, пропускают весь трафик, кроме запрещенного. Включающие межсетевые экраны обычно более безопасны, чем исключающие, поскольку они существенно уменьшают риск пропуска межсетевым экраном нежелательного трафика.

Использование межсетевых экранов может быть эффективно при решении следующих задач:

- Защита и изоляция приложений, сервисов и устройств во внутренней сети от нежелательного трафика, приходящего из интернета (разделение сетей);

- Ограничение или запрет доступа к сервисам сети для определенных устройств или пользователей;

- Поддержка преобразования сетевых адресов, что позволяет использовать во внутренней сети частные IP-адреса либо автоматически присваиваемые публичные адреса.

Одна из главных тенденций на рынке межсетевых экранов — увеличение функционала и стремление к универсальности. Кроме непосредственного контроля трафика и разделения сетей функционал современных решений включает в себя:

- Глубокий анализ пропускаемого трафика (deep packet inspection);

- Шифрование трафика;

- Организацию удаленного доступа пользователей к ресурсам локальной сети (VPN);

- Аутентификацию пользователей.

Современные МЭ предоставляют возможность построения виртуальных частных сетей, которые позволяют компаниям создавать безопасные каналы передачи данных через публичные сети, предотвращая тем самым перехват и искажение передаваемой информации, а также обеспечивая контроль целостности передаваемых данных. При организации VPN-сетей могут применяться различные методы аутентификации, в том числе сертификаты PKI X.509, одноразовые пароли, протоколы RADIUS, TACACS+.

В настоящее время межсетевые экраны все чаще предлагаются не в виде отдельных решений, а как компоненты более сложных систем защиты. Потребности рынка продуктов для малых и средних предприятий и удаленных офисов послужили стимулом к созданию специализированных аппаратных устройств с функциями межсетевых экранов. Такие устройства, как правило, представляют собой выделенные серверы с предварительно установленным и сконфигурированным на них программным обеспечением межсетевого экрана, виртуальной частной сети и операционной системой.

С появлением технологий беспроводных ЛВС понятие «защищаемого периметра» теряет свое значение. В этой связи наиболее уязвимым местом корпоративной сети становятся мобильные рабочие станции. Для защиты от подобного рода угроз производители разрабатывают технологии типа Network Access Protection (Microsoft), Network Admission Control (Cisco), Total Access Protection (Check Point).

На сегодняшний день на рынке представлено значительное количество межсетевых экранов различной функциональности

Однако при выборе того или иного решения в первую очередь стоит обратить внимание на управление подобной системой. Так или иначе, качество работы межсетевого экрана напрямую зависит от качества установленного системным администратором набора правил

Кроме того, следует понимать, что межсетевой экран — не панацея от всех угроз и его использование эффективно лишь в связке с другими продуктами, среди которых самое заметное место занимают антивирусы.