Настройка sstp сервера и клиента

Содержание:

- Настройка шифрования данных в «туннеле» (IPSec)

- Часто задаваемые вопросы по теме статьи (FAQ)

- Преимущества и приоритеты протокола PPTP

- Monitoring

- Ищете надёжный VPN-Сервис?

- Конфигурирование устройств

- Настройка GRE

- Настройка сервера PPPoE на Микротик

- Настройка клиента PPoE на Микротик

- Чем отличается IKEv2 от IpSec

- Настройка VPN-сервера PPPoE MikroTik

- Настройка pptp сервера в mikrotik

- Настройка Mikrotik L2TP Server. Главный офис

- Быстрая настройка интернета с помощью QuickSet.

- Выбор VPS хостинга

- Настройка SSTP в MikroTik, VPN сервер с использованием сертификата SSL

- Настройка SSTP VPN сервера на роутере MikroTik

- Создание SSL сертификата в MikroTik для работы SSTP VPN сервера

- Настройка SSPT VPN сервера в MikroTik

- VPN туннель SSTP между роутером MikroTik и Windows клиентом

- VPN туннель SSTP между двумя роутерами MikroTik

Настройка шифрования данных в «туннеле» (IPSec)

На предыдущем этапе мы создали туннель для передачи данных и включили IPSec. В этом разделе мы настроим параметры IPSec.

5. IP — IPSec — Groups

Т.к. велика вероятность появления ошибки соединения с сервером из-за дефолтной группы, просто удалим и тут же создадим ее. Например, с именем «policy_group1». Также можно просто удалить эту группу, но через веб-интерфейс будут показываться ошибки.

6. IP — IPSec — Peers

Address: 0.0.0.0/0

Port: 500

Auth method: pre shared key

Passive: yes (set)

Secret: tumba-yumba-setebryaki (это не пароль пользователя!)

Policy template group: policy_group1

Exchange mode: main l2tp

Send Initial Contact: yes (set)

NAT Traversal: yes (set)

My id: auto

Proposal check: obey

Hash algorithm: sha1

Encryption Algorithm: 3des aes-128 aes-256

DH Group: modp 1024

Generate policy: port override

Lifitime: 1d 00:00:00

DPD Interval: 120

DPD Maximum failures: 5

7. IP — IPSec — Proposals / «Предложения».

Что-то вроде «что мы можем вам предложить». Другими словами, задаем опции подключения, которые смогут пытаться использовать удаленные клиенты.

Name: default

Auth algorithms: sha1

Enrc. algorithms: 3des, aes-256 cbc, aes-256 ctr

Life time: 00:30:00

PFS Group: mod 1024

Вы наверняка заметили, что пункты 6 и 7 похожи, а если еще добавить, что один и тот же Secret мы добавляли и пункте 4 и пункте 6, то возникает вопрос: почему одни и те же опции повторно настраиваются? Ответ у меня такой: чисто из практики вышло, что Windows 7 требовал одного, а iPhone — другого. Как так работает, не знаю. Но факт чисто из практики. Например, изменяю в Proposal PFS Group на 2048 — Windows нормально коннектиться, а iPhone перестает. Делаю наоборот (в proposal ставлю 1024, а в ip-ipsec-peers ставлю 2048) — iPhone коннектиться, а Windows — нет Т.е. при подключении разных клиентов используются разные части конфигов. Бред? Может быть, это следствие постепенных изменений в конфигурацию VPN сервера, не могу сказать, т.к. может иметь место даже влияние старых прошивок, конфигов и др. Я не исключаю, что что-то здесь избыточно, но что именно, не знаю.

Часто задаваемые вопросы по теме статьи (FAQ)

Подходит ли Микротик для домашнего использования?

Я считаю, что Микротик стоит использовать только тем, кто может его самостоятельно настроить. Если вы не системный администратор, не разбираетесь в сетевых технологиях, лучше поставить какой-то роутер попроще. Я сталкивался с ситуациями, когда пользователь обращается к провайдеру с проблемами доступа в интернет. И когда он говорит провайдеру, что у него устройство Микротик, тех. поддержка провайдера отвечает, что мы не можем помочь с таким устройством. Разбирайтесь сами.

Какую ветку прошивки вы рекомендуете использовать?

Если вас не интересуют нововведения, которые появляются в новых версиях прошивки, я рекомендую использовать ветку long-term. Это самая стабильная версия, куда оперативно вносятся все обновления безопасности.

Можно ли запитать устройства Mikrotik через стандартный poe адаптер 802.3af?

Нет, у Mikrotik свой стандарт poe адаптеров, которые подходят только для устройств этой же фирмы. Он отличается от промышленного стандарта 802.3af, поэтому необходимо приобретать фирменные poe адаптеры Mikrotik.

Из-за чего часто возникают проблемы со связью у устройств компании Apple и роутеров Mikrotik?

Корень проблемы подключения apple устройств, в частности iphone, к микротикам кроется в механизме обновления dhcp leases в режиме сна. Когда iphone или другое устройство apple «засыпает», оно не может корректно обновить dhcp аренду, поэтому при выходе из режима сна wifi сеть бывает недоступна. Частичное решение этой проблемы — делать большой интервал обновления dhcp аренды — несколько часов или суток.

Преимущества и приоритеты протокола PPTP

Нередко выбор активных пользователей интернета, с необходимостью создания локального «шлюза» виртуальной категории, а также организаций и предприятий падает именно на подключение формата PPTP, несмотря на то, что протокол этой категории в нынешнее время считается хоть и не устаревшим, но незначительно уступающим аналогам по критериям защиты. Популярность протокола объясняется его следующими привилегированными параметрами:

- Простой и экономный режим эксплуатации. Каждый пользователь, имеющий роутер MikroTik, сможет самостоятельно создать защищённую линию связи, согласно простому регламенту, по которому осуществляется настройка канала PPTP.

- Лояльность, выражающаяся взаимодействием с множеством протоколов, характеризующихся разноплановыми категориями межсетевого обмена данными.

- Привязка к конкретному, статическому адресу IP.

- Идентификация пакетов при передаче по сетевому каналу.

- Доступ к локальной сети с любого устройства, независимо от критерия, какая версия ОС установлена на аппарате.

Учитывая приоритетные стороны протокола, пользователи часто используют VPN канал формата PPTP как в корпоративных целях, так и для организации частной локальной сети, несмотря на среднестатистические его защитные параметры.

Monitoring

Monitor command can be used to monitor status of the tunnel on both client and server.

/interface pptp-client monitor 0

status: "connected"

uptime: 7h24m18s

idle-time: 6h21m4s

encoding: "MPPE128 stateless"

mtu: 1460

mru: 1460

Read-only properties

| Property | Description |

|---|---|

| status () | Current PPTP status. Value other than «connected» indicates that there are some problems establishing tunnel. |

| uptime (time) | Elapsed time since tunnel was established. |

| idle-time (time) | Elapsed time since last activity on the tunnel. |

| encoding () | Used encryption method |

| mtu (integer) | Negotiated and used MTU |

| mru (integer) | Negotiated and used MRU |

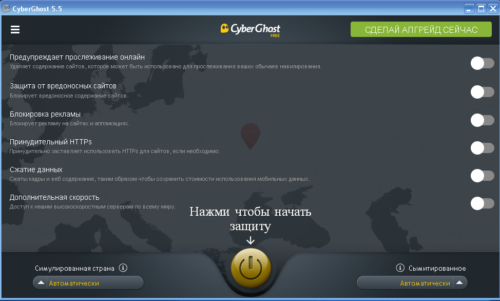

Ищете надёжный VPN-Сервис?

Тогда у нас для вас есть отличное предложение. CactusVPN предлагает высококачественные VPN-услуги, среди которых шифрование на военном уровне, круглосуточная поддержку, функция Kill Switch, более 30 высокоскоростных серверов с неограниченной пропускной способностью, а также до шести VPN-протоколов на выбор. Более того, мы не записываем ваши данные, и наш Сервис работает на нескольких платформах.

И если вы захотите попробовать другие способы разблокировки веб-сайтов, мы также предлагаем услугу Smart DNS, которая открывает доступ к более 300 сайтов. Кроме всего прочего, все наши VPN-серверы дополняются прокси-серверами.

Конфигурирование устройств

Покажу все на примере одного роутера, так как настройки у них идентичны. Начинаем с настройки IPSec Peer. Вообще для поднятия туннеля достаточно добавить address, auth-method and secret но все по порядку. Идем в раздел IP-> IPSec вкладка Peers, добавляем новый элемент через плюс. Далее на первой вкладке изменим следующие параметры:

- Address – 192.168.13.27 (белый ip удаленного роутера)

- Auth. Method – метод авторизации, выбираем «pre shared key»

- Secret – пароль который должен быт одинаковый на обоих микротиках.

Здесь мы все закончили, сохраняем и переходим к добавлению политики шифрования. Данная настройка делается на вкладке Policies, добавляем новую и в разделе General пишем следующие:

- Src. Address – 10.1.202.0/24 (адрес локальной сети в Москве)

- Dst. Address – 10.1.101.0/24 (адрес локальной сети в Питере)

Здесь же на вкладке Action выбираем протокол шифрования и указываем SA для каждого микторика. Обязательно поставьте галочку Tunnel.

Сохраняем все и идем проверять установился ли IPSec туннель между городами. Посмотреть это можно в разделе Installed SAs. Если у вас примерно также как у меня, значить трафик шифруется и VPN работаем.

Настройка GRE

Первым шагом рассмотрим простую настройку gre туннеля. Вся она будет одинакова на обоих роутерах. Подключившись к нажим железкам через Winbox и перейдем в Interfaces – GRE Tunnel.

Создадим по интерфейсу. Укажем следующие параметры:

- Name – понятное имя;

- Remote Address – адрес соседа по туннелю. Основной принцип — направляем роутеры друг на друга;

Keepalive – тот самый параметр отслеживания состояния. Можно ничего не менять. Он означает следующее – если в течении 10 попыток по 10 секунд не отвечает удаленная сторона, считать туннель не активным.

Сохраняем настройки и смотрим на состояние.

Как мы видим, интерфейс в состоянии running. Назначим адреса. Переходим в IP – Addresses.

Зададим адрес 172.16.25.1 для московского роутера и 172.16.26.2 для питерского.

Для проверки связи запустим ping запросы.

Пинги идут – все хорошо. Далее пропишем маршруты в локальные сети. Открываем IP – Routes на московском.

Добавляем новый маршрут:

- Dst. Address – 192.168.10.0/24;

- Gateway – 172.16.25.2.

Сохраняем и проделываем аналогичную операцию только на питерском роутере.

Основной принцип – прописать маршруты в сети через адреса в туннелях. Проверим ping до адреса бриджа Mikrotik в Москве.

Все отлично – значит мы правильно сделали. В целях демонстрации я отключу интерфейс в Москве, выжду интервал в 100 секунд и посмотрим на состояние туннеля.

Интересная ситуация, в одном офисе интерфейс активный, а в другом нет. Попробуем проверить связь.

Пингов нет, а туннель активен. Спустя какое-то время, Mikrotik в Питере понимает, что связи через gre туннель нет и меняют статус на интерфейсе.

Тут-то и помогла доработка Mikrotik с keepalive. К чему этот эксперимент спросите вы? Во-первых – для демонстрации, во-вторых – если есть те, кто еще используют данный протокол для своих задач, имейте ввиду, что маршруты в routes буду активны то время, которое вы указали в keepalive. Только по истечении этого времени маршруты и адрес станут не активны.

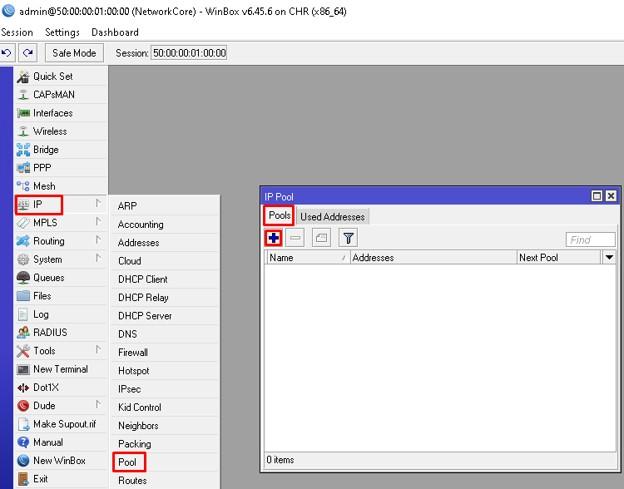

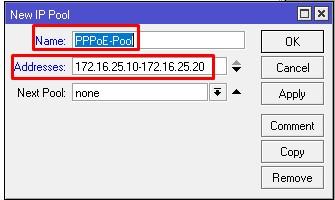

Настройка сервера PPPoE на Микротик

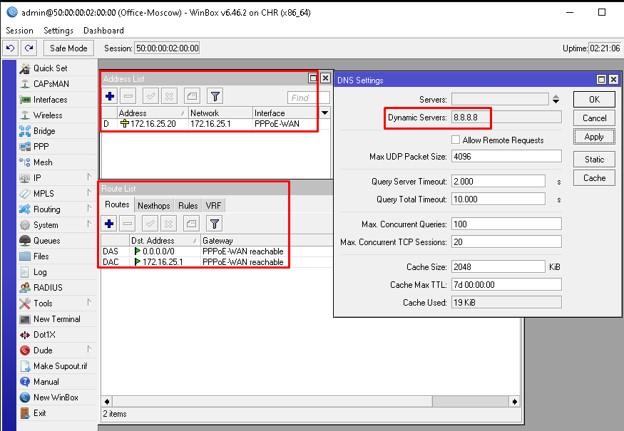

Нам необходимо создать адресное пространство (IP пул). Подключимся к NetworkCore и перейдем в IP – Pool.

Создадим новый. Задаем понятное название и диапазон адресов.

Сохраняем и переходим к следующему пункту.

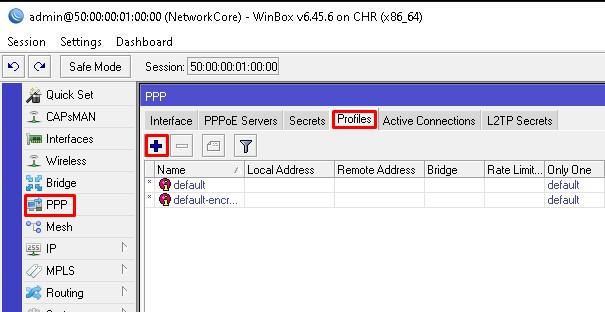

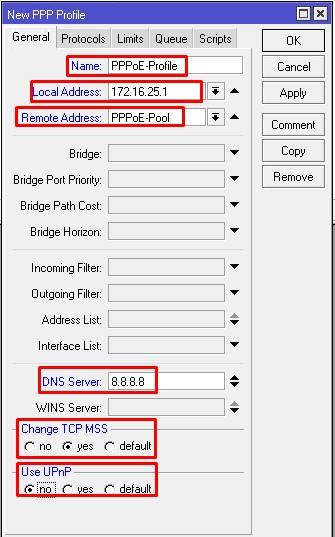

Создание профиля

Переходим к созданию профиля. Открываем PPP – Profiles.

- Задаем понятное имя профиля;

- Local Address – 172.16.25.1;

- Remote Address – ранее созданный пул;

- DNS – в качестве примера 8.8.8.8;

- Change TCP MSS – yes;

- Use UPnP – no.

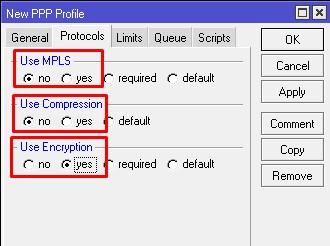

Переходим в Protocols.

- Use MPLS – no;

- Use Compression – no;

- Use Encryption – yes.

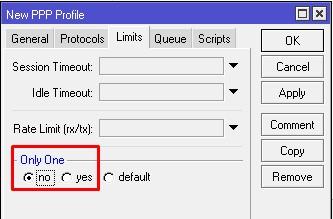

Открываем Limits.

Only One – no.

Сохраняем и идем далее.

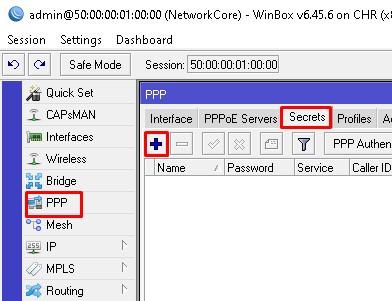

Создание пользователей

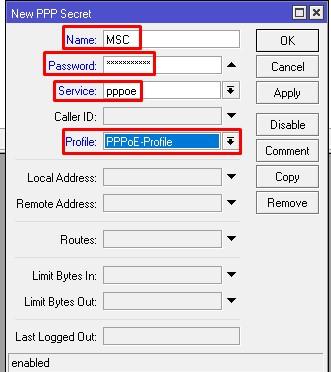

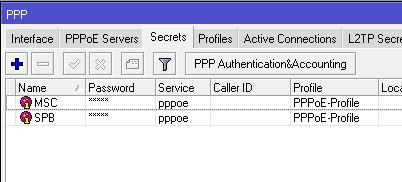

Т.к. PPPoE требует аутентификацию по логину и паролю, нам необходимо создать два пользователя, по одному для каждого офиса. Последовательно открываем PPP – Secrets.

- Name – учетная запись, регистр имеет значение;

- Password – пароль;

- Service – можно выбрать any, но я предпочитаю указывать конкретные сервисы;

- Profile – раннее созданный профиль.

По аналогии создаем пользователя для офиса SPB.

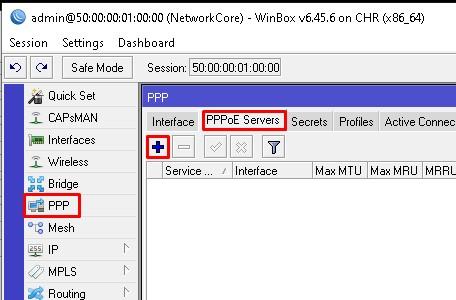

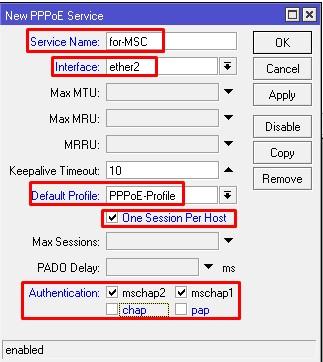

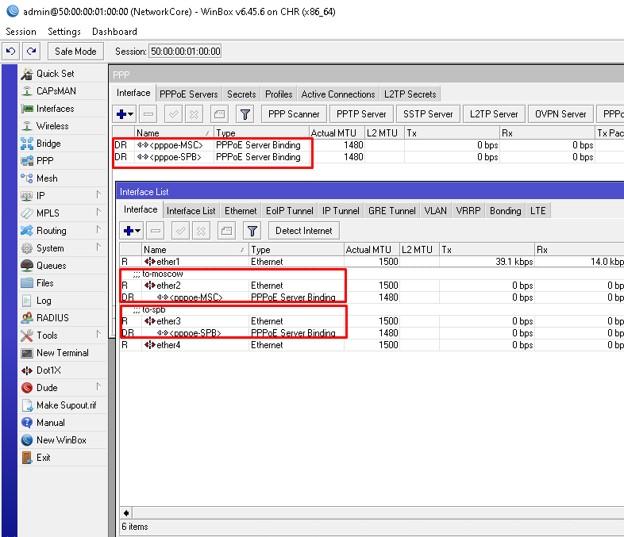

Включение сервера

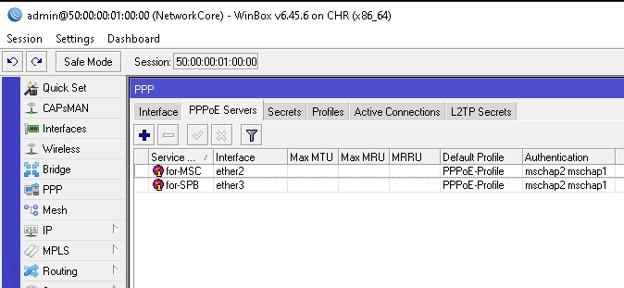

Для ограничения широковещательного трафика я не стал создавать bridge и добавлять в него порты, связанные с офисами. Так же я создал одну сеть, что не рекомендуется для production сети. Сервер настраивается в PPP – PPPoE Servers. Создадим первый, подключенный к московскому офису.

Задаем параметры:

- Service Name — указываем уникальное имя сервиса;

- Interface – ether2 для офиса в Москве;

- Default profile – раннее созданный профиль;

- One Session Peer Host – ставим галочку;

- Authentication – оставляем только MSCHAPv1 и MSCHAPv2.

Есть возможность указать задержку ответа в параметре PAD0 Delay. Данный параметр будет полезен для сценариев с несколькими серверами. Его мы не изменяем.

Сохраняем и создаем еще один, но только указываем другое имя сервиса и порт ether3 в параметре interface.

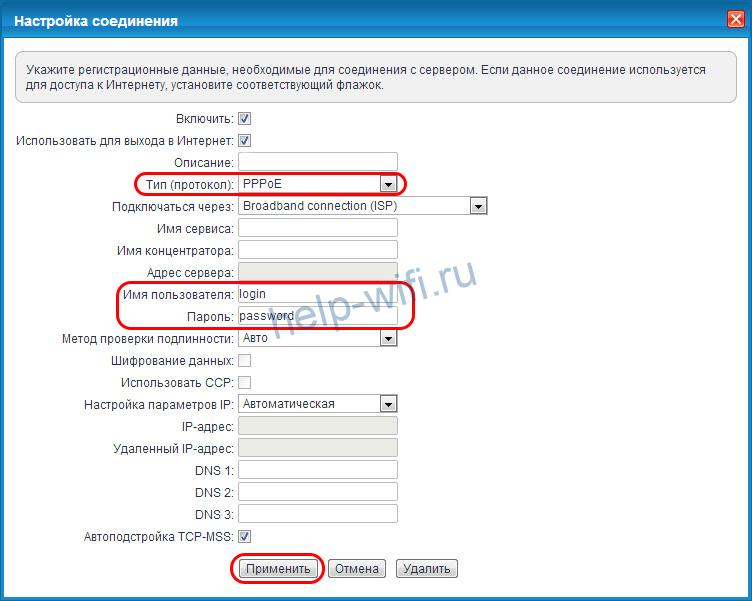

Настройка клиента PPoE на Микротик

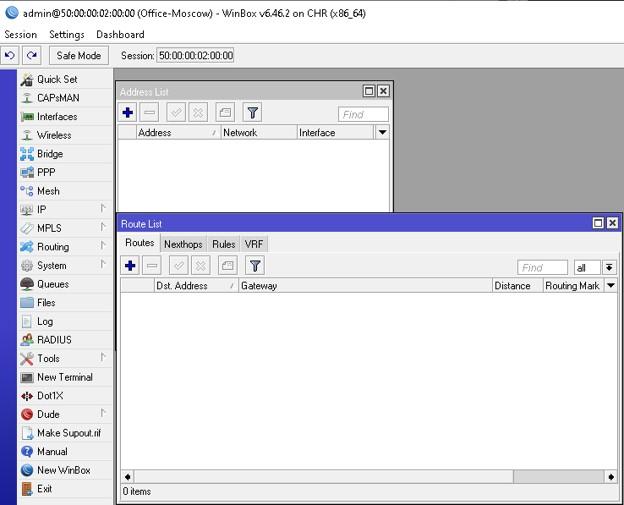

Необходимо настроить таким образом, чтобы был доступ в интернет. На московском роутере я покажу как это сделать. Для начала проверим что на нем нет никаких IP адресов и маршрутов.

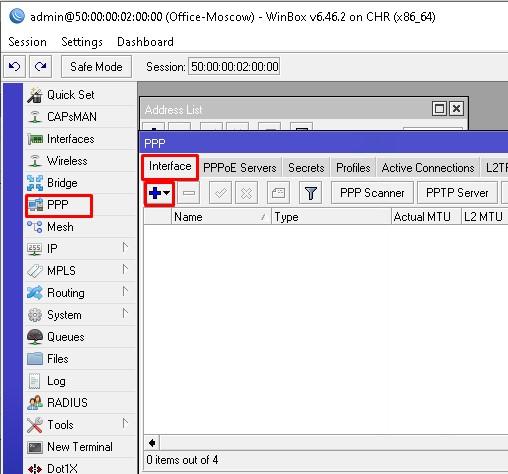

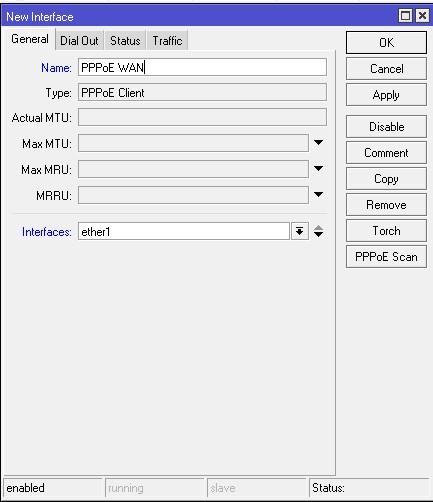

Далее переходим в PPP – Interface и добавляем новый.

В создании интерфейса на вкладке General зададим:

- Name – понятное название интерфейса;

- Interface – тот интерфейс, который подключен к провайдеру, в нашем случае ether1.

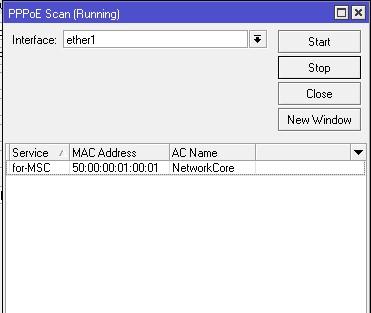

Предлагаю воспользоваться утилитой PPPoE Scan – она позволяет без подключения и аутентификации просканировать эфир на наличие каких-либо серверов. Особенно полезная штука для поиска неисправностей доступности крупнейшего провайдера нашей страны. После нажатия кнопки Start утилита начинает сканирование. На скриншоте ниже, виден наш сервер с заданным именем сервиса и AC Name – он берется из Identity в меню System. При желании можно сменить.

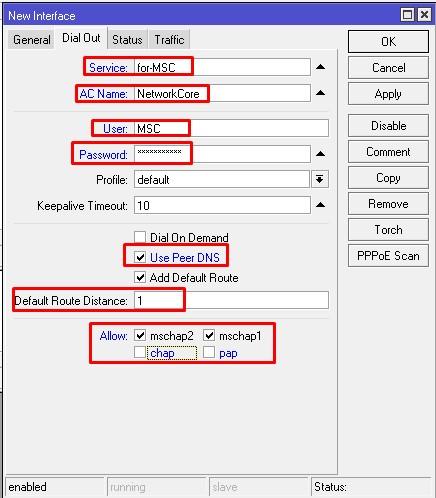

Закрываем утилиту и переходим во вкладку Dial Out.

- Service – for-MSC (можно не указывать);

- AC Name – NetworkCore (можно не указывать);

- User – MSC – обязательный параметр;

- Password – обязательный параметр;

- Use Peer DNS – ставим галочку;

- Allow – снимаем галочки с chap и pap.

Add Default Route нужен для автоматического добавления маршрута 0.0.0.0/0 в нашу таблицу маршрутизации. Данная запись обеспечит выход в интернет

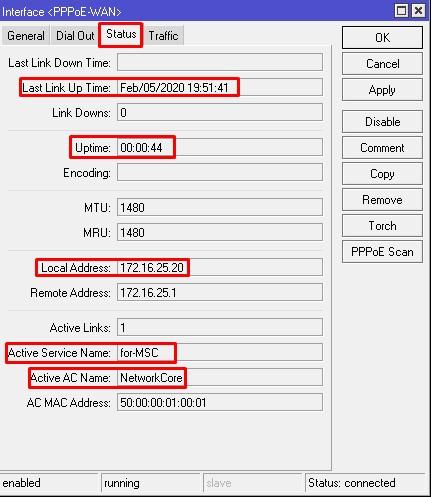

Обращаю внимание, что она устанавливается на клиентской стороне. Сохраняем и проверяем на вкладке Status

Мы видим внизу статус – connected, что символизирует об успешном подключении. Исходя из скриншота выше можно сказать, что, последний раз соединение поднялось 05.02.2020 в 19:51, время жизни 44 секунды, получили адрес 172.16.25.20, Service Name — for-MSC, AC Name — NetworkCore. Попробуем проверить доступность интернета.

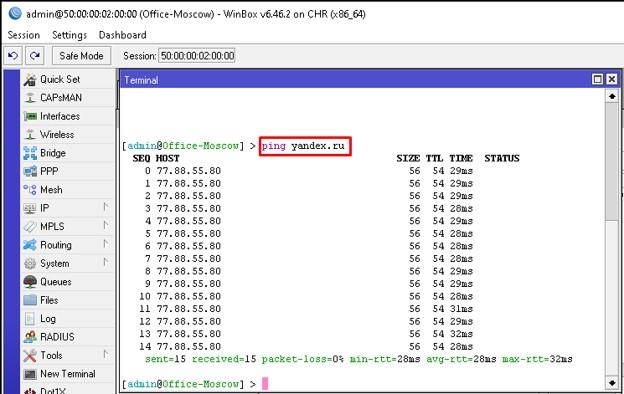

Отправив ping запрос по доменному имени, мы убедились, что имя преобразуется – это означает что DNS сервер добавился без проблем и получаем ответы на запросы — работает интернет-соединение. Не ленимся и перепроверим в соответствующих консолях.

Проделаем аналогичные действия на Mikrotik в Питере и посмотрим, что происходит на главном роутере NetworkCore.

Как мы видим, на интерфейсах ether2 и ether3 появились дополнительные соединения. Далее мы можем из этих интерфейсов сделать статические адрес листы и в зависимости от ситуации, разрешать или запрещать определенный трафик. В данном примере я продемонстрировал как с помощью PPPoE на роутере Mikrotik разрешить доступ в интернет, вы же можете предоставлять с его помощью доступ к иным службам или сетям

Спасибо за внимание

Чем отличается IKEv2 от IpSec

Стоит сразу отметить что IKEv2 это разновидность IpSec с применением SSL сертификатов. Данная конструкция наследует все положительные качества у протокола IpSec такие как аппаратная поддержка маршрутизаторами(роутерами) и высокий уровень защищенности соединения. К разработке приложили руку такие гиганты как Microsoft и Cisco.

IKE (Internet Key Exchange) как v1 использует pre shared key, а как v2 – SSL сертификат. Обе версии относятся к phase-1, как первый этап, на котором происходит согласование между клиентами, устанавливающими между собой VPN туннель. Большинство ошибок, которые могут встретиться при настройке IpSec как правило происходят именно на phase-1.

Настройка VPN-сервера PPPoE MikroTik

Настраиваем профили сервера.

Несколько профилей PPPoE-сервера могут понадобиться, если вы провайдер и раздаете интернет по нескольким тарифным пакетам.

Соответственно, в каждом профиле можно настроить разные ограничения по скорости.

Идем в раздел PPP, открываем пункт Profiles и с помощью кнопки “+” создаем новый профиль.

Даем ему понятное нам название, прописываем локальный адрес сервера (роутера), отмечаем опцию Change TCP MSS (корректировку MSS), для того, чтобы все сайты нормально открывались.

Кстати, в некоторых случаях, когда возникают проблемы с открытием некоторых сайтов, при том, что пинги на них проходят, можно сделать по-другому. Корректировку MSS отключаем, а через терминал прописываем на роутере следующее правило:

“ip firewall mangle add chain=forward protocol=tcp tcp-flags=syn tcp-mss=1453-65535 action=change-mss new-mss=1360 disabled=no”.

В большинстве случаев это решает проблему.

Далее на вкладке Protocols все отключаем, для улучшения производительности.

Если защищенность соединения для вас важна и производительность маршрутизатора позволяет, то опцию Use Encryption (использовать шифрование) не отключайте.

На вкладке Limits устанавливаем ограничения по скорости, если нужно.

Первая цифра в ограничении скорости – входящий трафик на сервер (исходящий от абонента), вторая – наш исходящий трафик (входящий у абонента).

Ставим Yes в пункте Only One, это значит, что два и более абонентов с одним и тем же набором логин/пароль не смогут подключиться к PPPoE-серверу, только один.

Теперь, если необходимо, создаем остальные профили простым копированием (кнопка Copy на предыдущем скриншоте) и меняем имя и ограничение по скорости.

Создаем учетные записи пользователей.

В том же разделе PPP находим пункт меню Secrets.

В нем с помощью кнопки “+” создаем нового пользователя, который будет подключаться к нам по VPN-туннелю.

Заполняем поля Name и Password (логин и пароль, который будет вводить пользователь со своей стороны, чтобы подключиться).

В поле Service выбираем pppoe, в Profile – соответствующий профиль, в данном случае – тарифный пакет, которым пользуется абонент.

Присваиваем пользователю IP-адрес, который при подключении сервер раздаст абоненту.

Если подключаем несколько пользователей, создаем для каждого из них отдельную учетную запись, меняя имя/пароль и IP-адрес.

Привязываем PPPoE сервер к определенному интерфейсу MikroTik.

Теперь нам необходимо сообщить маршрутизатору, на каком интерфейсе он должен “слушать” входящие подключения от VPN PPPoE клиентов.

Для этого в разделе PPP мы выбираем пункт PPPoE Servers.

Здесь мы меняем:

- Поле Interface – выбираем тот интерфейс, к которому будут подключаться клиенты,

- Keepalive Timeout – 30 секунд (время ожидания ответа от клиента до разрыва соединения)

- Default Profile – профиль, который будет присваиваться подключаемым абонентам по умолчанию,

- Ставим галку в One Session Per Host, тем самым разрешая подключение только одного туннеля с маршрутизатора клиента или компьютера.

- Галочки в разделе аутентификации оставляем/снимаем по усмотрению.

Настраиваем NAT для доступа клиентов в интернет.

Мы подняли PPPoE сервер и теперь к нему могут подключаться авторизованные пользователи.

Если нам нужно, чтобы подсоединившиеся по VPN туннелю пользователи имели доступ в интернет, нужно настроить NAT (маскарадинг), или преобразование локальных сетевых адресов.

В разделе IP выбираем пункт Firewall и с помощью кнопки “+” добавляем новое правило.

В поле Chain должно стоять srcnat, что означает, что маршрутизатор будет применять это правило к трафику, направленному “изнутри наружу”.

В поле Src. Address (исходный адрес) прописываем диапазон адресов 10.1.0.0/16.

Это означает, что все клиенты с адресами 10.1. (0.0-255.255) будут выходить в сеть через NAT, т. е. мы перечисляем здесь всех возможных абонентов.

В поле Dst. Address (адрес назначения) указываем !10.0.0.0/8 – диапазон адресов, означающий собственное адресное пространство для частных сетей, с восклицательным знаком впереди.

Это указывает роутеру на исключение – если кто-то из локальной сети обращается на адрес в нашей же сети, то NAT не применяется, соединение происходит напрямую.

А на вкладке Action прописываем, собственно, действие маскарадинга – подмены локального адреса устройства на внешний адрес роутера.

Настройка pptp сервера в mikrotik

Настройка pptp сервера не отличается принципиально от l2tp. Логика и последовательность действий та же самая. Сначала создаем pool адресов в IP -> Pool для vpn сети. Я буду использовать тот же пул, что мы создали ранее.

Далее создаем профиль для pptp туннеля в разделе PPP -> Profiles.

В этом профиле указаны дефолтные настройки шифрования, при которых оно отключено. Проверим сначала скорость vpn канала без них. Создаем нового пользователя для удаленного pptp подключения.

Включаем pptp сервер в разделе PPP.

Теперь создадим в Interface List PPTP Server Binding по аналогии с предыдущим разделом.

И в завершение добавляем статический маршрут до удаленной сети через pptp подключение.

Настройка pptp сервера закончена. На фаерволе нужно будет открыть для входящих подключений внешнего интерфейса следующие вещи:

- TCP port 1723

- GRE протокол

Отправляемся настраивать pptp клиент.

pptp клиент

Отправляемся на удаленный роутер и там настраивает подключение через pptp client. Идем, как обычно, в раздел PPP и добавляем PPTP Client. На вкладке General ничего не трогаем, а на Dial Out указываем адрес pptp сервера и имя пользователя для подключения.

Добавляем статический маршрут до удаленного офиса через vpn туннель.

Все готово. Активируем pptp подключение и пробуем пинговать адреса в локальной сети. Убедиться в том, что шифрование отключено можно в статуте pptp соединения на клиенте.

Проверим теперь скорость vpn соединения по pptp.

Те же самые 194 мбит/сек, что на нешифрованном l2tp при 100% загрузке процессора. Вообще, было немного странно увидеть абсолютно такие же цифры. Проводил тесты несколько раз, но везде был стабильно один и тот же результат. Без шифрования нет разницы по скорости между l2tp и pptp соединением.

Теперь включим шифрование в pptp на сервере и посмотрим на скорость. Для этого указываем в pptp профиле явно, чтобы использовалось шифрование. Идем в PPP -> Profiles и редактируем наш профиль.

Убедимся в статусе клиента, что шифрование работает.

Тестирую скорость vpn соединения по pptp с включенным шифрованием.

Получилось в среднем 71 мбит/сек. Неплохой результат в сравнении с шифрованием ipsec в l2tp. Как я и говорил ранее, pptp сервер хорошо подходит там, где шифрование либо совсем не нужно, либо допускается возможность, что зашифрованный трафик будет расшифрован. Но при этом он все равно закрыт шифрованием и каждый проходящий не сможет ничего увидеть. Нужно как минимум снять дампт трафика и каким-то образом подбирать ключ по словарю или перебором. Не знаю точно, как это реализуется на практике. Не изучал вопрос.

Перейдем теперь к openvpn серверу в микротик. Очень любопытно посмотреть на тесты скорости этого типа vpn соединений.

Настройка Mikrotik L2TP Server. Главный офис

Создаем профиль подключения

У Mikrotik в меню PPP есть два профиля по умолчанию, которые используются для PPP соединений. Рекомендуется не изменять профили по умолчанию, а создать и использовать под свою задачу новый.

Создадим профиль для подключения, в котором укажем имя для соединения, назначим статические IP-адреса для L2TP сервера и клиента. Отроем Winbox, перейдя:

PPP => Profiles => “+”.

В окне New PPP Profiles, открыв, вкладку “General” укажем информацию:

- Name: l2tp-site-to-site;

- Local Address: 192.168.77.1;

- Remote Address: 192.168.77.10.

Мы указали:

- произвольное имя для профиля(Name);

- присвоили IP для L2TP-Сервера (Local Address);

- IP-Адрес L2TP-Клиента (Remote Address).

Настраиваем Secret

На вкладке «Secrets» мы настраиваем имя, пароль и профиль подключения для L2TP-Клиента. Для этого выполним действия:

- Secrets => “+”;

- Name: office;

- Password: qwas1234;

- Profile: из выпадающего списка выбираем ранее созданный профиль (l2tp-site-to-site).

Включаем L2TP Server и IPSec

Следующим шагом включим L2TP Server на Mikrotik указав профиль, метод аутентификации и ключ шифрования для IPSec. Выберем пункт меню Interface, настроим как показано на рисунке ниже:

Не забываем придумывать сложные пароли.

Создаем интерфейс

Создадим статический интерфейс L2TP Server Binding. Это позволит избежать проблемы с маршрутизацией между сетями, которые могут возникнуть при разрыве соединения.

Заполним открывшееся окно New interface. Вкладка «General»:

Где:

- Name – это произвольное имя интерфейса;

- User – имя пользователя, которое мы назначили на вкладке Secrets.

Настройка firewall

Добавим правила в наш файрвол, тем самым разрешая трафик для L2TP, два правила для IPSec и протокол Ipsec-esp:

IP => Firewall => Filter Rules => “+”.

Добавим разрешающее правило для L2TP, который работает на 1701(UDP) порту:

После нажмем правой кнопкой мыши на созданное правило и добавим комментарий, нажав строку Comment из меню:

Добавим правило для UDP портов 4500, 500:

Добавим комментарий для этого правила, как показано выше.

Разрешим протокол IPsec-esp:

Очень важен порядок расположения правил. Ваш firewall после настроек должен выглядеть примерно следующим образом:

Для более глубокого понимания работы брандмауэра рекомендуем ознакомиться со статьей MikroTik настройка firewall.

На этом настройка L2TP Server Mikrotik закончена, перейдем к настройке клиентской части (филиала).

Быстрая настройка интернета с помощью QuickSet.

В мастере быстрой настройки «Quick Set» предусмотрено несколько режимов работы роутера:

- CAP: Контролируемая точка доступа, которая управляется CAPsMAN сервером

- CPE: Режим клиента, который подключается к точке доступа AP.

- Home AP: Домашняя точка доступа. Этот режим подходит для упрощенной настройки доступа к интернету.

- PTP Bridge AP: Создает точку доступа для подключения к ней удаленного клиента PTP Bridge CPE и создания единой сети.

- PTP Bridge CPE: Клиент для подключения к удаленной точки доступа PTP Bridge AP.

- WISP AP: Режим похожий на Home AP, но предоставляет более продвинутые возможности.

Выбираем режим Home AP и приступаем к настройке роутера в качестве обычной точки доступа к интернету, которую можно использовать для небольшого офиса и дома.

Настраиваем WiFi.

Network Name: Название сети. Это название будут видеть тот кто подключается к вашей сети по WiFi.

Frequency: в обычной ситуации лучше оставить значение Auto. роутер сам подберет оптимальную частоту работы.

Band: Диапазон частот для домашнего роутера 2GHz-only-N. Если в сети есть старые устройства, работающие по протоколам 802.11b или 802.11g, тогда нужно будет выбрать режим 2GHz-B/G/N, но будет потеря в скорости соединения.

Use Access List (ACL): Используется для того чтобы ограничить доступ по WiFi. Прежде чем включать эту опцию необходимо создать список клиентов, которым разрешен доступ. Выбираем из списка подключенных клиентов и нажимаем кнопу Copy To ACL.

В обычной ситуации этой функцией лучше не пользоваться т.к. аутентификация по паролю обеспечивает достаточные ограничения.

WiFi Password: укажите здесь пароль для подключения к роутеру по WiFi.

WPS Accept: эта кнопка используется для упрощенного подключения устройств, которые поддерживают режим WPS. Такими устройствами могут быть принтеры или видеокамеры, на которых затруднен ввод пароля вручную. В первую очередь включить WPS нужно на подключаемом устройстве, а затем нажать кнопку роутера «WPS Accept».

Guest Network: эта функция позволяет создать отдельную гостевую сеть WiFi. Те, кто подключаются через гостевой WiFi, не будут иметь доступа к вашему роутеру, локальной сети и устройствам, находящимся в ней. Используйте гостевую сеть для повышения сетевой безопасности.

Задайте пароль в поле «Guest WiFi Password» и ограничение скорости на скачивание «Limit Download Speed»

Wireless Clients: здесь можно увидеть подключенные в данный момент по WiFi устройства. В таблице показан MAC-адрес, IP-адрес, продолжительность подключения, качество сигнала и ACL (список разрешенных устройств)

Настраиваем интернет.

Здесь мы указываем те параметры подключения, которые нам передал провайдер интернета.

Port: Указываем физический порт, к которому подключен кабель провайдера

Adress Acquisition: указывем способ получения IP адреса. В моем случае адрес статический. При PPPoE подключении указываем логин, пароль и адрес pppoe-сервера.

MAC Address: физический адрес устройства, который будет видеть провайдер. Имеет смысл менять если вы Mikrotik ставите вместо другого роутера, а у провайдера на маршрутизаторе установлена привязка по mac-адресу.

MAC server / MAC Winbox: позволяет подключаться к роутеру используя его mac-адрес. Может пригодится при отладке или восстановлении, когда роутер недоступен по ip-адресу.

Discovery: позволяет распознавать роутер другими роутерами Mikrotik.

Настройка локальной сети.

IP Address: указываем ip-адрес устройства в нашей локальной сети.

Netmask: маску оставляем наиболее распространенную для большинства случаев 255.255.255.0.

Bridge All LAN Ports: объединяем все порты роутера в общий коммутационный узел, позволяя всем подключенным устройствам находится в одной сети и обнаруживать друг друга.

DHCP Server: включаем сервер автоматической раздачи ip-адресов устройствам, подключенным к роутеру.

NAT: должен быть включен для трансляции ip-адресов из локальных в публичные, иначе устройства локальной сети не получат возможность выйти в интернет.

UPnP: эту опцию лучше не активировать, если нет необходимости т.к. она позволяет выполнять автоматический проброс стандартных локальных портов в интернет. Порты лучше пробрасывать вручную, чтобы злоумышленники не знали их адреса.

Настройку VPN рассматривать в рамках данной статьи не будем. Отмечу лишь, что она так же доступна в QuickSet и может пригодится тем, кто использует VPN-туннели для объединения нескольких локальных сетей или устройств в одну частную сеть через интернет.

Выбор VPS хостинга

Для тех кто хочет найти своего провайдера необходимо учитывать параметры:

- Надежность дата центра. Тут наверно субъективно, но взор падает на крупные города и крупные дата-центры;

- Страна размещения. Т.к. для работы нет нужды обходить блокировки необходимо выбирать провайдеров России, что значительно улучшит качество каналов. Регион размещения лучше выбрать по пингу. Для 90% – Москва.

- 99% что слабым местом будет процессор и ширина канала. Объем памяти и тип и объем дисков никакого значения не имеет (в последних релизах CHR объем дисков урезан до 15Гб), т.е. утилизация процессора и канала идет более быстрыми темпами чем памяти.

- Частота процессора должна быть максимальной, чтобы купив 1 ядро и минимум памяти (обычно самый дешевый тариф) получить сразу прирост производительности.

- Ширина канала, обычно, не меняется для виртуальной машины, поэтому лучше сразу искать хостинг с нужным параметров с учетом роста. Бывают хостинги с мощным железом но канал 20Мб/сек. Очень часто пишется что канал 1Гб, а фактические тесты показывают что 30-50Мб. Часто 1Гб выделяется на пул машин, т.е. на совместное использование.

- Ищите хостера с бесплатным тестовым периодом, т.к. это даст вам возможность протестировать все в реальных условиях, а не на рекламных проспектах. Дают потестировать – значит уверены в своих возможностях.

Мне пришлось перебрать 7 провайдеров прежде чем найти подходящего:

Почему?:

- Бесплатный тест 3 дня;

- Мощный процессор: 97Мб/сек VPN PPTP канал утилизирует процессор на 15-20%;

- Реальный гигабитный канал (протестировано на паблик BW серверах mikrotik);

- Защита клиентов от DDOS;

- Возможность добавления внутреннего интерфейса для взаимодействия с другими виртуальными машинами, что избавит от необходимости VPN канала с рядом стоящей IP АТС или Web сервера.

Далее будет информация применительно к этому провайдеру.

Если вам нужен VPN в европе, то присмотритесь к недорогому варианту:

Настройка SSTP в MikroTik, VPN сервер с использованием сертификата SSL

SSTP (Secure Socket Tunneling Protocol – протокол безопасного туннелирования сокетов) – VPN протокол, основанный на SSL 3.0. Благодаря этому данные шифруются. Аутентификация осуществляется с помощью PPP. Соединение проходит с помощью HTTPS по 443 порту (настраиваемо).

SSTP это разработка компании Miсrosoft, как некий аналог прогрессивным протоколам, которые используют шифрование. Самый прямой аналог в мире VPN служб это OpenVPN, в основе которого лежит:

- использование сертификатов SSL;

- низкие требования к аппаратной части(железу);

- высокая производительность, которая прямо отражается на скорости соединения.

Настройка SSTP VPN сервера на роутере MikroTik

В рамках статьи будут рассмотрены две самые популярные связки: соединение типа роутер-клиент и роутер-роутер:

SSTP туннель между MikroTik и MikroTik

- SSTP VPN сервер на роутере MikroTik-1;

- SSTP VPN клиент на роутере MikroTik-2.

Создание SSL сертификата в MikroTik для работы SSTP VPN сервера

Эта общая настройка, на которую будут ссылаться две последующие конфигурации для Windows клиента, а также для SSTP клиента на второго роутера MikroTik.

Настройка находится System→Certificates

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Настройка SSPT VPN сервера в MikroTik

Настройка находится IP→Pool

/ip pool add name=Ip-Pool-Vpn ranges=192.168.50.100-192.168.50.254

Настройка находится PPP→Profiles

/ppp profile add local-address=192.168.50.1 name=VPN-Profile remote-address=Ip-Pool-Vpn

Настройка находится PPP→Secrets

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

/ppp secret add name=user-sstp password=Av3D2eyAF87f profile=VPN-Profile service=sstp

Настройка находится PPP→Interface→SSTP Server

/interface sstp-server server set authentication=mschap2 certificate=92490a0ea575.sn.mynetname.net \ default-profile=VPN-Profile force-aes=yes

Настройка находится System→Certificates

Настройка находится Files→File List→Download

VPN туннель SSTP между роутером MikroTik и Windows клиентом

Сформированный сертификат SSL на роутере MikroTik необходимо установить на каждом VPN клиенте.

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

VPN туннель SSTP между двумя роутерами MikroTik

Настройка находится Files→File List→Upload

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Настройка находится System→Certificates

Настройка находится PPP→Interface

/interface sstp-client add authentication=mschap2 certificate=\ cert_export_92490a0ea575.sn.mynetname.net.p12_0 connect-to=\ 92490a0ea575.sn.mynetname.net disabled=no name=sstp-out1 password=\ Av3D2eyAF87f profile=default-encryption user=user-sstp

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Есть вопросы или предложения по настройке VPN типа SSTP в MikroTik? Активно предлагай свой вариант настройки! →