Что такое алгоритм шифрования sha-256? принцип работы sha-256 в майнинге биткоина

Содержание:

- Как зашифровать и расшифровать с помощью DPAPI

- Как извлечь все пароли из Google Chome

- Как посмотреть пароль под звездочками в настройках браузера

- Реальный пример хеширования паролей Python

- Проблемы надежности MD5

- Примеры использования

- Обзор средств для декодирования хеш-кода MD5

- Source code

- Как Windows хранит пароли

- 5 ответов

- Beast Mode s5cmd

- Хеши необходимо заключать в одинарные кавычки!

- Техническое состояние сайта

- Как используют хеши для проверки данных

- Что такое MD5

- Статистика базы данных с отбором по подсистемам (кол-во и открытие списков: документов, справочников, регистров) и анализ наличия основных реквизитов: универсальная обработка (два файла — обычный и управляемый режим)

- Где Windows хранит пароли

- Программы для вычисления различных хешей

- Просмотр паролей в других программах

- Топ 10 лучших онлайн сервисов по расшифровке хэшей

- Заключение

Как зашифровать и расшифровать с помощью DPAPI

Как уже упомянуто чуть выше, DPAPI используется для шифрования и расшифровки данных. DPAPI довольно прост не только для конечных пользователей, но и для разработчиков, которые хотят воспользоваться этим шифрованием — имеются две функции, которые можно вызвать из приложения: шифрование и расшифровка.

Перед тем как переходить к извлечению паролей из веб-браузеров и других хранящихся на Windows паролей, давайте познакомимся поближе к DPAPI. Уже написано много хороших статей, объясняющих работу DPAPI. Не буду пытаться их пересказать, а просто приведу ссылки в конце этой статье. Вместо того, чтобы вникать в технические детали DPAPI, давайте пойдём практическим путём: зашифруем строку или файл с помощью DPAPI.

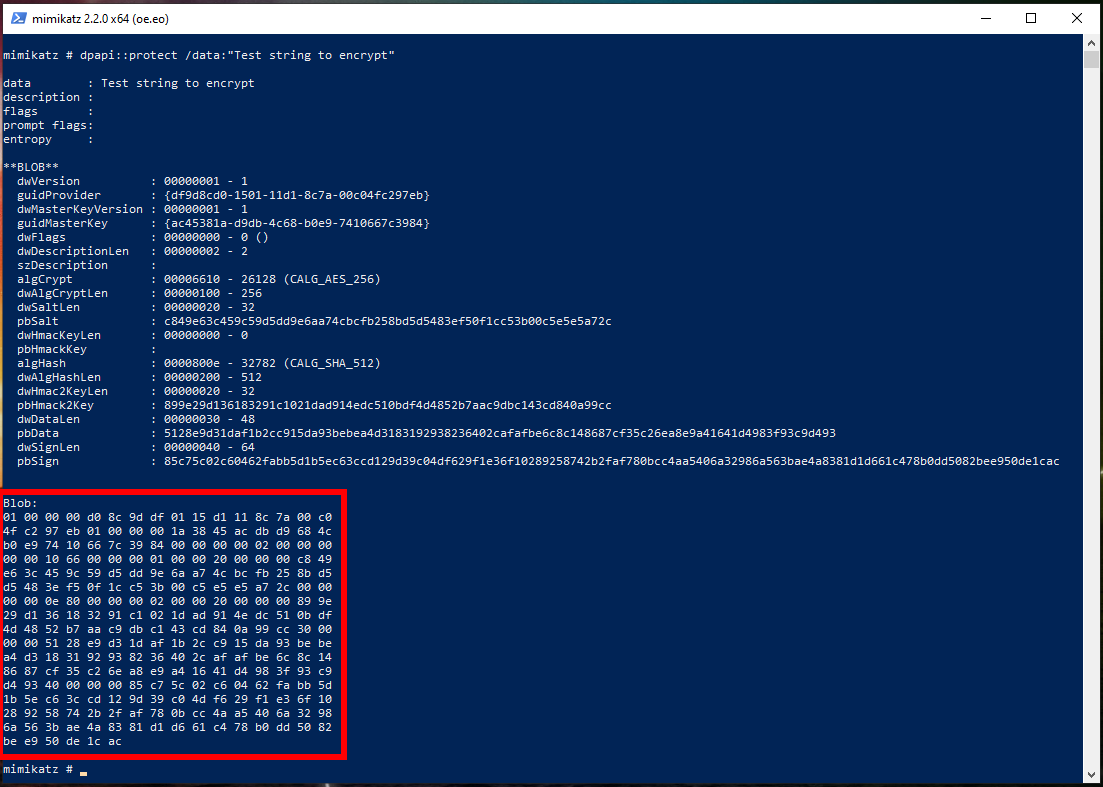

Для работы с DPAPI используется модуль dpapi, для шифрования данных используется команда protect. У этой команды есть одна обязательная опция /data, после которой нужно указать путь до файла, который вы хотите зашифровать, или текстовую строку.

К примеру, я хочу зашифровать строку Test string to encrypt:

dpapi::protect /data:"Test string to encrypt"

Обратите внимание на секцию «Blob:» — это и есть зашифрованные данные в бинарном виде.

Вместо вывода зашифрованных данных на экран, их можно сохранить с помощью опции /out:

dpapi::protect /data:"Test string to encrypt" /out:crypted.txt

В результате будет создан файл crypted.txt. Этот файл содержит зашифрованные данные, а именно строку «Test string to encrypt».

Как вы могли заметить, нам не нужно думать о мастер ключах и паролях — система всё делает сама.

Для расшифровки используется функция blob (так называются зашифрованные этим методом данные) из этого же модуля dpapi. У этой функции одна обязательная опция — /in, после которой нужно указать данные для расшифровки. Для расшифровки также нужно указать опцию /unprotect, в противном случае будет только показана информация о blob (зашифрованных данных) без их расшифровки:

dpapi::blob /in:crypted.txt /unprotect

Вы можете увидеть на экране исходную строку.

Если вы хотите, чтобы расшифрованные данные сохранились в файл, то используйте опцию /out.

Как извлечь все пароли из Google Chome

В mimikatz с помощью команды dpapi::chrome можно извлечь все пароли текущего пользователя. Нужно указать опцию /in с путём до файла, где хранятся учётные данные. Этим файлом является «%localappdata%\Google\Chrome\User Data\Default\Login Data». Кстати, этот файл представляет собой SQLite базу данных, в которой все данные, кроме паролей (то есть адреса сайтов, например), хранятся в открытом виде. А пароли зашифрованы с помощью DPAPI. Для расшифровки также укажите флаг /unprotect:

dpapi::chrome /in:"%localappdata%\Google\Chrome\User Data\Default\Login Data" /unprotect

Как посмотреть пароль под звездочками в настройках браузера

В браузере Google Chrome это делается следующим образом. Открываем главное меню и переходим в «Настройки».

В Настройках прокручиваем страницу вниз и жмем на ссылку «Показать дополнительные настройки». А дальше нажимаем на ссылку «Управление сохраненными паролями», которая находится в разделе «Пароли и формы».

В открывшемся окне вы сможете посмотреть пароли под звездочками, которые сохранены в настройках браузера Google Chrome.

Для того чтобы увидеть пароль достаточно выбрать нужный сайт из списка и нажать на кнопку «Показать».

После этого перед вами откроется окно, в котором нужно нажать на кнопку «Отобразить пароли».

После этого вы сможете просмотреть все пароли под звездочками в браузере Mozilla Firefox.

Реальный пример хеширования паролей Python

В следующем примере пароли будут хешироваться для последующего сохранения в базе данных. Здесь мы будем использовать . является случайной последовательностью, добавленной к строке пароля перед использованием хеш-функции. используется для предотвращения перебора по словарю (dictionary attack) и атак радужной таблицы (rainbow tables attacks).

Тем не менее, если вы занимаетесь реально функционирующим приложением и работаете над паролями пользователей, следите за последними зафиксированными уязвимостями в данной области. Для более подробного ознакомления с темой защиты паролей можете просмотреть следующую статью.

Код для Python 3.x

Python

import uuid

import hashlib

def hash_password(password):

# uuid используется для генерации случайного числа

salt = uuid.uuid4().hex

return hashlib.sha256(salt.encode() + password.encode()).hexdigest() + ‘:’ + salt

def check_password(hashed_password, user_password):

password, salt = hashed_password.split(‘:’)

return password == hashlib.sha256(salt.encode() + user_password.encode()).hexdigest()

new_pass = input(‘Введите пароль: ‘)

hashed_password = hash_password(new_pass)

print(‘Строка для хранения в базе данных: ‘ + hashed_password)

old_pass = input(‘Введите пароль еще раз для проверки: ‘)

if check_password(hashed_password, old_pass):

print(‘Вы ввели правильный пароль’)

else:

print(‘Извините, но пароли не совпадают’)

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 |

importuuid importhashlib defhash_password(password) # uuid используется для генерации случайного числа salt=uuid.uuid4().hex returnhashlib.sha256(salt.encode()+password.encode()).hexdigest()+’:’+salt defcheck_password(hashed_password,user_password) password,salt=hashed_password.split(‘:’) returnpassword==hashlib.sha256(salt.encode()+user_password.encode()).hexdigest() new_pass=input(‘Введите пароль: ‘) hashed_password=hash_password(new_pass) print(‘Строка для хранения в базе данных: ‘+hashed_password) old_pass=input(‘Введите пароль еще раз для проверки: ‘) ifcheck_password(hashed_password,old_pass) print(‘Вы ввели правильный пароль’) else print(‘Извините, но пароли не совпадают’) |

Код для Python 2.x

Python

import uuid

import hashlib

def hash_password(password):

# uuid используется для генерации случайного числа

salt = uuid.uuid4().hex

return hashlib.sha256(salt.encode() + password.encode()).hexdigest() + ‘:’ + salt

def check_password(hashed_password, user_password):

password, salt = hashed_password.split(‘:’)

return password == hashlib.sha256(salt.encode() + user_password.encode()).hexdigest()

new_pass = raw_input(‘Введите пароль: ‘)

hashed_password = hash_password(new_pass)

print(‘Строка для сохранения в базе данных: ‘ + hashed_password)

old_pass = raw_input(‘Введите пароль еще раз для проверки: ‘)

if check_password(hashed_password, old_pass):

print(‘Вы ввели правильный пароль’)

else:

print(‘Извините, но пароли не совпадают’)

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 |

importuuid importhashlib defhash_password(password) # uuid используется для генерации случайного числа salt=uuid.uuid4().hex returnhashlib.sha256(salt.encode()+password.encode()).hexdigest()+’:’+salt defcheck_password(hashed_password,user_password) password,salt=hashed_password.split(‘:’) returnpassword==hashlib.sha256(salt.encode()+user_password.encode()).hexdigest() new_pass=raw_input(‘Введите пароль: ‘) hashed_password=hash_password(new_pass) print(‘Строка для сохранения в базе данных: ‘+hashed_password) old_pass=raw_input(‘Введите пароль еще раз для проверки: ‘) ifcheck_password(hashed_password,old_pass) print(‘Вы ввели правильный пароль’) else print(‘Извините, но пароли не совпадают’) |

Проблемы надежности MD5

Казалось бы, такая характеристика MD5 должна обеспечивать 100% гарантии неуязвимости и сохранения данных. Но даже этого оказалось мало. В ходе проводимых исследований учеными был выявлен целый ряд прорех и уязвимостей в этом уже распространенном на тот момент алгоритме. Основной причиной слабой защищенности MD5 значится относительно легкое нахождение коллизий при шифровании.

Под коллизией понимают возможность получения одинакового результата вычислений хеш-функции при разных входных значениях.

Проще говоря, чем больше вероятность нахождения коллизий, тем надежность используемого алгоритма ниже. Вероятность нахождения коллизий при шифровании более надежными хеш-функциями практически сводится к 0.

То есть большая вероятность расшифровки паролей MD5 значится основной причиной отказа от использования этого алгоритма. Многие криптологи (специалисты по шифрованию данных) связывают низкую надежность MD5 с малой длиной получаемого хеш-кода.

Область применения алгоритма хеширования:

- Проверка целостности файлов, полученных через интернет – многие инсталляционные пакеты прог снабжены хеш-кодом. Во время активации приложения его значение сравнивается со значением, расположенным в базе данных разработчика;

- Поиск в файловой системе продублированных файлов – каждый из файлов снабжен своим хеш-кодом. Специальное приложение сканирует файловую систему компа, сравнивая между собой хеши всех элементов. При обнаружении совпадения утилита оповещает об этом пользователя или удаляет дубликат. Одной из подобных прог значится Duplifinder:

- Для хеширования паролей – в семействе операционных систем UNIX каждый юзер системы имеет свой замечательный пароль, для защиты которого используется хеширование на основе MD5. Некоторые системы на основе Линукс также пользуются этим методом шифрования паролей.

Примеры использования

Ранее считалось, что MD5 позволяет получать относительно надёжный идентификатор для блока данных. Такое свойство алгоритма широко применялось в разных областях. Оно позволяет искать дублирующиеся файлы на компьютере, сравнивая MD5 файлов, а не их содержимое. Как пример, dupliFinder — графическая программа под Windows и Linux.

С помощью MD5 проверяли целостность скачанных файлов — так, некоторые программы идут вместе со значением хеша. Например, диски для инсталляции.

MD5 использовался для хеширования паролей. В системе UNIX каждый пользователь имеет свой пароль и его знает только пользователь. Для защиты паролей используется хеширование. Предполагалось, что получить настоящий пароль можно только полным перебором. При появлении UNIX единственным способом хеширования был DES (Data Encryption Standard), но им могли пользоваться только жители США, потому что исходные коды DES нельзя было вывозить из страны. Во FreeBSD решили эту проблему. Пользователи США могли использовать библиотеку DES, а остальные пользователи имеют метод, разрешённый для экспорта. Поэтому в FreeBSD стали использовать MD5 по умолчанию.<ref>Template:Cite web</ref>. Некоторые Linux-системы также используют MD5 для хранения паролей.

Многие системы используют базу данных для хранения паролей и существует несколько способов для хранения паролей.

- Пароли хранятся как есть. При взломе такой базы все пароли станут известны.

- Хранятся только хеши паролей (с помощью MD5, SHA). Найти пароли можно только полным перебором. Но при условии использования несложного, популярного или просто несчастливого пароля (который встречался ранее и занесён в таблицу) такая задача решается за доли секунды. Пароль из таблицы был найден всего за 0,036059 сек.<ref>Template:Cite web</ref>

- Хранятся хеши паролей и несколько случайных символов. К каждому паролю добавляется несколько случайных символов (их ещё называют «salt» или «соль») и результат ещё раз хешируется. Например, md5(md5(pass)+word). Найти пароль с помощью таблиц таким методом не получится.

| способ | id | login | password |

|---|---|---|---|

| 1 | 5 | anton | mydata |

| 2 | 5 | anton | md5(mydata) |

| 3 | 5 | anton | md5(md5(mydata)+word) и word |

Существует несколько надстроек над MD5.

- MD5 (HMAC) — HMAC — Keyed-Hashing for Message Authentication (хеширование с ключом для аутентификации сообщения) — алгоритм позволяет хешировать входное сообщение L с некоторым ключом K, такое хеширование позволяет аутентифицировать подпись.

- MD5 (Base64) — здесь полученный MD5-хеш кодируется алгоритмом Base64.

- MD5 (Unix) — алгоритм вызывает тысячу раз стандартный MD5.

Обзор средств для декодирования хеш-кода MD5

Иногда при работе с компьютером или поврежденными базами данных требуется декодировать зашифрованное с помощью MD5 значение хеша.

Удобнее всего использовать специализированные ресурсы, предоставляющие возможность сделать это online:

md5.web-max.ca – данный сервис обладает простым и понятным интерфейсом. Для получения декодированного значения нужно ввести хеш и заполнить поле проверочной капчи:

- md5decrypter.com – аналогичный сервис;

- msurf.ru – данный ресурс имеет простой русскоязычный интерфейс. Его функционал позволяет не только расшифровывать значения хеш-кодов, но и создавать их:

Если происмотреться к значениям декодинга, отображенных на показонном выше рисунке, то становится понятно, что процесс расшифровки почти не дает результатов. Эти ресурсы представляют собой одну или несколько объединенных между собой баз данных, в которые занесены расшифровки самых простых слов.

При этом данные декодирования хеша MD5 даже такой распространенной части пароля как «админ» нашлись лишь в одной базе. Поэтому хеши паролей, состоящих из более сложных и длинных комбинаций символов, практически невозможно расшифровать.

Создание хеша MD5 является односторонним процессом. Поэтому не подразумевает обратного декодирования первоначального значения.

Source code

dCode retains ownership of the online ‘Hash Function’ tool source code. Except explicit open source licence (indicated CC / Creative Commons / free), any ‘Hash Function’ algorithm, applet or snippet (converter, solver, encryption / decryption, encoding / decoding, ciphering / deciphering, translator), or any ‘Hash Function’ function (calculate, convert, solve, decrypt / encrypt, decipher / cipher, decode / encode, translate) written in any informatic language (Python, Java, PHP, C#, Javascript, Matlab, etc.) and no data download, script, copy-paste, or API access for ‘Hash Function’ will be for free, same for offline use on PC, tablet, iPhone or Android ! dCode is free and online.

Как Windows хранит пароли

Кроме пароля пользователя для входа в Windows (который, кстати, может быть не установлен), в ОС хранятся другие пароли:

- Диспетчер учётных данных (Credential Manager)

- Windows Vault,

- Пароли браузера IE

- Пароли для подключения к сетям Wi-Fi

- Сертификаты

- Пароли от VPN

- Ключи SSH

- Пароли браузера Google Chrome

- Учётные данные приложения Google Talk, Skype, Dropbox, iCloud, Safari

Все эти пароли хранятся, конечно, в зашифрованном виде. Для шифрования перечисленных паролей и учётных данных используется DPAPI (Data Protection Application Programming Interface). Для конечного пользователя все процессы шифрования и расшифровки данных прозрачны, то есть не требуют каких-либо действий с его стороны.

Для шифрования этих данных используется пароль пользователя. Точнее говоря, генерируются мастер ключи, с помощью которых и происходит шифрование и расшифровка данных, а пароль пользователя используется для расшифровки мастер ключей. У одного пользователя может быть много мастер ключей. Предусмотрен механизм на случай смены пароля пользователя: по сути, хранятся хеши от всех старых паролей и делается попытка расшифровать мастер ключ пока не будет найден подходящий хеш.

Отсюда важное следствие: в системе для текущего пользователя возможно расшифровать, например, пароли из веб-браузера Google Chrome. Но если скопировать файл, где хранятся пароли этого браузера, на другой компьютер без необходимого мастер ключа, то не удастся расшифровать эти пароли.

5 ответов

Лучший ответ

Bcrypt — это односторонний алгоритм хеширования, вы не можете расшифровать хеши. Используйте password_verify, чтобы проверить, соответствует ли пароль сохраненному хешу:

В вашем случае запустите SQL-запрос, используя только имя пользователя:

И выполните проверку пароля в PHP, используя код, аналогичный приведенному выше примеру.

То, как вы строите запрос, очень опасно. Если вы не параметризуете вход должным образом, код будет уязвим для атак с использованием SQL-инъекций. См. этот ответ о переполнении стека о том, как предотвратить SQL-инъекцию.

31

Dharman

18 Ноя 2020 в 00:17

Пароли не могут быть расшифрованы, так как это создает уязвимость для пользователей. Итак, вы можете просто использовать метод для сравнения паролей.

Где — это пароль, введенный пользователем, а — это поле user_pass в базе данных, зашифрованное функцией .

3

Stephen Rauch

17 Дек 2017 в 07:06

Мне не ясно, нужен ли вам , или вы пытаетесь получить несанкционированный доступ к приложению или базе данных. Другие говорили о , так что вот как вы можете получить несанкционированный доступ. Это то, что часто делают плохие парни, пытаясь получить доступ к системе.

Сначала создайте список паролей в виде простого текста. Список в виде простого текста можно найти во многих местах из-за массовых утечек данных со стороны таких компаний, как Adobe. Отсортируйте список, а затем возьмите 10 000 или около 100 000 лучших.

Во-вторых, создайте список переваренных паролей. Просто зашифруйте или хешируйте пароль. Судя по приведенному выше коду, не похоже, что используется соль (или ее фиксированная соль). Это делает атаку очень легкой.

В-третьих, для каждого переваренного пароля в списке выполните выборку, чтобы попытаться найти пользователя, использующего этот пароль:

В-четвертых, прибыль.

Таким образом, вместо того, чтобы выбирать пользователя и пытаться изменить его пароль, злоумышленник выбирает общий пароль и пытается найти пользователя, который его использует. Шансы на стороне плохого парня …

Поскольку злоумышленник делает эти вещи, вам следует не разрешать пользователям выбирать общие пароли

В этом случае обратите внимание на ProCheck, EnFilter или Hyppocrates (и др.). Они фильтруют библиотеки, которые отклоняют неверные пароли

ProCheck обеспечивает очень высокую степень сжатия и может преобразовывать списки паролей из нескольких миллионов слов в файл данных размером 30 КБ.

1

jww

2 Фев 2017 в 09:10

Используйте функцию password_verify ()

1

nullminer

4 Мар 2019 в 22:57

Похоже, кто-то наконец-то создал скрипт для расшифровки password_hash. проверить это: https://pastebin.com/Sn19ShVX

Cholis

23 Сен 2017 в 16:16

Beast Mode s5cmd

allows to pass in some file, containing list of operations to be performed, as an argument to the command as illustrated in the example. Alternatively, one can pipe in commands into

the

The above command performs two invocations; first, searches for files with test suffix and then creates a copy to local directory command for each matching file and finally, pipes in those into the

Let’s examine another usage instance, where we migrate files older than

30 days to a cloud object storage:

It is worth to mention that, command should not be considered as a silver bullet for all operations. For example, assume we want to remove the following objects:

Rather than executing

with command, it is better to just use

the latter sends single delete request per thousand objects, whereas using the former approach

sends a separate delete request for each subcommand provided to Thus, there can be a

significant runtime difference between those two approaches.

Хеши необходимо заключать в одинарные кавычки!

Хеши могу включать в себя специальные символы, которые имеют для оболочки специальное значение

Особенно это важно если вы работаете в Linux. Если вы не будете это учитывать, то программа по определению типа хеша хоть и не сообщит об ошибке, но получит строку отличную от той, которую вы думали что ввели.

Причём даже в двойных кавычках оболочка трактует некоторые символы как специальные. Поэтому чтобы не экранировать их, поместите весь хеш в одинарные кавычки.

Необязательно помещать в кавычки хеши, состоящие только из букв и цифр, но я предпочитаю все хеши передавать в одинарных кавычках.

Техническое состояние сайта

Возраст домена

11 лет

Молодые и новые домены плохо продвигаются в высококонкурентных тематиках. Также важна история домена и сайта. Старые домены с плохой историей сложно продвинуть. Поисковые системы любят старые, тематические домены с хорошей историей (без фильтров, спама, черного сео и т.п.).

Обновлено 15.05.2021 08:37

Окончание домена

Домен продлен до 12.06.2022

Не забывайте продлевать доменное имя. Лучше включить автоматическое продление у своего регистратора. После окончания регистрации домена есть шанс потерять доступ к домену.

Обновлено 15.05.2021 08:37

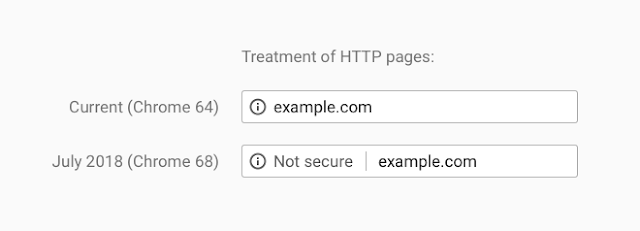

SSL-сертификат

Cайт доступен по HTTPS. Сертификат действителен до 19.07.2021.

Описание:

Для продвижения сайтов коммерческой направленности важна конфиденциальность обмена информацией междусервером и посетителями. Это повышает лояльность потенциальных клиентов к ресурсу, увеличивает уровеньдоверия, влияет на конверсию и рост позиций в выдаче практически по всем запросам.

Cтатьи по теме:

- Заявление Google

Обновлено 15.05.2021 08:37

Технологии, которые используются на сайте

Операционная система

Windows Server

Код ответа сервера

Успешный запрос ресурса.

-

http://cmd5.ru308 Permanent Redirect

-

https://cmd5.ru/200 OK

-

Успешный запрос ресурса.

Описание:

Для успешного индексирования страницы поисковыми ботами HTTP-код ответа сервера должен быть 200

Дополнительная информация:

- Проверка ответа сервера внутренних страниц сайта

- Список кодов состояния

- Коды ответов сервера — подробное описание

Обновлено 15.05.2021 08:37

IP

178.128.168.153

Местоположение сервера

Великобритания

Расположение сервера имеет значение для поисковых роботов. При ранжировании они отдают предпочтение сайтам, чьи серверы находятся в той же стране, что и целевая аудитория ресурса.

Обновлено 15.05.2021 08:37

Датацентр

Digital Ocean

Ошибки HTML кода

Найдено 131 ошибка и 5 предупреждений.

Описание:

Код без ошибок — это код, который соответствует стандартам W3C. Страницы с корректным кодом правильно отображаются в браузере, то есть имеют хорошие поведенческие факторы, и занимают более высокие позиции в выдаче.

Дополнительная информация:

Сервис W3C — проверка страниц на ошибки кода

Обновлено 15.05.2021 08:37

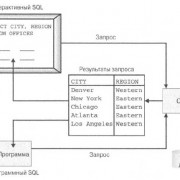

Как используют хеши для проверки данных

Хэши являются результатом работы криптографических алгоритмов, и представляют собой строку символов. Часто эти строки имеют фиксированную длину, независимо от размера входных данных.

Взгляните на диаграмму, и вы увидите, что хеш «Fox» и «The red fox jumps over the blue dog» имеет одинаковую длину. Теперь сравните второй пример на графике с третьим, четвертым и пятым. Вы увидите, что, несмотря на незначительные изменения во входных данных, хеши сильно отличаются друг от друга. Даже если кто-то изменит очень маленький фрагмент входных данных, хэш будет резко меняться.

MD5, SHA-1 и SHA-256 – это разные алгоритмы хеш-функции. Создатели программного обеспечения часто указывают хеш для загружаемых файлов.

Таким образом, Вы можете загрузить файл, а затем сравнить опубликованный с рассчитанным для загруженного файла, чтобы подтвердить, что Вы получили оригинальный файл, и что он не был поврежден во время процесса загрузки или подделан злонамеренно.

Как мы видели выше, даже небольшое изменение в файле резко изменит хеш.

Они также могут быть полезны, если файл получен из неофициального источника, и вы хотите проверить, что это «законно». Допустим, у Вас есть Linux.iso-файл, который вы откуда-то получили, и вы хотите убедиться, что он оригинальный. Вы можете посмотреть хеш этого ISO-файла в интернете на веб-сайте дистрибутивов Linux. Затем рассчитать хеш-функцию на вашем компьютере и убедиться, что результат соответствует хеш-значению, которое вы ожидаете от него. Это подтверждает, что у вас тот же файл, который предлагается для загрузки на официальном веб-сайте дистрибутива Linux.

Что такое MD5

Шифрование MD5 — это способ хеширования предполагающий создание «оттисков» или «сумм» для последующего процесса проверки их на подлинность. Таким образом, можно проверить, сохранилась ли информация в целостности.

Хеш-сумма – это запись значения в шестнадцатеричном виде. MD5 – система построена по подобному типу. Предыдущим алгоритмом являлся MD4, однако он был не так надежен, поэтому был заменен более совершенным. При его работе осуществляется процесс преобразования первоначальной информации по определенному порядку в битную строчку определенного размера в шестнадцатеричной системе исчисления величин. Таким образом, хеш-код, хеш, хеш-сумма являются сходными понятиями.

Механизм работы MD5 заключаете в следующем. Поток информации, поступающий на устройство, проходит процесс хеширования, состоящий из пяти этапов:

- Поток данных подвергается обязательному выравниванию. Единичный бит добавляется в конец списка. Затем добавляются нулевые биты, чтобы длина линии информации была сопоставима с 448. То есть информация представляется в виде такого уравнения: L = 512 x N + 448. Этот процесс происходит, даже если размер уже сопоставим с текущим значением.

- Затем в сообщение добавляется 64 бита. Вначале идут 4 младших байта, затем старшие. На данном этапе протяженность потока должна быть кратна 512.

- Процесс инициализации буфера. Четыре 32-хбитные переменные проходят инициализацию. Затем происходит присваивание начальных значений шестнадцатеричным величинам. В операции участвует 4 функции, она проходит 4 раунда соответственно.

- Циклическое вычисление. Выбирается энный элемент из числа 512-битных массивов. Используются значения ABCD, перешедшие с предыдущего этапа. Работа также проходит в 4 этапа.

- Получение результата. В итоге получаем значение, ABCD, которое и является хешем.

Статистика базы данных с отбором по подсистемам (кол-во и открытие списков: документов, справочников, регистров) и анализ наличия основных реквизитов: универсальная обработка (два файла — обычный и управляемый режим)

Универсальная обработка для статистики базы данных (документы, справочники, регистры, отчеты) с отбором по подсистемам и с анализом наличия основных реквизитов (организации, контрагенты, договора, номенклатура, сотрудники, физлица, валюта).

Возможность просмотра списка документов или справочников или регистров при активизации в колонке «Документы, справочники, регистры, отчеты» в текущей строке.

Полезная обработка для консультации пользователей, где искать метаданные в каком интерфейсе, т.к. подсистема указывает в каком интерфейсе находятся метаданные (документы, справочники, регистры, отчеты).

1 стартмани

20.02.2017

21260

56

strelec13

12

Где Windows хранит пароли

Пароли Wi-Fi хранятся в файлах вида:

C:\ProgramData\Microsoft\Wlansvc\Profiles\Interfaces\{interface guid}\*.xml

А пароли WWAN в файлах вида:

C:\ProgramData\Microsoft\Wlansvc\Profiles\{interface guid}\*.xml

Кукиз Google Chrome в файле:

%localappdata%\Google\Chrome\User Data\Default\Cookies

Пароли от веб сайтов в Google Chrome:

%localappdata%\Google\Chrome\User Data\Default\Login Data

Здесь %localappdata% в большинстве систем означает «C:\Users\<ПОЛЬЗОВАТЕЛЬ>\AppData\Local».

Зашифрованные мастер ключи хранятся в папке вида %appdata%\Microsoft\Protect\{sid}\*. В этой записи:

- %appdata% означает C:\Users\<ПОЛЬЗОВАТЕЛЬ>\AppData\Roaming

- {sid} означает SID пользователя

Системные мастер ключи:

c:\Windows\System32\Microsoft\Protect\*

Пользовательские сертификаты:

- %APPDATA%\Microsoft\SystemCertificates\My\Certificates\

- %APPDATA%\Microsoft\Crypto\RSA\<SID>\

Системные сертификаты:

- HKLM:\SOFTWARE\Microsoft\SystemCertificates\MY\Certificates\*

- C:\Programdata\Microsoft\Crypto\RSA\MachineKeys\

Dropbox

- HKCU\SOFTWARE\Dropbox\ks

- HKCU\SOFTWARE\Dropbox\ks1

- %APPDATA%\Local\Dropbox\instance1\config.dbx

- %APPDATA%\Local\Dropbox\instance_db\instanse.dbx

Rsa securid:

%LOCALAPPDATA%\RSA\SecurIDStorage

Программы для вычисления различных хешей

Кроме перечисленных встроенных в Linux утилит, имеются другие программы, способные подсчитывать контрольные суммы. Часто они поддерживают сразу несколько алгоритмов хеширования, могут иметь дополнительные опции ввода и вывода (поддерживают различные форматы и кодировки), некоторые из них подготовлены для выполнения аудита файловой системы (выявления несанкционированных изменений в файлах).

Список некоторых популярных программ для вычисления хешей:

- hashrat

- hashdeep

- Hasher

- omnihash

Думаю, используя русскоязычную справку с примерами использования, вы без труда сможете разобраться в этих программах самостоятельно.

Просмотр паролей в других программах

Браузер – далеко не единственная программа, которая сохраняет пароли. Если вам нужно посмотреть сохраненный пароль в вашем FTP клиенте или другой программе, то нужно прибегнуть к использованию сторонних программ.

Для того чтобы посмотреть пароль под звездочками в других программах можно использовать программу pwdcrack. Данная программа полностью бесплатна и ее можно скачать на сайте http://www.amlpages.com/pwdcrack.shtml.

Чтобы воспользоваться данной программой, нужно нажать на кнопку «Включить» и навести курсор на поле с паролем. После этого в программе pwdcrack отобразится нужный вам пароль.

Топ 10 лучших онлайн сервисов по расшифровке хэшей

Представляю свой неофициальный рейтинг лучших онлайн-сервисов, позволяющих расшифровать хэши. В своих оценках я руководствовался следующими критериями:

- бесплатность доступа

- размер словаря

- поддерживаемые типы хэшей

- наличие детального криптоанализа (например с помощью Rainbow-таблиц)

- Обновлено 29.03.2013

-

cmd5.ru

cmd5.ru один из старейших сервисов для расшифровки хэшей, существует с 2006 года. Преимущества сервиса:

- уникальная база данных, по объему не имеющая себе равных – 4800 миллиарда записей;

- огромное количество поддерживаемых типов хэшей для перебора;

- возможность групповой обработки хэшей;

- наличие программного клиента для доступа к сервису.

Помимо бесплатного доступа к сервису, имеется расширенный платный пакет услуг. Стоит ли платить за расшифровку? Однозначно да, особенно в случаях, когда ни один другой сервис не может взломать ваш пароль, либо вы занимаетесь расшифровкой хэшей на постоянной основе, тем более, что тарифы довольно демократичные. По своему опыту могу сказать, что это самый эффективный сервис, поэтому он занимает почетное первое место.

типы хэшей:

-

c0llision.netfree | 295G | md5 md5(md5()) ntlm lm pwdump | distributed network

c0llision.net – отличный бесплатный сервис, основанный на большой сети по распределенному перебору md5, lm и ntlm хешей. Проект бурно развивается, что не может не радовать. Для добавления хешей в очередь предпочтительней использовать IRC, хотя и имеется веб-интерфейс.

-

crackstation.netfree | 190G | LM NTLM md2 md4 md5 md5(md5) md5-half sha1 sha1(sha1_bin()) sha224 sha256 sha384 sha512 ripeMD160 whirlpool MySQL 4.1+ | dic

В описании сервиса заявлено, что база данных включает все слова из Википедии, а также все общедоступные словари, которые автору удалось найти в интернете. Используемый сервисом словарь доступен для скачивания. Кроме того, работает twitter-бот @plzcrack.

-

md5.darkbyte.rufree | 329M + 48G | md5 | dic

Сервис дает неплохие результаты, так как использует сторонние сервисы помимо собственной локальной базы данных. Позволяет отправить на расшифровку неограниченное количество паролей, имеется API.

-

tmto.orgfree | 36G | md5 lm ntlm sha1 | rainbow tables

После продолжительного оффлайна проект TMTO (Time-Memory Trade Off Cracking) вновь стал доступен. База стала еще больше, появились новые алгоритмы, сервис остался бесплатным, как и прежде. Радует высокая скорость расшифровки благодаря постоянному росту кластера. За один раз можно отправить неограниченное количество хэшей для расшифровки.

-

hashcracking.rufree & auth | 3M | md5 mysql mysql5 sha1 | dic rainbow tables

hashcracking.ru по-прежнему в строю, позволяет проводить поиск mysql и mysql5 паролей, брутить по маске, есть возможность перебора по словарю с указанием salt.

-

www.md5decrypter.co.ukfree | 8,7G | md5 | dic

Неплохой бесплатный сервис с приличной базой. За один раз можно отправить на обработку 12 md5-хэшей. Среди минусов можно отметить, что используется лишь проверка по словарю из найденных паролей.

-

md5decryption.comfree | 105M | md5 | dic

По функционалу сервис ничем не выделяется среди конкурентов: поддержка md5, перебор по словарю, небольшая база данных.

-

md5.rednoize.comfree | 51M | md5 sha1 | dic

+

поддержка md5 и sha1, бесплатный доступ–

нет Rainbow-таблиц -

www.md5crack.comfree | – | md5 | google

Сервис уникален в том плане, что для поиска хэшей использует Google вместо традиционного перебора. К сожалению, сложные пароли таким образом вряд ли удастся расшифровать.

Заключение

В конце статьи нужно извиниться перед читателем за чересчур сложное объяснение темы, но, увы, рассказ об основах криптографии нельзя отнести к разряду повседневного чтива. Что же касается перспектив SHA-256, то пока биткоин занимает львиную долю рынка данный алгоритм будет очень востребованным.

Но если патриарха цифровых активов потеснят альтернативные проекты, работающие на других алгоритмах, то SHA-256 станет достоянием историков. И такой поворот только оживит блокчейн-индустрию.

Самые последние новости криптовалютного рынка и майнинга:

The following two tabs change content below.

Mining-Cryptocurrency.ru

Материал подготовлен редакцией сайта «Майнинг Криптовалюты», в составе: Главный редактор — Антон Сизов, Журналисты — Игорь Лосев, Виталий Воронов, Дмитрий Марков, Елена Карпина. Мы предоставляем самую актуальную информацию о рынке криптовалют, майнинге и технологии блокчейн.

Отказ от ответственности: все материалы на сайте Mining-Cryptocurrency.ru имеют исключительно информативные цели и не являются торговой рекомендацией или публичной офертой к покупке каких-либо криптовалют или осуществлению любых иных инвестиций и финансовых операций.

Новости Mining-Cryptocurrency.ru

- Криптобиржа Binance проводит бесплатную раздачу токенов TWT для своих пользователей — 05.09.2021

- Как выбрать криптовалюту для инвестиции? ТОП-5 факторов оценки перспектив альткоина — 05.09.2021

- Техас стал третьим штатом США официально легализовавшим криптовалюты и блокчейн — 05.09.2021

- Рауль Пал прогнозирует рост курса Ethereum до $20 000 за счет развития DeFi и NFT — 05.09.2021