Плюсы и минусы malware

Содержание:

- Who do spyware authors target?

- Что такое Malware и почему его нужно удалять

- Классификация вредоносных программ

- Mobile adware

- How to remove malware

- What is cybersecurity?

- Описание Norman Malware Cleaner

- Mac adware

- Безопасность Malware

- Удаление Win32.Malware-gen вручную

- Функционал

- Что умеет хакерское Malware

- Каким образом использовать программу ByteFence Anti-Malware Pro

- Как избежать malware?

- Mac spyware

- How do I protect myself from adware?

- How do I get spyware?

- Полное описание

- Что делает malware?

- History of spyware

- What is antivirus software?

- History of adware

Unlike some other types of malware, spyware authors do not really target specific groups or people. Instead, most spyware attacks cast a wide net to collect as many potential victims as possible. And that makes everyone a spyware target, as even the slightest bit of information might find a buyer.

“Spyware attacks cast a wide net to collect as many potential victims as possible.”

Information obtained through stolen documents, pictures, video, or other digital items can even be used for extortion purposes.

So, at the end of the day, no one is immune from spyware attacks, and attackers usually care little about whom they are infecting, as opposed to what they are after.

Что такое Malware и почему его нужно удалять

Краткая вырезка из Википедии:

Вредоносная программа (буквальный перевод англоязычного термина Malware, malicious — злонамеренный и software — программное обеспечение, жаргонное название — «малварь») — злонамеренная программа, то есть программа, созданная со злым умыслом и/или злыми намерениями.

По сути Malware является этакой мини-программой вирусом, который втихаря проскальзывает мимо антивируса в силу несколько иной специфики работы. К слову, именно Malware умеет дезактивировать Ваш антивирус или фаерволл быстро и бесшумно.

Если Вам этого достаточно, то приступайте к чтению дальше, если нет, то можете дочитать эту статейку на Википедии, — благо все прекрасно и доходчиво изложено, что хорошо, ибо заниматься пересказом мне не придется, а посему я сразу приступлю к тому чем и как справляться с оной гадостью.

Классификация вредоносных программ

Ниже перечислены основные виды вредоносных программ.

- Агенты ботнетов. Ботнетом называется группа зараженных компьютеров, получающих команды от злоумышленника; за прием и исполнение этих команд отвечает соответствующая вредоносная программа. Такая сеть может насчитывать от нескольких единиц до миллионов компьютеров, она также называется зомби-сетью.

- Эксплойты — хакерские утилиты, предназначенные для эксплуатации уязвимостей в программном обеспечении.

- Бекдоры — программы для удаленного подключения к компьютеру и управления им.

- Компьютерные вирусы. Вирусом принято называть программу, которая внедряет свой код в другие приложения («заражает» их), так что при каждом запуске инфицированного объекта этот код исполняется.

- Руткиты — средства скрытия вредоносной деятельности (например, другие приложения не смогут обнаружить файлы, принадлежащие нежелательному ПО).

- Сетевые черви — вредоносные программы с самой разной функциональной нагрузкой, которые способны самостоятельно распространяться по компьютерным сетям.

- «Троянские кони» («трояны») — широкий класс вредоносных объектов разнообразного назначения, которые обычно не имеют собственного механизма распространения (т.е. не могут заражать файлы или размножать свои копии через сеть). Название произошло от ранней тактики их проникновения — под видом легитимной программы или в качестве скрытого дополнения к ней.

В особую группу можно выделить вымогатели и шифровальщики (ransomware). Сценарий работы таких вредоносных программ состоит в том, что они каким-либо способом блокируют доступ пользователя к его данным и требуют выкуп за разблокировку.

Mobile adware

There’s not much real estate room on a mobile’s screen. So when a mysterious icon moves into your start screen, or scads of ads start clogging your notification bar, you’ve probably got an uninvited adware guest. No big surprise, since thousands of Android apps now contain the gift that keeps on shoving icons and ads at you without warning.

There are two methods through which mobiles come down with adware: through the browser and through downloaded applications.

-

Infection by browser refers to a known exploit, caused by the way most browsers handle redirections executed by JavaScript code. It’s a weakness that can cause ad pop-ups; and advertising affiliates know about it, and how to exploit it. If your mobile’s browser has been compromised, then the best way to block the pop-ups is to use a different browser, disable JavaScript, or install a browser with ad blocking. Another remedy to pop-ups is to back out of them using Android’s back key. Or you can clear your history and cache, which will also stop the ads from coming back.

- Infection by downloaded applications refers to getting infected with persistent ads through adware apps installed on a phone. They present in different forms, from full screen ads inside and outside of the infected app, to the device notifications and on the lock screen. Typically, a third-party app store installs this kind of adware app. So it’s best to avoid third-party app stores, although even Google Play has been an unwitting source of adware-infested apps.

Despite its being an annoying pest, take some small comfort in the fact that such adware is generally not blatantly malicious, threatening your device like malware might. Many of the free apps you download to your phone often include third-party ad content, providing software developers an alternative revenue stream so you can have their offering for free. Still, adware is not generally benevolent; so faced with a free app that stuffs your device with adware, and a paid program that plays nicely, consider the best choice for you.

How to remove malware

Follow these three easy steps to remove malware from your device.

1. Download and install a good cybersecurity program. As it happens, Malwarebytes has programs for every platform we’ve discussed in this article: Windows, Mac, Android, and Chromebook.

2. Run a scan using your new program. Even if you don’t opt for Malwarebytes Premium, the free version of Malwarebytes is still great at removing malware. The free version, however, does not proactively stop threats from getting on your system in the first place.

If your iPhone or iPad is infected with malware (as improbable as that may be). Things are a little trickier. Apple does not permit scans of either the device’s system or other files, though Malwarebytes for iOS, for example, will screen and block scam calls and texts. Your only option is to wipe your phone with a factory reset, then restore it from your backup in iCloud or iTunes. If you didn’t backup your phone, then you’re starting over from scratch.

What is cybersecurity?

Cybersecurity, or computer security, is a catchall term for any strategy for protecting one’s system from malicious attacks, including both antiviruses and anti-malware. These attacks often aim to do things like hold your computer hostage, steal system resources (as in a botnet), record your passwords and usernames, and a whole host of other bad things. Such attacks might occur via your hardware (like a backdoor) or through your software (like an exploit).

Cybersecurity threats and their countermeasures are varied and nuanced nowadays, but the marketplace naturally strives for simplicity when communicating to consumers. This is why many people still see “viruses” as the biggest threat to their computer security. In reality, computer viruses are just one type of cyberthreat that happened to be popular when computers were in their infancy. They’re far from the most common threat today, but the name stuck. It’s a bit like calling every disease a cold.

“For the most part, antivirus and anti-malware mean the same thing. They both refer to software designed to detect, protect against, and remove malicious software.”

Описание Norman Malware Cleaner

Из всех программ мне больше всего приглянулась Norman Malware Cleaner. Многие довольно яро советуют и пользуются Malwarebytes’ Anti-Malware, но у меня оное чудо программистского разума зачем-то попыталось под видом вредоносного софта удалить Webmoney и пару других полезностей, что не есть хорошо и посему пришлось от неё сразу отказаться.

Собственно, у выбранной мной Norman Malware Cleaner, на мой взгляд, всего один недостаток — это необходимость постоянно качать новую версию, а точнее отсутствие обновления баз без перезакачки самого дистрибутива программы.

В остальном одни только плюсы — бесплатность, минималистичный и удобный интерфейс, хорошее качество и скорость работы.. В общем все замечательно, не хватает разве что поддержки русского языка.

Mac adware

It used to be that Mac users had no adware fears. For one thing, Macs have a built-in anti-malware system called XProtect, which does a decent job of catching known malware. Then there’s the fact that cyber criminals focus mostly on Windows PCs, as they are a more prolific target compared to the installed Mac base. But recently that’s changed fast. According to counts of the number of new Mac malware families to appear in 2017, they increased by more than 270 percent compared to those in 2016. Adware specifically for Macs first started to emerge in 2012; and since then, Mac adware variants have proliferated, developed both in secret by hackers and organized crime bad guys, as well as by seemingly legitimate corporations who claim to sell bona fide software with real-world uses. In the latter instance, the adware hides in plain sight as fine print in a long, small-type installation agreement. You know, the kind nobody reads. So when you click on the agreement, you accept its terms, and viola, the spam ensues. Those behind the adware are not doing anything illegal. At least technically, that is.

For the most part, adware for Macs rides inside a Trojan, malware that takes its name from the Trojan horse of Greek mythology. The Trojan portrays itself as something you want. Maybe a player, or some kind of plug-in. It might even be skulking around inside a legitimate software download from a disreputable site. Either way, it promises you one thing, but delivers adware in a bait-and-switch.

As far as the signs of a Mac adware infection go, they mirror the symptoms you see on Windows systems. Ads pop up where they shouldn’t be—literally everywhere. Something changes your homepage without so much as a how do you do. Familiar web pages just don’t look right anymore, and when you click on a link, you find yourself redirected to an entirely different site. It might even substitute a new search engine for your regular one.

So in the end, Macs, while less vulnerable than Windows computers, can still have a security problem with adware. More on what to do about it below.

Безопасность Malware

Однозначным плюсом Malware является хорошая репутация его производителей. Например, антивирус отметил в своём рейтинге журнал «PCmag». Так, он занял 2-е место в категории “Лучший антивирус для дома за 2019-й год”. Также Malwarebytes назвали лучшей компанией по обеспечению безопасности. Их корпоративный антивирус признали “Лучшим решением для бизнес-безопасности” Computing Security Awards за 2017-й год. Кроме того, в самой антивирусной программе нет функции передачи подозрительных файлов в облачный сервис провайдера.

Тем не менее, и у Malware есть свои слабости. К примеру, уязвимости были обнаружены в ходе одного из исследований антивирусных программ. Malware вошёл в число сервисов, в которых были обнаружены потенциально опасные проблемы.

Удаление Win32.Malware-gen вручную

Такова угроза Win32.Malware-gen. Что за вирус перед нами, думается, уже понятно. Проникает он в систему, как считается, с неблагонадежных сайтов или через торренты. Но давайте посмотрим, как удалить Win32.Malware-gen, если под рукой никаких мощных инструментов нет, а антивирус угрозу уже пропустил.

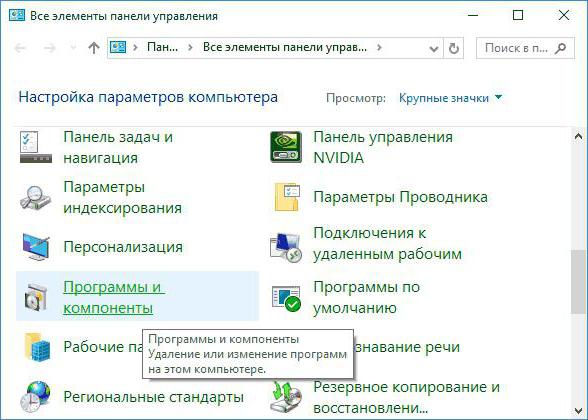

Первым делом можно использовать стандартную процедуру удаления через раздел программ и компонентов. Только в списке установленных приложений нужно искать не только саму угрозу по названию, но и сомнительные программы, инсталлированные в последнее время (список лучше отсортировать по дате). Их все нужно удалить, предварительно записав названия.

После этого следует зайти в реестр и задать поиск по названию удаленных приложений. Соответственно, от всех найденных ключей тоже нужно избавиться. Аналогичные процедуры следует проделать в «Проводнике» или в каком-то другом файловом менеджере.

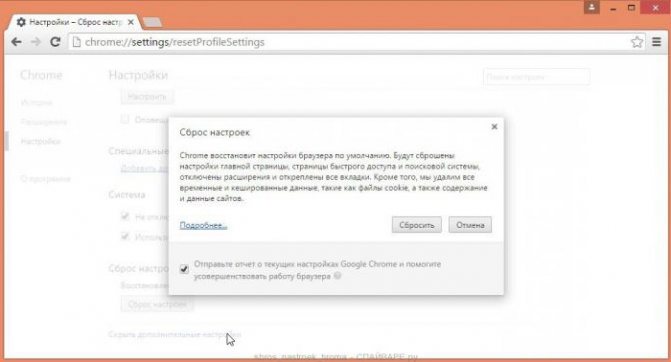

Для браузеров можно использовать функцию сброса настроек, как самое простое средство восстановления первичных параметров, или заменить поисковую систему и стартовую страницу вручную. Также желательно проверить установленные расширения.

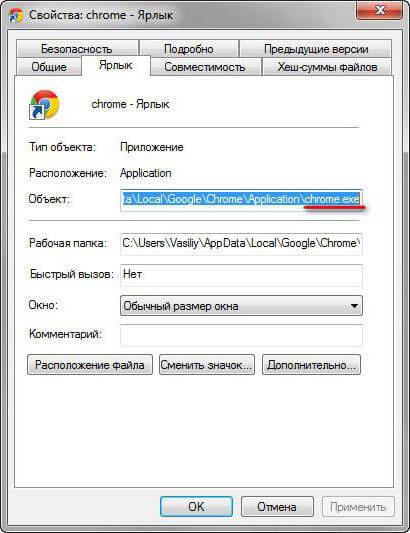

После этого следует проверить свойства ярлыков обозревателей на предмет того, чтобы в типе объекта после расширения EXE с названием браузера или указания на лаунчер (файл запуска) не было дописано что-то еще.

Функционал

Программа существует в нескольких версиях. В зависимости от этого будет различаться и функционал софта. Естественно, что у платной версии возможностей больше, но и у бесплатной есть, что вам предложить.

Возможности бесплатной версии (Malwarebytes Free):

- Программа производит сканирование всех дисков, обеспечивая полную проверку системы.

- Обновление сигнатур происходит постоянно, что позволяет защититься от самых новых вирусов.

- Софт обнаруживает даже устойчивые вредоносные программы, нейтрализует их без существенного влияния на саму систему.

- Найденные угрозы добавляются в Карантин, но если вы считаете, что программа ошиблась, вы можете их восстановить в любое время.

- Чтобы предупредить помещение безопасных программ в карантин, вы можете добавить их в список исключений, чтобы Malwarebytes их не сканировал.

- Также есть возможность вручную установить дополнения для лучшего обнаружения различных угроз. Среди них StartupLite, Malwarebytes Anti-Rootkit, Chameleon, Malwarebytes FileASSASSIN.

- Malwarebytes Chameleon – технология, которая позволяет запустить Malwarebytes Anti-Malware, когда это дополнение оказалось под действием вредоносного ПО и было заблокировано.

- Программа встраивается в контентное меню и позволяет проверять отдельные файлы по требованию.

- Malwarebytes обладает многоязычной поддержкой.

Возможности платной версии.

Возможности премиум версии не ограничивается лишь защитой в режиме реального времени и обновлением по расписанию. Здесь есть множеств иных функций.

При защите в режиме реального времени одновременно работают и другие антивирусные программы, которые обеспечивают более надежную защиту компьютера.

Угрозы обнаруживаются и нейтрализуются даже в момент ваше использования системы.

Обеспечивается защита от эксплойтов и вредоносных ПО нулевого дня.

Для многих представляет опасность программы-вымогатели. Они зашифровывают ваши файлы. Чтобы не допустить этого, используйте премиум-версию софта.

Она же позволяет осуществить блокировку зараженных ресурсов, на которые хочет перейти пользователь.

Если что-то произошло с системой, можно запустить «быструю проверку» критических областей системы.

В премиум версии также имеются дополнительные настройки для опытных пользователей. В наличии планировщик, с помощью которого можно установить автоматическое сканирование системы, обновления.

Что умеет хакерское Malware

Есть несколько основных разновидностей вредоносных программ:

- Кейлоггеры;

- Удалённое управление (RAT);

- Шифровальщики-вымогатели;

- Майнеры;

- Ботнеты.

Кейлоггеры (key – клавиша, log – журнал действий) записывают в log-файл все нажатия клавиш на клавиатуре и отправляют информацию хакеру. С помощью специальных алгоритмов не сложно вычленить из набора данных логины, пароли и другую конфиденциальную информацию. Если вы не вводите пароли руками, а пользуетесь менеджерами паролей с шифрованием и не являетесь политиком, бизнесменом или знаменитостью, то можете отделаться лёгким испугом.

Куда «интереснее» дела обстоят с RAT («крысы», в простонародье). RAT-malware хакеры используют для получения полного контроля над операционной системой. Может вы сталкивались с удалённой помощью техподдержки, например с помощью программы TeamViewer? Это когда компьютерщик из другого здания/города/страны подключается к вашему компьютеру, водит мышкой, запускает программы и закачивает файлы. Согласитесь, неприятно было бы осознать, что последние несколько месяцев какая-то «крыса» делала тоже самое с вашим компьютером в ваше отсутствие.

Вымогатели наделали шуму 2017 году, во время криптовалютного бума. Заразив компьютер, вирус зашифровывал документы или все данные так, что прочитать их было невозможно. Далее нужно было выслать хакеру выкуп в криптовалюте: биткоины или эфириум. Криптовалюты использовались из-за их анонимности и безнаказанности злоумышленника. Выслав выкуп, никакого ключа для расшифровки данных пользователи не получали.

Майнеры используют вычислительную мощность процессора и видеокарты для добычи криптовалют. Майнинг это очень ресурсоёмкий вычислительный процесс, поэтому хакерам нужно как можно больше заражённых компьютеров. Прямого вреда майнеры не наносят и можно долго не замечать его присутствие.

Умный майнер может не сильно загружать процессор, когда вы работаете за компьютером, чтобы подольше оставаться не замеченным, но зато вовсю «кочегарить», в ваше отсутствие. В любом случае, компьютер начинает тормозить, шуметь и греться. Потом приходит «интересный» счёт за электроэнергию, а оборудование может преждевременно выйти из строя.

Ботнеты также используют ресурсы компьютера, но не только вычислительные, работа компьютера может не измениться заметно. Вот что хакеры делают с ботнетами:

- Используют вычислительную мощность для подбора паролей к нужным ресурсам и файлам методом перебора;

- Устраивают DDoS атаки в интернете, т.е. отправляют с вашего компьютера миллионы запросов на атакуемый ресурс;

- Используют компьютер как прокси-сервер, для личных или коммерческих целей. Прокси-сервер позволяет хакеру выйти в интернет от лица вашего компьютера/города/страны, примерно так же, как через VPN;

- Рассылают почтовый спам;

- Взламывают другие компьютеры.

Со временем, алгоритмы антиспама блокируют ваш IP-адрес, и ваши письма, отосланные с помощью почтового клиента, попадают в папку «СПАМ», не доходя до адресатов. Также, можете замечать на некоторых сайтах предложение пройти проверку на «ты не робот?» перед тем, как откроется главная страница. Но это не всегда означает что вы заражены ботнетом, может быть заражён другой компьютер в сети провайдера.

Каким образом использовать программу ByteFence Anti-Malware Pro

После установки и запуска программы будет выполнено быстрое сканирование, позволяющее обнаружить имеющиеся на ПК зловреды.

После первого запуска будет осуществлено быстрое сканирование

После завершения сканирования вы сможете пользоваться функционалом ПО.

Окно программы делится на 5 основных разделов – «Главная», «Сканер», «Браузеры», «Настройка», «Статистика».

Все необходимые операции производится в разделе «Сканер». Здесь вы можете выбрать вариант сканирования, нужный вам – полное, быстрое, или отдельное сканирование файлов и папок.

Раздел «Сканер» программы

В разделе «Браузер» размещена информация по наличию зловредов в вашем браузере.

Раздел «Браузеры» программі

В разделе настроек вы сможете указать расписание запуска, составить белый список файлов и папок, просмотреть карантин и настроить прокси.

В разделе настроек вы сможете настроить программу под себя

Статистическая информация, соответственно, находится в разделе «Статистика».

Как избежать malware?

Полное удаление вредоносных программ возможно в большинстве случаев. Но, к сожалению, иногда требуется полный сброс системы. Если вы не создадите резервную копию файлов, то все они могут быть потеряны. Поэтому проще не допускать проникновение вредоносного кода в систему, чем пытаться удалить его.

Что нужно сделать, чтобы быть в безопасности:

Регулярное обновление системы. Это означает установку всех обновлений — не только для операционной системы, но и для всех приложений, программ и даже плагинов браузера. Время от времени появляется опасная уязвимость, и обновления ее исправят.

Удаление неиспользуемых программ. Удаляйте все, что вы больше не используете, и всегда сканируйте антивирусом то, что загружаете и устанавливаете. Никогда не используйте сомнительные источники и всегда проверяйте, заслуживает ли разработчик доверия, прочитав отзывы в интернете.

Установка антивирусной программы. Антивирус, брандмауэр, VPN — это все, что необходимо для обеспечения безопасности в интернете

Это особенно важно, если члены семьи используют один и тот же компьютер. Никогда не знаешь, на какую яркую рекламу они могут соблазниться и кликнуть.

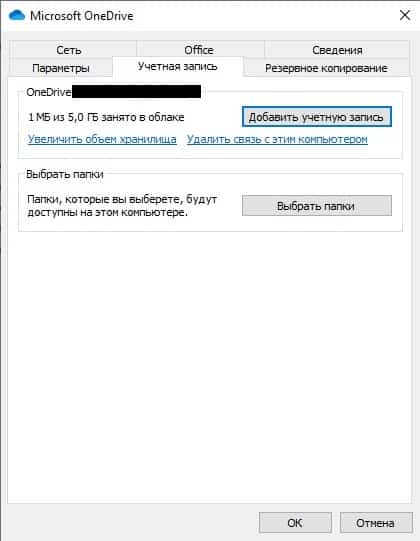

Резервная копия всего

Храните свои файлы в «облаке» или запланируйте регулярное резервное копирование. Обязательно сохраняйте ключи активации для любого купленного вами программного обеспечения, чтобы ее можно было восстановить в непредвиденном случае.

Онлайн-безопасность. Вредоносные программы попадают на устройство в основном при переходе по вредоносным ссылкам или при загрузке поддельных программ. Поэтому:

- Никогда не нажимайте на сомнительную ссылку в электронном письме.

- При посещении сайта ищите «https» в URL-адресе и зеленый замочек рядом с ним.

- Используйте только защищенное соединение — не подключайтесь к публичному Wi-Fi.

- Убедитесь, что ваши пароли надежны — они должны быть длинными, сложными и уникальными. Их трудно запомнить, поэтому используйте менеджер паролей, чтобы безопасно хранить их в «облаке». А в сочетании с 2FA, это обеспечит безопасность ваших учетных записей в интернете, даже если ваше устройство будет взломано.

Mac spyware

Spyware authors have historically concentrated on the Windows platform because of its large user base when compared to the Mac. However, the industry has seen a big jump in Mac malware since 2017, the majority of which is spyware. Although spyware authored for the Mac has similar behaviors as the Windows variety, most of the Mac spyware attacks are either password stealers or general-purpose backdoors. In the latter category, the spyware’s malicious intent includes remote code execution, keylogging, screen captures, arbitrary file uploads and downloads, password phishing, and so on.

“The industry has seen a big jump in Mac malware in 2017, the majority of which is spyware.”

In addition to malicious spyware, there’s also so-called “legitimate” spyware for Macs. This software is actually sold by a real company, from a real website, usually with the stated goal of monitoring children or employees. Of course, such software is a two-edged sword, as it’s very often misused, providing the average user with a way of accessing spyware capabilities without needing any special knowledge.

How do I protect myself from adware?

Finally, even before all the above precautions, download a reputable cybersecurity program for your PC or mobile phone. Perform scans frequently, and keep your updates, well, up to date. Of course, we recommend any of our Malwarebytes family of anti-malware products as a prudent measure: Malwarebytes for Windows, Malwarebytes for Mac, Malwarebytes for Android, Malwarebytes for Chromebook, and Malwarebytes for iOS. By arming yourself with knowledge, and protecting yourself with a robust cybersecurity program, you can take the steps necessary for an adware-free life online.

See all our reporting on adware at Malwarebytes Labs.

How do I get spyware?

Spyware can infect your system in the same ways as any other form of malware. Here are a few of spyware’s main techniques to infect your PC or mobile device.

- Security vulnerabilities, e.g. backdoors and exploits. An exploit is a security vulnerability in your device’s hardware or software that can be abused or exploited to gain unauthorized access. Software vulnerabilities are also known as “software bugs” or just “bugs” for short. Exploits are an unintentional byproduct of hardware and software manufacturing. Mistakes happen and bugs manage to find their way in to even the most polished consumer technology. Backdoors, on the other hand, are put in place on purpose as a way to quickly gain access to your system after the fact. Sometimes the hardware and software makers themselves put the backdoors in. More often than not, however, cybercriminals will use an exploit to gain initial access to your system then install a permanent backdoor for future access.

- Phishing and spoofing. These two threats are often used in tandem. Phishing happens whenever criminals try to get you to perform some sort of action such as clicking a link to a malware-laden website, opening an infected email attachment (aka malspam), or giving up your login credentials. Spoofing refers to the act of disguising phishing emails and websites so that they appear to be from and by individuals and organizations you trust.

- Misleading marketing. Spyware authors love to present their spyware programs as useful tools to download. It might be an Internet accelerator, new download manager, hard disk drive cleaner, or an alternative web search service. Beware this kind of “bait,” because installing it can result in inadvertent spyware infection. And even if you eventually uninstall the “useful” tool that initially introduced the infection, the spyware remains behind and continues to function.

- Software bundles. Who doesn’t love free software (freeware)? Except when it’s a host program that conceals a malicious add-on, extension, or plugin. Bundleware may look like necessary components, but they are nonetheless spyware, which, again, remains even if you uninstall the host application. Making matters worse, you may find that you actually agreed to install the spyware when you accepted the terms of service for the original application.

- Trojans. Broadly speaking, if malware pretends to be something it’s not—that means it’s a Trojan. That said, most Trojans today are not threats in and of themselves. Rather, cybercriminals use Trojans to deliver other forms of malware, like cryptojackers, ransomware, and viruses.

- Mobile device spyware. Mobile spyware has been around since mobile devices became mainstream. Mobile spyware is especially devious since mobile devices are small and users generally can’t see what programs are running in the background as easily as they might on their laptop or desktop. Both Mac and Android devices are vulnerable to spyware. These apps include legitimate apps recompiled with harmful code, straight up malicious apps posing as legitimate ones (often with names resembling popular apps), and apps with fake download links.

“Mobile spyware has been around since mobile devices became mainstream.”

Полное описание

Пользуясь программой Malwarebytes Anti-Malware, можно обеспечить надлежащий уровень средств защиты для вашего компьютера от всевозможных видов вредоносного ПО. Программа блокирует сотни самых опасных троянов, руткитов, вредоносных веб-сайтов. Вы останетесь довольны скоростью работы утилиты, а также возможностью оперативно формировать список игнорирования при подготовке к сканированию.

После завершения диагностики ОС, Malwarebytes Anti Malware выведет подробную информацию о результатах проведенной работы, вы сможете вручную удалять любые подозрительные программы, троянсские модули и пр., либо выполнить автоматическую очистку. Последняя версия позволяет использовать преимущество двух режимов сканирования, а также указывать требуемый диск для проверки. Использовать командную строку и прочие неудобные средства управления не придется. Разработчики сделали не только удобный пользовательский интерфейс, но и реализовали интеграцию в контекстное меню ОС персонального компьютера.

Что делает malware?

Вред, который вредоносная программа может нанести устройству, зависит от ее типа. Каждая из них может по-своему проникать, распространяться и заражать систему, преследую конкретные цели.

Троян. Названный в честь знаменитого троянского коня, который действует точно так же. Троян проникает в систему, замаскированную под законное программное обеспечение, а затем работает в качестве шлюза для других вредоносных программ.

Червь. Черви похожи на троянов в том, что они также используются для создания бэкдоров для последующего проникновения других вредоносных программ. Но в отличие от троянов, черви могут иметь и другие цели, например, самокопирование, размножение и захват всего жесткого диска.

Шпионская программа. Как следует из названия, она используется для шпионажа. Эту программу трудно обнаружить, т.к. она работает в фоновом режиме, тихо собирая информацию о пользователе. Шпионская программа отслеживает историю просмотров, имена пользователей, пароли, а также информацию о банковских картах, которая впоследствии отправляется злоумышленнику.

Шпионская программа маскируется под Firefox

Рекламная программа. Adware очень раздражает, но не всегда опасна. Она может быть использована для сбора данных о пользователе и продажи их тому, кто больше заплатит. Но главное ее назначение — показывать пользователям рекламу, которой очень много. Adware может менять домашнюю страницу в браузере, перенаправлять на случайные сайты, показывать всплывающие окна, устанавливать плагины на панели инструментов — и все это она делает без разрешения.

Вирус-вымогатель. Злоумышленники используют эту вредоносную программу для блокировки всех файлов на компьютере жертвы до тех пор, пока она не заплатит выкуп. Обычно вымогатель попадает в систему через фишинговое электронное письмо. Когда вы открываете его и нажимаете на ссылку, программа автоматически устанавливается на устройство. Обычно пользователь ничего не замечает, пока не становится слишком поздно.

Ботнет. Когда определенная вредоносная программа заражает ваше устройство, оно становится частью роботизированной сети — бот-сети. Хакеры используют бот-сети для проведения крупномасштабных кибератак, таких как рассылка спама или DDoS-атаки. Как только устройство заражается, оно передает вредоносную программу на другие устройства в сети, тем самым делая сеть еще крупнее. Десятки или даже сотни тысяч устройств могут составлять одну бот-сеть.

Вирус. Это самый распространенный тип вредоносных программ. Главное отличие состоит в том, что вирус не является автономной программой — для работы ему необходимо прикрепить себя к законному программному обеспечению. Ущерб, который вирус наносит системе или устройству, может быть разный: от создания надоедливых всплывающих окон до уничтожения жесткого диска или кражи данных пользователя.

History of spyware

As with much Internet discourse, it’s difficult to pin down exactly where “spyware” as a word and a concept originated. Public references to the term date back to Usenet discussions happening in the mid-90s. By the early 2000s, “spyware” was being used by cybersecurity companies, in much the same way we might use the term today; i.e. some sort of unwanted software program designed to spy on your computer activity.

In June 2000, the first anti-spyware application was released. In October 2004, America Online and the National Cyber-Security Alliance performed a survey. The result was startling. About 80% of all Internet users have their system affected by spyware, about 93% of spyware components are present in each of the computers, and 89% of the computer users were unaware of their existence. Out of the affected parties, almost all, about 95%, confessed that they never granted permission to install them.

At present, and in general, the Windows operating system is the preferred target for spyware applications, thanks largely to its widespread use. However, in recent years spyware developers have also turned their attention to the Apple platform, as well as to mobile devices.

What is antivirus software?

Antivirus is software that is designed to detect, protect against, and remove malware on a computer or mobile device. Originally, it was created to protect against computer viruses, but now it’s more of a general term to describe software that uses a combination of advanced technologies to protect against a variety of threats, including ransomware, spyware, and even never-before-seen zero day attacks. Early antivirus programs would compare software file signatures against a list of known viruses to see if they matched, and if so, block them. Today, cybersecurity companies like Malwarebytes employ several different methods to detect, block, or remove malware from a device.

History of adware

In the beginning, meaning from roughly 1995 on, industry experts considered the first ad-supported software to be part of the larger category of spyware. Soon, security professionals began to differentiate adware from spyware as a less harmful type of PUPs. They were even seen as “legitimate,” at least in theory, because legal businesses with actual offices and payrolls were creating adware software.

But the affiliates to these legitimate businesses often spread their adware without themselves being checked for legitimacy by the adware vendor. Unchecked, the adware proliferated by every means at their disposal—peer-to-peer sites, botnets, instant messaging infections, and the aforementioned browser hijacks.

With enough time, adware vendors started to shut down their badly behaved affiliates, and issued denials of responsibility for the affiliate’s actions. This was a common pattern of activity during peak adware years, which flourished from about 2005 to 2008. After that, governing authorities started to issue large fines for these offenses, which drove the biggest adware players to pick up their code and leave. More recently, browsers have been cracking down with adblockers, and adblock plugins are ubiquitous. Although these measures protect users from adware, they also cause websites to lose revenue from legitimate ads.

Today, although adware persists, it is usually viewed as a form of PUP, which presents a threat level below the category of malware. Nonetheless, adware remains popular and always charts highly in our analysis of top consumer detections. In the second half of 2018, adware placed second behind banking Trojans (e.g. Emotet) as the number one consumer detection. One reason is, the volume of adware is on the rise, perhaps thanks to proliferation of mobile devices and adware making its way into mobile apps. However, adware makers today are consolidating power. In order to stay afloat, they’re using techniques more aggressive than simply hijacking, including hiding within Trojans, bundling with adfraud components, or demonstrating rootkit capability, making them difficult to remove.

“Adware is now Malwarebyte’s top consumer detection.”