Md5 класс

Содержание:

- Для чего применяется MD5

- Автокликер для 1С

- Удаление помеченных объектов, замена ссылок. Обычное и управляемое приложение. Не монопольно, включая рекурсивные ссылки, с отбором по метаданным и произвольным запросом

- Проблемы надежности MD5

- Install Hashcat on your computer

- Как создать MD5 хеш-сумму файла в Golang?

- Модуль crypto — Функции MD5() и Sha1()

- Безопасное использование MD5

- StartManager 1.4 — Развитие альтернативного стартера Промо

- Свойства хеша

- Алгоритм MD5

- Комментарии

- Методы

- Обзор средств для декодирования хеш-кода MD5

- Примеры использования

Для чего применяется MD5

Хеш-кодирование находит применение во многих областях:

- электронные подписи;

- сохранение паролей пользователей в базе данных под защитой;

- оригинальные онлайн-ключи, создаваемые методами криптографии;

- алгоритмы MD5 – хеширования предоставляют возможность проверить нетронутость и достоверность файлов на ПК.

Данный способ криптографии используется при проверке на нарушение целостности различной информации. Кроме этого, технология позволяет создавать веб-идентификационные механизмы и личные ЭЦП.

Такой способ применяется как метод авторизации на различных сайтах. Пользователь вводит определенную информацию, а на сайте она считывается как отпечаток и сохраняется в местную базу данных. При условии, что база будет похищена, похититель не сможет расшифровать, ведь информация и пароль сохраняется в виде дайджестов, чтобы важные файлы не оказались в руках злоумышленников. Множество данных в интернете передают в таком закодированном виде. MD5-хеш кодирует информацию, как случайные символы. Этот и есть хеш, то есть итоговый исчисляемый результат (значение).

Хеш-алгоритм в дальнейшем используется в том случае, когда необходимо проверить сохранность информации. Данный процесс осуществляется на начальном этапе присвоения хеш функции MD5. Затем происходит фиксирование полученных значений. Когда приходит момент проверки, происходит процесс сравнения исходных значений и контрольных. Если значения идентичны, то нет повода переживать. В случае если они расходятся – произошло нарушение целостности и сохранности информации.

Автокликер для 1С

Внешняя обработка, запускаемая в обычном (неуправляемом) режиме для автоматизации действий пользователя (кликер). ActiveX компонента, используемая в обработке, получает события от клавиатуры и мыши по всей области экрана в любом приложении и транслирует их в 1С, получает информацию о процессах, текущем активном приложении, выбранном языке в текущем приложении, умеет сохранять снимки произвольной области экрана, активных окон, буфера обмена, а также, в режиме воспроизведения умеет активировать описанные выше события. Все методы и свойства компоненты доступны при непосредственной интеграции в 1С. Примеры обращения к компоненте представлены в открытом коде обработки.

1 стартмани

03.04.2017

35733

79

slava_1c

67

Удаление помеченных объектов, замена ссылок. Обычное и управляемое приложение. Не монопольно, включая рекурсивные ссылки, с отбором по метаданным и произвольным запросом

Обработка удаления помеченных объектов с расширенным функционалом. Работает в обычном и управляемом приложении. Монопольный и разделенный режим работы. Отображение и отбор по структуре метаданных. Отборы данных произвольными запросами. Копирование и сохранение отборов. Удаление циклических ссылок (рекурсия). Представление циклических в виде дерева с отображением ключевых ссылок, не позволяющих удалить текущий объект информационной базы. Удаление записей связанных независимых регистров сведений. Групповая замена ссылок. Индикатор прогресса при поиске и контроле ссылочности.

10 стартмани

31.10.2016

61267

735

m..adm

225

Проблемы надежности MD5

Казалось бы, такая характеристика MD5 должна обеспечивать 100% гарантии неуязвимости и сохранения данных. Но даже этого оказалось мало. В ходе проводимых исследований учеными был выявлен целый ряд прорех и уязвимостей в этом уже распространенном на тот момент алгоритме. Основной причиной слабой защищенности MD5 значится относительно легкое нахождение коллизий при шифровании.

Под коллизией понимают возможность получения одинакового результата вычислений хеш-функции при разных входных значениях.

Проще говоря, чем больше вероятность нахождения коллизий, тем надежность используемого алгоритма ниже. Вероятность нахождения коллизий при шифровании более надежными хеш-функциями практически сводится к 0.

То есть большая вероятность расшифровки паролей MD5 значится основной причиной отказа от использования этого алгоритма. Многие криптологи (специалисты по шифрованию данных) связывают низкую надежность MD5 с малой длиной получаемого хеш-кода.

Область применения алгоритма хеширования:

- Проверка целостности файлов, полученных через интернет – многие инсталляционные пакеты прог снабжены хеш-кодом. Во время активации приложения его значение сравнивается со значением, расположенным в базе данных разработчика;

- Поиск в файловой системе продублированных файлов – каждый из файлов снабжен своим хеш-кодом. Специальное приложение сканирует файловую систему компа, сравнивая между собой хеши всех элементов. При обнаружении совпадения утилита оповещает об этом пользователя или удаляет дубликат. Одной из подобных прог значится Duplifinder:

- Для хеширования паролей – в семействе операционных систем UNIX каждый юзер системы имеет свой замечательный пароль, для защиты которого используется хеширование на основе MD5. Некоторые системы на основе Линукс также пользуются этим методом шифрования паролей.

Install Hashcat on your computer

I hope the theory is a bit clearer for you now, so we can move to the practice, and install Hashcat on your computer.It’s available for any operating system, so it should not be so complicated.

Windows

For Windows, the easiest way is to download the binary file on the official website:

- Go to the Hashcat website here

- Click on Download in the “hashcat binaries” line

- You’ll get a compressed file, probably a .7z

- Extract all the files with WinRAR or 7zip

Remember the files location, we’ll need it later.

Linux

On Linux, you can follow the same steps as for Windows, but the best way is probably to use your package manager.This way the command will be perfectly integrated, and you’ll automatically install new updates.

For example, if you are on a Debian-like system, you can use:

That’s it, the hashcat command is now available anywhere in your system.It’s easy to use on Linux, I like that. The only problem might be to get the correct drivers for your graphic card (Hashcat is more powerful with a good GPU than a high-end CPU).

macOS

On macOS, I think the best way is to use Homebrew to install everything easily:

- Install Homebrew if you don’t have it yet. In a terminal, paste the following command:

- Once installed, you can install hashcat with:

That’s it!More detail here about Homebrew if you are not (yet) familiar with it.

Tests

Once installed, you can start a short test to check that everything is ok, before we start to really use it in the next part.Hashcat includes a benchmark mode that you can run with no data:

-

Windows:

- Open a command prompt

- Go to the hashcat extracted folder, probably something like:

- Run hashcat:On older versions, you may have the choice between 32 and 64 bits:The .exe extension is not mandatory, I will skip it in the following part, to make the command work also on Linux / macOS.

-

Linux / macOS:

You can use hashcat anywhere, so just open a terminal and type the same command:hashcat -b

You should get something like this for each hash mode you try:

If you have any error, try to fix it now.You can check the Hashcat wiki and forums, or just Google the error

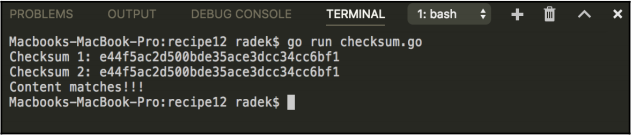

Как создать MD5 хеш-сумму файла в Golang?

1. Создайте файл со следующим содержимым:

Премиум канал по Golang

Рекомендуем вам супер TELEGRAM канал по Golang где собраны все материалы для качественного изучения языка. Удивите всех своими знаниями на собеседовании!

Уроки, статьи и Видео

Мы публикуем в паблике ВК и Telegram качественные обучающие материалы для быстрого изучения Go. Подпишитесь на нас в ВК и в Telegram. Поддержите сообщество Go программистов.

Shell

This is content to check

| 1 | Thisiscontent tocheck |

2. Создайте файл со следующим содержимым:

checksum.go

Go

package main

import (

«crypto/md5»

«fmt»

«io»

«os»

)

var content = «This is content to check»

func main() {

checksum := MD5(content)

checksum2 := FileMD5(«content.dat»)

fmt.Printf(«Checksum 1: %s\n», checksum)

fmt.Printf(«Checksum 2: %s\n», checksum2)

if checksum == checksum2 {

fmt.Println(«Content matches!!!»)

}

}

// MD5 — Превращает содержимое из переменной data в md5-хеш

func MD5(data string) string {

h := md5.Sum([]byte(data))

return fmt.Sprintf(«%x», h)

}

// FileMD5 создает md5-хеш из содержимого нашего файла.

func FileMD5(path string) string {

h := md5.New()

f, err := os.Open(path)

if err != nil {

panic(err)

}

defer f.Close()

_, err = io.Copy(h, f)

if err != nil {

panic(err)

}

return fmt.Sprintf(«%x», h.Sum(nil))

}

|

1 |

packagemain import( «crypto/md5» «fmt» «io» «os» ) varcontent=»This is content to check» funcmain(){ checksum=MD5(content) checksum2=FileMD5(«content.dat») fmt.Printf(«Checksum 1: %s\n»,checksum) fmt.Printf(«Checksum 2: %s\n»,checksum2) ifchecksum==checksum2{ fmt.Println(«Content matches!!!») } funcMD5(data string)string{ h=md5.Sum(byte(data)) returnfmt.Sprintf(«%x»,h) } funcFileMD5(path string)string{ h=md5.New() f,err=os.Open(path) iferr!=nil{ panic(err) } deferf.Close() _,err=io.Copy(h,f) iferr!=nil{ panic(err) } returnfmt.Sprintf(«%x»,h.Sum(nil)) } |

3. Запустите код через в главном терминале;

4. Посмотрите на результат:

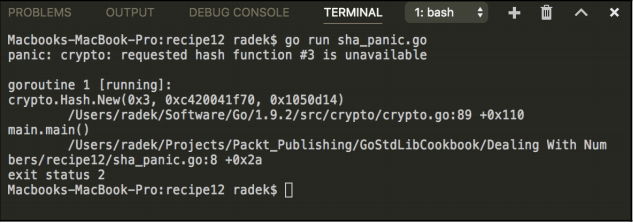

5. Создайте файл со следующим содержимым:

sha_panic.go

Go

package main

import (

«crypto»

)

func main() {

crypto.SHA1.New()

}

|

1 |

packagemain import( «crypto» ) funcmain(){ crypto.SHA1.New() } |

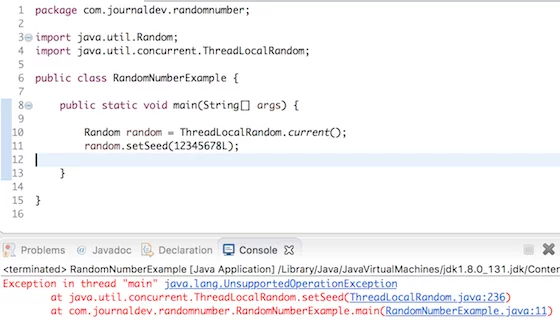

6. Запустите код через ;

7. Посмотрите на результат в терминале:

Модуль crypto — Функции MD5() и Sha1()

Пакет содержит имплементации известных функций хеширования данных. хеш функция расположена в пакете . Каждая хеш функция в пакете имплементирует интерфейс

Обратите внимание, что содержит метод. С методом он может использоваться как

Это видно в функции . Метод от принимает аргумент байтового среза, где должен находиться финальный хеш.

С другой стороны функция пакета может использоваться для создания хеша напрямую. В данном случае аргумент функции является вычисленным из значений хеша.

Пакет имплементирует все варианты хеширования, а также другие хеш функции. Они обычно используются одинаково. К хеш функциям можно получить доступ через константу из пакета . К примеру, . Однако в данном случае пакет с данной функцией должен быть связан со встроенным двоичным файлом (можно использовать пустой импорт ), в противном случае вызов приведет к ошибке.

Безопасное использование MD5

Этот способ шифрования – является самым распространенным способом защитить информацию в сфере прикладных исследований, а также в области разработки веб-приложений. Хеш необходимо обезопасить от всевозможных хакерских атак. Одним из действенных способов защиты является «соль». Необходимо прибавить к паролю лишние случайные символы.

Специализированные разделы и функции существуют во многих программных и серверных языках. Создание хеша на языке PHP происходит следующим образом: один из параметров MD5 хеш становится аналогичен значению «соли», а функция Crypt автоматически генерирует это значение. Способ защиты Unix предполагает кодирование подряд почти тысячу раз. Способ «HMAC» предполагает применение специальных ключей.

StartManager 1.4 — Развитие альтернативного стартера Промо

Очередная редакция альтернативного стартера, являющегося продолжением StartManager 1.3. Спасибо всем, кто присылал свои замечания и пожелания, и тем, кто перечислял финансы на поддержку проекта. С учетом накопленного опыта, стартер был достаточно сильно переработан в плане архитектуры. В основном сделан упор на масштабируемость, для способности программы быстро адаптироваться к расширению предъявляемых требований (т.к. довольно часто просят добавить ту или иную хотелку). Было пересмотрено внешнее оформление, переработан существующий и добавлен новый функционал. В общем можно сказать, что стартер эволюционировал, по сравнению с предыдущей редакцией. Однако пока не всё реализовано, что планировалось, поэтому еще есть куда развиваться в плане функциональности.

1 стартмани

23.04.2014

143414

1763

Alexoniq

1573

Свойства хеша

Алгоритм шифрования MD5 предназначен для осуществления процессов преобразования информации, имеющей разную длину системного кода, который состоят из тридцати двух шестнадцатеричных значений. Также существуют нюансы, благодаря которым пользователь получает гарантии безопасности, исключается возможность атаки, изменение, похищения информации. Например, при использовании разных первоначальных данных хеши разные.

Функция должна быть открыта для исследования ее криптоустойчивости. Хеш создан, чтобы односторонне скрыть файлы, то есть она не предназначена для декодировки. В целях шифрования данных, не требуется мощных ресурсов.

Также к основным свойствам хеш-функции относят то, что на входе передается сообщение, имеющее произвольный размер, а уже в конце преобразований происходит формирование блока данных обязательно с фиксированной длиной. Значения в конце преобразования функции распределяются в равномерном порядке. Если в начале операции изменить один бит, то в итоге тоже произойдет изменение.

Алгоритм MD5

thumbnail|300px| Схема работы алгоритма MD5

На вход алгоритма поступает входной поток данных, хеш которого необходимо найти. Длина сообщения может быть любой (в том числе нулевой). Запишем длину сообщения в L. Это число целое и неотрицательное. Кратность каким-либо числам необязательна. После поступления данных идёт процесс подготовки потока к вычислениям.

Ниже приведены 5 шагов алгоритма:

Шаг 1. Выравнивание потока

Сначала дописывают единичный бит в конец потока (байт 0x80), затем необходимое число нулевых бит.

Входные данные выравниваются так, чтобы их новый размер <math>L'</math> был сравним с 448 по модулю 512 (<math>L’ = 512\times N + 448</math>).

Выравнивание происходит, даже если длина уже сравнима с 448.

Шаг 2. Добавление длины сообщения

В оставшиеся 64 бита дописывают 64-битное представление длины данных (количество бит в сообщении) до выравнивания. Сначала записывают младшие 4 байта. Если длина превосходит <math>2^{64}-1</math>, то дописывают только младшие биты(эквивалентно взятию модуля от <math>2^{64}</math>). После этого длина потока станет кратной 512. Вычисления будут основываться на представлении этого потока данных в виде массива слов по 512 бит.

Шаг 3. Инициализация буфера

Для вычислений инициализируются 4 переменных размером по 32 бита и задаются начальные значения шестнадцатеричными числами (шестнадцатеричное представление, сначала младший байт):

А = 01 23 45 67; //0x67452301 В = 89 AB CD EF; //0xEFCDAB89 С = FE DC BA 98; //0x98BADCFE D = 76 54 32 10. //0x10325476

В этих переменных будут храниться результаты промежуточных вычислений. Начальное состояние ABCD называется инициализирующим вектором.

Определим ещё функции и константы, которые нам понадобятся для вычислений.

Потребуются 4 функции для четырёх раундов. Введём функции от трёх параметров — слов, результатом также будет слово.

- 1 раунд <math>Fun F(X,Y,Z) = (X\wedge{Y}) \vee (\neg{X} \wedge{Z})</math>.

- 2 раунд <math>Fun G(X,Y,Z) = (X\wedge{Z}) \vee (\neg{Z} \wedge{Y})</math>.

- 3 раунд <math>Fun H(X,Y,Z) = X \oplus Y \oplus Z</math>.

- 4 раунд <math>Fun I(X,Y,Z) = Y \oplus (\neg{Z} \vee X)</math>.

где <math>\oplus, \wedge, \vee, \neg</math> логические операции XOR, AND, OR и NOT соответственно.

- Определим таблицу констант <math>T</math> — 64-элементная таблица данных, построенная следующим образом: <math>T=\mathrm{int}(4\,294\,967\,296*|\sin(i)|)</math>, где <math>4\,294\,967\,296 = 2^{32}</math>.<ref>Иными словами, в таблице представлены по 32 бита после десятичной запятой от значений функции sin.</ref>

- Выровненные данные разбиваются на блоки (слова) по 32 бита, и каждый блок проходит 4 раунда из 16 операторов. Все операторы однотипны и имеют вид: , определяемый как <math>a = b + ((a + Fun(b, c, d) + X + T) <<< s)</math>, где X — блок данных. X = M , где k — номер 32-битного слова из n-го 512-битного блока сообщения, и <math>s</math> — циклический сдвиг влево на <math>s</math> бит полученного 32-битного аргумента.

Шаг 4. Вычисление в цикле

Заносим в блок данных элемент n из массива. Сохраняются значения A, B, C и D, оставшиеся после операций над предыдущими блоками (или их начальные значения, если блок первый).

- AA = A

- BB = B

- CC = C

- DD = D

Раунд 1

/* a = b + ((a + F(b,c,d) + X + T) <<< s). */

Раунд 2

/* a = b + ((a + G(b,c,d) + X + T) <<< s). */

Раунд 3

/* a = b + ((a + H(b,c,d) + X + T) <<< s). */

Раунд 4

/* a = b + ((a + I(b,c,d) + X + T) <<< s). */

Суммируем с результатом предыдущего цикла:

A = AA + A B = BB + B C = CC + C D = DD + D

После окончания цикла необходимо проверить, есть ли ещё блоки для вычислений. Если да, то изменяем номер элемента массива (n++) и переходим в начало цикла.

Шаг 5. Результат вычислений

Результат вычислений находится в буфере ABCD, это и есть хеш. Если выводить побайтово, начиная с младшего байта A и закончив старшим байтом D, то мы получим MD5-хеш.

1,0,15,34,17,18…

Сравнение MD5 и MD4

Алгоритм MD5 происходит от MD4. В новый алгоритм добавили ещё один раунд, теперь их стало 4 вместо 3 в MD4. Добавили новую константу для того, чтобы свести к минимуму влияние входного сообщения, в каждом раунде на каждом шаге и каждый раз константа разная, она суммируется с результатом F и блоком данных. Изменилась функция G = XZ v (Y not(Z)) вместо (XY v XZ v YZ). Результат каждого шага складывается с результатом предыдущего шага, из-за этого происходит более быстрое изменение результата. Изменился порядок работы с входными словами в раундах 2 и 3.

Различия в скорости работы представлены в таблице:

| MD5 | MD4 | |||

|---|---|---|---|---|

| RFC | 2,614 сек | 37 359 Кб/с | 2,574 сек | 37 940 Кб/с |

| OpenSSL | 1,152 сек | 84 771 Кб/с | 0,891 сек | 109 603 Кб/с |

Комментарии

Хэш-функции сопоставляют двоичные строки произвольной длины с маленькими двоичными строками фиксированной длины.Hash functions map binary strings of an arbitrary length to small binary strings of a fixed length. Криптографическая хэш-функция имеет свойство, которое вычисляется нецелесообразно для поиска двух различных входных значений, которые являются хэш-значениями для одного и того же значения. то есть хэши двух наборов данных должны совпадать, если соответствующие данные также совпадают.A cryptographic hash function has the property that it is computationally infeasible to find two distinct inputs that hash to the same value; that is, hashes of two sets of data should match if the corresponding data also matches. Небольшие изменения данных приводят к большим непредсказуемым изменениям в хэш-коде.Small changes to the data result in large, unpredictable changes in the hash.

Размер хеша для MD5 алгоритма составляет 128 бит.The hash size for the MD5 algorithm is 128 bits.

ComputeHashМетоды MD5 класса возвращают хэш как массив размером 16 байт.The ComputeHash methods of the MD5 class return the hash as an array of 16 bytes

Обратите внимание, что некоторые реализации MD5 создают хэш с 32-символом в шестнадцатеричном формате.Note that some MD5 implementations produce a 32-character, hexadecimal-formatted hash. Для взаимодействия с такими реализациями отформатируйте возвращаемое значение методов в ComputeHash виде шестнадцатеричного значения.To interoperate with such implementations, format the return value of the ComputeHash methods as a hexadecimal value

Примечание

Из-за проблем с MD5/SHA1 Корпорация Майкрософт рекомендует использовать SHA256 или SHA512.Due to collision problems with MD5/SHA1, Microsoft recommends SHA256 or SHA512. SHA256Вместо класса рекомендуется использовать класс или SHA512 класс MD5 .Consider using the SHA256 class or the SHA512 class instead of the MD5 class. Используйте MD5 только для обеспечения совместимости с устаревшими приложениями и данными.Use MD5 only for compatibility with legacy applications and data.

Методы

|

Освобождает все ресурсы, используемые классом HashAlgorithm.Releases all resources used by the HashAlgorithm class. (Унаследовано от HashAlgorithm) |

|

|

Вычисляет хэш-значение для заданного массива байтов.Computes the hash value for the specified byte array. (Унаследовано от HashAlgorithm) |

|

|

Вычисляет хэш-значение для заданной области заданного массива байтов.Computes the hash value for the specified region of the specified byte array. (Унаследовано от HashAlgorithm) |

|

|

Вычисляет хэш-значение для заданного объекта Stream.Computes the hash value for the specified Stream object. (Унаследовано от HashAlgorithm) |

|

|

Асинхронно вычисляет хэш-значение для заданного объекта Stream.Asynchronously computes the hash value for the specified Stream object. (Унаследовано от HashAlgorithm) |

|

|

Создает экземпляр реализации по умолчанию хэш-алгоритма MD5.Creates an instance of the default implementation of the MD5 hash algorithm. |

|

|

Создает экземпляр заданной реализации хэш-алгоритма MD5.Creates an instance of the specified implementation of the MD5 hash algorithm. |

|

|

Освобождает все ресурсы, используемые текущим экземпляром класса HashAlgorithm.Releases all resources used by the current instance of the HashAlgorithm class. (Унаследовано от HashAlgorithm) |

|

|

Освобождает неуправляемые ресурсы, используемые объектом HashAlgorithm, а при необходимости освобождает также управляемые ресурсы.Releases the unmanaged resources used by the HashAlgorithm and optionally releases the managed resources. (Унаследовано от HashAlgorithm) |

|

|

Определяет, равен ли указанный объект текущему объекту.Determines whether the specified object is equal to the current object. (Унаследовано от Object) |

|

|

Служит хэш-функцией по умолчанию.Serves as the default hash function. (Унаследовано от Object) |

|

|

Возвращает объект Type для текущего экземпляра.Gets the Type of the current instance. (Унаследовано от Object) |

|

|

При переопределении в производном классе передает данные, записанные в объект, на вход хэш-алгоритма для вычисления хэша.When overridden in a derived class, routes data written to the object into the hash algorithm for computing the hash. (Унаследовано от HashAlgorithm) |

|

|

Передает записываемые в объект данные в хэш-алгоритм для вычисления хэша.Routes data written to the object into the hash algorithm for computing the hash. (Унаследовано от HashAlgorithm) |

|

|

Вычисляет хэш данных с помощью алгоритма MD5.Computes the hash of data using the MD5 algorithm. |

|

|

Вычисляет хэш данных с помощью алгоритма MD5.Computes the hash of data using the MD5 algorithm. |

|

|

Вычисляет хэш данных с помощью алгоритма MD5.Computes the hash of data using the MD5 algorithm. |

|

|

Если переопределено в производном классе, завершает вычисление хэша после обработки последних данных криптографическим хэш-алгоритмом.When overridden in a derived class, finalizes the hash computation after the last data is processed by the cryptographic hash algorithm. (Унаследовано от HashAlgorithm) |

|

|

Сбрасывает хэш-алгоритм в исходное состояние.Resets the hash algorithm to its initial state. (Унаследовано от HashAlgorithm) |

|

|

Создает неполную копию текущего объекта Object.Creates a shallow copy of the current Object. (Унаследовано от Object) |

|

|

Возвращает строку, представляющую текущий объект.Returns a string that represents the current object. (Унаследовано от Object) |

|

|

Вычисляет хэш-значение для заданной области входного массива байтов и копирует указанную область входного массива байтов в заданную область выходного массива байтов.Computes the hash value for the specified region of the input byte array and copies the specified region of the input byte array to the specified region of the output byte array. (Унаследовано от HashAlgorithm) |

|

|

Вычисляет хэш-значение для заданной области заданного массива байтов.Computes the hash value for the specified region of the specified byte array. (Унаследовано от HashAlgorithm) |

|

|

Пытается вычислить хэш-значение для заданного массива байтов.Attempts to compute the hash value for the specified byte array. (Унаследовано от HashAlgorithm) |

|

|

Пытается вычислить хэш данных с помощью алгоритма MD5.Attempts to compute the hash of data using the MD5 algorithm. |

|

|

Пытается завершить вычисление хэша после обработки последних данных хэш-алгоритмом.Attempts to finalize the hash computation after the last data is processed by the hash algorithm. (Унаследовано от HashAlgorithm) |

Обзор средств для декодирования хеш-кода MD5

Иногда при работе с компьютером или поврежденными базами данных требуется декодировать зашифрованное с помощью MD5 значение хеша.

Удобнее всего использовать специализированные ресурсы, предоставляющие возможность сделать это online:

md5.web-max.ca – данный сервис обладает простым и понятным интерфейсом. Для получения декодированного значения нужно ввести хеш и заполнить поле проверочной капчи:

- md5decrypter.com – аналогичный сервис;

- msurf.ru – данный ресурс имеет простой русскоязычный интерфейс. Его функционал позволяет не только расшифровывать значения хеш-кодов, но и создавать их:

Если происмотреться к значениям декодинга, отображенных на показонном выше рисунке, то становится понятно, что процесс расшифровки почти не дает результатов. Эти ресурсы представляют собой одну или несколько объединенных между собой баз данных, в которые занесены расшифровки самых простых слов.

При этом данные декодирования хеша MD5 даже такой распространенной части пароля как «админ» нашлись лишь в одной базе. Поэтому хеши паролей, состоящих из более сложных и длинных комбинаций символов, практически невозможно расшифровать.

Создание хеша MD5 является односторонним процессом. Поэтому не подразумевает обратного декодирования первоначального значения.

Примеры использования

Ранее считалось, что MD5 позволяет получать относительно надёжный идентификатор для блока данных. Такое свойство алгоритма широко применялось в разных областях. Оно позволяет искать дублирующиеся файлы на компьютере, сравнивая MD5 файлов, а не их содержимое. Как пример, dupliFinder — графическая программа под Windows и Linux.

С помощью MD5 проверяли целостность скачанных файлов — так, некоторые программы идут вместе со значением хеша. Например, диски для инсталляции.

MD5 использовался для хеширования паролей. В системе UNIX каждый пользователь имеет свой пароль и его знает только пользователь. Для защиты паролей используется хеширование. Предполагалось, что получить настоящий пароль можно только полным перебором. При появлении UNIX единственным способом хеширования был DES (Data Encryption Standard), но им могли пользоваться только жители США, потому что исходные коды DES нельзя было вывозить из страны. Во FreeBSD решили эту проблему. Пользователи США могли использовать библиотеку DES, а остальные пользователи имеют метод, разрешённый для экспорта. Поэтому в FreeBSD стали использовать MD5 по умолчанию.<ref>Template:Cite web</ref>. Некоторые Linux-системы также используют MD5 для хранения паролей.

Многие системы используют базу данных для хранения паролей и существует несколько способов для хранения паролей.

- Пароли хранятся как есть. При взломе такой базы все пароли станут известны.

- Хранятся только хеши паролей (с помощью MD5, SHA). Найти пароли можно только полным перебором. Но при условии использования несложного, популярного или просто несчастливого пароля (который встречался ранее и занесён в таблицу) такая задача решается за доли секунды. Пароль из таблицы был найден всего за 0,036059 сек.<ref>Template:Cite web</ref>

- Хранятся хеши паролей и несколько случайных символов. К каждому паролю добавляется несколько случайных символов (их ещё называют «salt» или «соль») и результат ещё раз хешируется. Например, md5(md5(pass)+word). Найти пароль с помощью таблиц таким методом не получится.

| способ | id | login | password |

|---|---|---|---|

| 1 | 5 | anton | mydata |

| 2 | 5 | anton | md5(mydata) |

| 3 | 5 | anton | md5(md5(mydata)+word) и word |

Существует несколько надстроек над MD5.

- MD5 (HMAC) — HMAC — Keyed-Hashing for Message Authentication (хеширование с ключом для аутентификации сообщения) — алгоритм позволяет хешировать входное сообщение L с некоторым ключом K, такое хеширование позволяет аутентифицировать подпись.

- MD5 (Base64) — здесь полученный MD5-хеш кодируется алгоритмом Base64.

- MD5 (Unix) — алгоритм вызывает тысячу раз стандартный MD5.