Remote desktop — allow access to your pc

Содержание:

- Удалённое подключение

- Первая программа, о которой мы расскажем называется Cyberarms Intrusion Detection and Defense Software (IDDS).

- Подключение к удаленному рабочему столу Windows Xp

- Подключение к серверу по SSH

- Настройка удаленного десктопа средствами Windows

- Настройка и управление IP

- Смена стандартного порта Remote Desktop Protocol

- Несколько терминальных серверов и dns round robin

- Настройка удаленного рабочего стола Windows

- Установка сертификата SSL

- Управляемые рабочие столы

Удалённое подключение

После того как все вышеуказанные действия будут выполнены, в самом низу на экране появится дополнительное окно, в котором будет указан полученный IP-адрес. Осталось только разобраться, как войти в недавно настроенную систему.

В большинстве случаев вход осуществляется за счёт учётной записи Microsoft с паролем и адресом электронной почты или просто за счёт ввода имени компьютера и пароля, если вход в систему производится на локальном уровне. Чуть ниже будет отображена строка для запоминания параметров входа, напротив которой можно поставить галочку, чтобы не вводить одинаковые данные множество раз.

Когда будет произведена первая попытка входа на устройство с настроенным доступом, должно будет появиться специальное предупреждение о том, что операционной системе не удаётся проверить подключающийся терминал. В этом нет ничего страшного, просто проигнорируйте это сообщение, отметьте пункт «Больше не спрашивать» и нажмите на кнопку «Все равно подключиться». Если всё сделано правильно, то на экране появится надпись «Удалённый рабочий стол», а вверху будет указан нынешний IP-адрес.

Первая программа, о которой мы расскажем называется Cyberarms Intrusion Detection and Defense Software (IDDS).

количество неудачных попыток авторизации за последние 30 дней

К сожалению, судя по всему, разработка была прекращена в 2017-м году, но тем не менее программа (с некоторыми нюансами — о них далее) работает даже на ОС Windows Server 2019.

Принцип действия довольно таки простой, но в тоже время эффективный: после нескольких неудачных попыток ввода пароля(количество для блокировки определено в параметрах) срабатывает Soft lock(подозрение в брутфорсе), в журнале создается инцидент и IP помечается как подозрительный. Если новых попыток не последовало, то спустя 20 минут адрес убирается из списка наблюдаемых. Если же перебор паролей продолжается, то IP адрес «злоумышленника» добавляется в запрещающее подключения правило брандмауэра Windows (должен быть в активированном состоянии) и тем самым подбор пароля с этого адреса временно прекращается, так как подключения полностью блокируются. Блокировка Hard lock продлится 24 часа — такой параметр выставлен по умолчанию. Вечную блокировку,»Hard lock forever», включать не рекомендуем, иначе количество IP в правиле брандмауэра быстро «распухнет» и программа будет тормозить.

Soft and Hard lock threshold — counts and duration

Устанавливается программа просто — скачиваем архив с установщиком, распаковываем во временную папку. Cкачиваем и устанавливаем Microsoft Visual C++ 2010 x64 (vcredist_x64.exe) и только после этого запускаем пакет установщика Windows -Cyberarms.IntrusionDetection.Setup.x64.msi, потому как у setup.exe скачать и установить автоматически Visual C++ не получается.

Далее производим настройку — активируем агент для защиты RDP сессий «TLS/SSL Security Agent», во вкладке «AGENTS»:

Enable «TLS/SSL Security Agent»

Подключение к удаленному рабочему столу Windows Xp

Рассмотрим шаги настройки удаленного рабочего стола.

Шаг 1. Настройка удаленного компьютера

На удаленном компьютере под управлением Windows XP Professional выполните следующие действия.

1. Вызовите Свойства пункт Мой компьютер. Для этого:

- Нажмите кнопку Пуск, далее щелкните правой кнопкой мыши (далее — ПКМ) пункт Мой компьютер. Затем в открывшемся меню выберите пункт Свойства.

- Найдите на рабочем столе пиктограмму Мой компьютер. Далее щелкните по ней ПКМ. Затем в открывшемся меню выберите пункт Свойства.

2. Перейдите на вкладку, которая может называться Удаленное использование или Удаленные сеансы. Там нужно установить флажок Разрешить удаленный доступ к этому компьютеру (на картинке ниже помечено красной галочкой).

3. После того, как подсветится кнопка Применить, нажмите ее.

4. Для указания учетной записи, которой предоставляете право удаленного доступа, следует нажать кнопку , которое активирует окно:

5. Затем нажмите кнопочку Добавить.

Примечание! Администраторам предоставляется право удаленного доступа автоматически.

6. После добавления требуемых учетных записей и нажмите кнопку ОК. Предварительно следует убедиться, что добавляемые учетные записи имеются на удаленном компьютере через кнопку Проверить имена. При отсутствии таковых, их нужно создать.

7. В окне Выбор: Пользователи нажмите кнопку OK, а затем в окне Пользователи удаленного рабочего стола тоже OK.

Шаг 2. Настройка локального компьютера

На локальном ПК под управлением Windows нужно выполнить настройку средств доступа к удаленному рабочему столу. Выполните следующие действия.

1. На локальном ПК поместите в дисковод компакт-диск с установкой Windows XP.

2. Должно появиться сообщение «Вас приветствует Microsoft Windows XP». Из списка выберите пункт Выполнение иных задач.

3. В списке выбрать пункт Установка удаленного управления рабочим столом или Setup Remote Desktop Connection.

4. Далее следуйте инструкциям мастера установки.

Примечание. В том случае, если средство удаленного управления рабочим столом уже установили на этот ПК, появляется сообщение об ошибке:

Подключение к удаленному рабочему столу не может быть установлено, поскольку оно встроено в систему. Оно доступно в папке «Программы\\Стандартные\\Связь\\Подключение к удаленному рабочему столу» в меню «Пуск».

Примечание. Если нет установочного диска, то программу удаленного управления рабочим столом можно также скачать с веб-ресурса Майкрософт:

Шаг 3. Подключение к удаленному компьютеру

Для подключения к удаленному ПК под управлением Windows XP Professional необходимо выполнить следующие действия.

1. Войти в систему на локальном ПК под управлением Windows.

2. Убедиться, что данный ПК подключен к Интернету или же к локальной сети. В случае необходимости выполните подключение к серверу частной виртуальной сети или же к серверу удаленного доступа.

3. Нажать кнопку Пуск. Из пункта меню Все программы выбрать подпункт Стандартные и из выпадающего списка Подключение к удаленному рабочему столу. В некоторых модификациях операционной системы данный подпкнут может находиться в разделе Связь.

4. В открывшемся окне нажать кнопку Параметры,

которая откроет вкладки для настройки:

5. В выпадающем списке Компьютер нужно указать имя или же IP-адрес компьютера, к которому будете подключаться.

6. Заполните поля Пользователь, Пароль, Домен (в случае необходимости) для учетной записи, которой будете предоставлять право удаленного доступа. Далее нажмите кнопку Подключить.

7. В открывшемся окне Вход в Windows нужно в поле Пароль ввести пароль указанной немного ранее учетной записи, предоставленной право удаленного доступа.

8. Если все правильно сделано, то будет доступен список Вход в. В нем нужно выбрать нужный домен или указать имя удаленного ПК и нажать кнопку ОК.

После чего появится новое окошко с содержимым удаленного рабочего стола. Отметим, что на время управления удаленным рабочим столом удаленный ПК блокируется.

9. Для окончания сеанса удаленной работы с рабочим столом нужно нажать кнопку Закрыть, располагающуюся в окне сеанса. В этом случае появится окно предложения подтвердить пользователю завершение сеанса, нужно нажать кнопку ОК.

Подключение к серверу по SSH

Для подключения к серверам с ОС Linux используется протокол SSH. Он позволяет безопасно управлять сервером по сети.

Подключиться к серверу можно:

- по логину и паролю из панели управления — в таком случае при каждом подключении к серверу нужно вводить пароль;

- по паре сгенерированных SSH-ключей — при таком подключении вводить пароль не нужно, пользователь идентифицируется при первом подключении. Используется пара ключей: открытый ключ размещается на сервере, а закрытый ключ хранится на компьютере пользователя. Примечание: подключиться к серверу по SSH можно только с того компьютера, на котором хранится закрытый SSH-ключ.

Для подключения к серверу используются данные, которые указаны в панели управления на вкладке Операционная система на странице сервера:

- публичный IP-адрес сервера (поле IP);

- логин и пароль для доступа в систему (поля Username и Password).

Подключение по SSH из Linux / macOS

Для подключения к серверу по SSH введите в терминале команду:

Где — публичный IP-адрес сервера.

Далее система запросит пароль от сервера, введите его. Если вы ранее , то для подключения к серверу пароль указывать не требуется.

Подключение по SSH из Windows

В Windows 10 подключение происходит так же, как в Linux и macOS, но через командную строку (cmd.exe).

В более ранних версиях Windows подключение к серверу происходит с помощью PuTTY:

- Запустите PuTTY.

- Перейдите на вкладку Session. В поле Host Name укажите публичный IP-адрес сервера, а в поле Port — 22.

- Укажите тип соединения SSH в поле Connection type.

- Если вы подключаетесь с помощью , перейдите на вкладку SSH — Auth, нажмите Browse и выберите файл с приватным ключом.

- Нажмите Open, чтобы подключиться.

- Подтвердите подключение. В открывшейся консоли укажите логин и пароль для входа на сервер. Если вы ранее создавали пару ключей, то для подключения к серверу пароль указывать не требуется.

Создание пары ключей в Linux / macOS

Чтобы создать пару ключей:

Откройте терминал и выполните команду:

В консоли появится следующий диалог:

Укажите имя файла, в котором будут сохранены ключи, или используйте имя и путь по умолчанию .

Система предложит ввести кодовую фразу для дополнительной защиты:

Этот шаг можно пропустить.

Будет создан закрытый ключ () и открытый ключ ()

В консоли появится следующее сообщение:

Для вывода открытого ключа в консоль выполните команду:

Обратите внимание! — это путь до файла, в котором хранится открытый ключ. Если на шаге 2 вы изменили путь, то укажите его.

Добавьте открытый ключ в панели управления Selectel — на вкладке Операционная система на странице сервера нажмите кнопку Изменить конфигурацию сервера и введите ключ в поле SSH.

После создания ключей вы можете подключаться к серверу без пароля.

Создание пары ключей в Windows

В Windows 10 создать пару ключей можно таким же образом, как в Linux и macOS, но через командную строку (cmd.exe).

В более ранних версиях Windows для генерации ключей используется PuTTY:

- Установите PuTTY и запустите приложение PuTTYgen.

- В меню Type of key to generate выберите тип ключа RSA и нажмите Generate. Перемещайте курсор по экрану до тех пор, пока не будут созданы ключи.

- После создания пары ключей открытый ключ будет выведен на экран. Нажмите Save public key и сохраните его в текстовом файле, например в новом файле с названием .

- В поле Key passphrase введите кодовую фразу для дополнительной защиты. Этот шаг можно пропустить.

- Нажмите Save private key для сохранения закрытого ключа.

- Добавьте открытый ключ в панели управления Selectel – на вкладке Операционная система на странице сервера нажмите кнопку Изменить конфигурацию сервера и введите ключ в поле SSH.

После создания ключей вы можете подключаться к серверу без пароля.

Настройка удаленного десктопа средствами Windows

Чтобы компьютеры могли взаимодействовать, они должны быть правильно настроены. Технически задача не выглядит слишком сложной, хотя здесь есть свои нюансы, особенно в случае управления через интернет. Итак, давайте посмотрим, как настроить удаленный рабочий стол средствами системы. Во-первых, на ПК, к которому будет осуществляться доступ, должна быть установлена версия Windows не ниже Pro, управлять же можно и с домашней версии

Второе и очень важно условие – это необходимость наличия статического IP-адреса на удаленном ПК

Конечно, можно попробовать настроить его вручную, но тут есть проблема. Дело в том, что внутренний IP дается ПК DHCP-сервером интернет-центра на определенный срок, по истечении которого компьютеру нужно будет запросить новый IP. Он может оказаться тем же самым, но может и измениться, тогда вы не сможете использовать протокол RDP. Так бывает с серыми, динамическими адресами, и, надо сказать, именно такие адреса выделяют своим клиентам большинство провайдеров. Поэтому самым правильным было бы обращение в службу поддержки провайдера с просьбой выделить вашему компьютеру статический адрес.

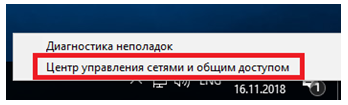

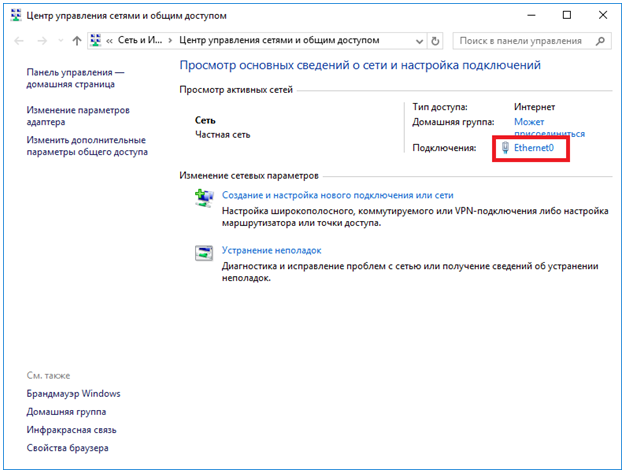

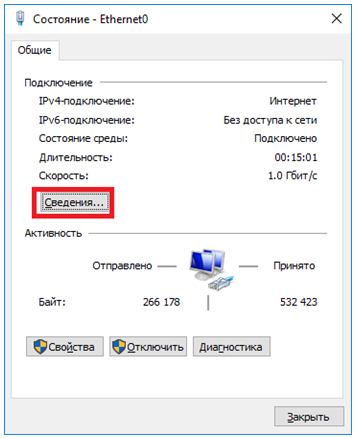

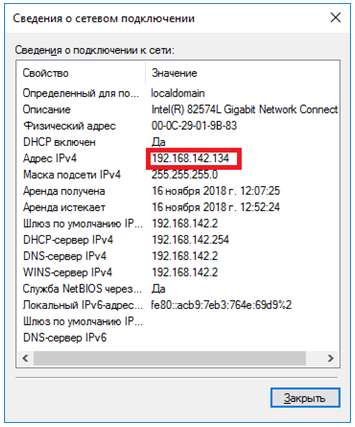

Если не хотим платить за белый IP (услуга предоставляется за дополнительную плату), пробуем настроить подключение вручную. Командой control /name Microsoft.NetworkAndSharingCenter откройте «Центр управления сетями и общим доступом», кликните по вашему подключению и нажмите в открывшемся окошке кнопку «Сведения».

Запишите данные IPv4, маски подсети, шлюза по умолчанию и DNS-сервера.

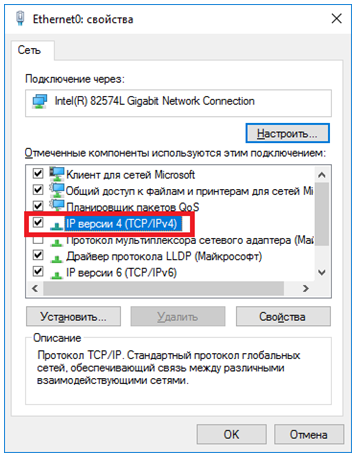

Эти же данные вы можете получить, выполнив в консоли CMD или PowerShell команду ipconfig /all. Закройте окошко сведений и откройте свойства в окне состояния.

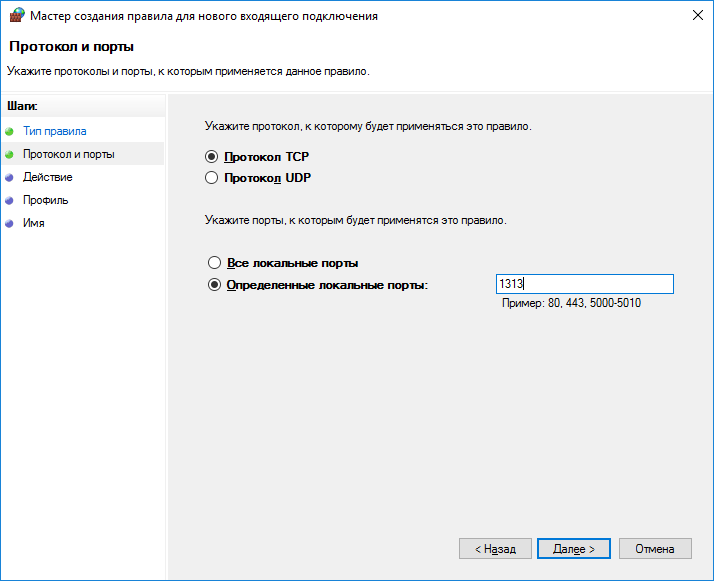

Выберите в списке IPv4, перейдите в его свойства и введите полученные данные в соответствующие поля. Сохраните настройки.

Статический адрес у вас есть, теперь нужно включить разрешение доступа подключения. Откройте командой systempropertiesremote вкладку «Удаленный доступ» в свойствах системы и включите радиокнопку «Разрешить удаленные подключения к этому компьютеру».

Если нужно, добавляем юзеров, которым хотим предоставить возможность удаленного подключения.

В Windows 10 1709 получить доступ ко всем этим настройкам можно из подраздела «Удаленный рабочий стол» приложения «Параметры».

При использовании стороннего фаервола откройте в нем порт TCP 3389. На данном этапе общая настройка удаленного рабочего стола завершена.

Если подключение выполняется в локальной сети, можете приступать к работе немедленно. Запустите командой mstsc встроенное приложение RDP, введите в открывшемся окошке IP-адрес или имя удаленного хоста, выберите пользователя и нажмите «Подключить».

Далее вам нужно будет ввести данные учетной записи пользователя удаленного компьютера и нажать «OK». Появится предупреждение «Не удается проверить подлинность…».

Игнорируем его, отключаем запросы на подключение (снять галку) и жмем «Да». В случае удачного соединения вы увидите рабочий стол удаленного хоста.

Настроить удаленный рабочий стол через интернет сложнее, так как здесь придется выполнить проброс порта 3389 на IP-адрес вашего ПК, а затем подключиться к внешнему IP маршрутизатора, что может стать для пользователя настоящей головной болью, так как придется копаться в настройках роутера. Узнать свой публичный IP не составляет труда, достаточно зайти на сайт 2ip.ua/ru либо аналогичный ресурс.

Далее заходим в настройки роутера по адресу 192.168.0.1 или 192.168.1.1. Здесь все у всех может быть по-разному в зависимости от модели роутера и его прошивки.

В случае с TP-Link необходимо зайти в раздел Переадресация – Виртуальные серверы, нажать «Добавить» и ввести в поля «Порт сервера» и «Внутренний порт» 3389, в поле «IP-адрес» указывается используемый компьютером IP, в полях «Протокол» и «Состояние» должно быть выставлено «Все» и «Включено» соответственно. Сохраните настройки.

Теперь можно пробовать подключиться к удаленному десктопу с основного ПК. Запустите командой mstsc программу RDP и введите в поле «Компьютер» ранее полученный внешний IP-адрес с номером порта через двоеточие, например, 141.105.70.253:3389. Далее все точно так же, как и в примере с подключением в локальной сети.

В роутерах D-Link нужные настройки следует поискать в разделе Межсетевой экран – Виртуальные серверы.

Перед пробросом рекомендуется зарезервировать используемый компьютером IP-адрес в настройках TP-Link-роутера DHCP – Резервирование адресов.

Настройка и управление IP

Вместо имени компьютера часто используется IP. Чтобы его просмотреть, правым кликом по значку текущего подключения вызовите Центр управления сетями.

Далее кликните непосредственно по каналу связи с интернетом (например, Ethernet) для просмотра состояния.

В просмотре состояния нажмите Сведения.

Отобразится детальная информация, из которой нужно запомнить или записать IP.

Если адрес выдается динамическим образом, то при повторных включениях ПК он может измениться, и тогда потребуется его каждый раз заново узнавать. Вместо этого, иногда настраивают статический адрес, который остается неизменным при перезагрузках.

В окне просмотра состояния перейдите к свойствам. Далее выберите протокол IPv4 и откройте детальный просмотр.

В качестве адреса укажите значение, которое не попадает в используемый для динамического использования диапазон. Соответствующую настройку можно опять-таки найти в роутере.

Традиционно маска указывается в виде 255.255.255.0, так что IP должен отличаться от адреса шлюза (его не меняем) только последним числом.

В качестве DNS можно указать используемые в вашей сети значения или же воспользоваться публичными сервисами: 8.8.8.8 от Google, 1.1.1.1 от Cloudflare и так далее.

Если используется фиксированный адрес и прямое подключение (то есть у вашего ПК «белый» IP, уточните данную информацию у своего провайдера), его также можно просмотреть при помощи внешних сервисов вроде https://2ip.ru.

Смена стандартного порта Remote Desktop Protocol

Начнем со стандартной меры — смены стандартного порта Windows 2016 RDP, что позволит предотвратить атаку всем известных портов (well-known ports).

Настройку порта можно осуществить с помощью реестра —

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp\PortNumber.

Рис. 1. Смена порта RDP в Windows Server 2016 с помощью редактора реестра

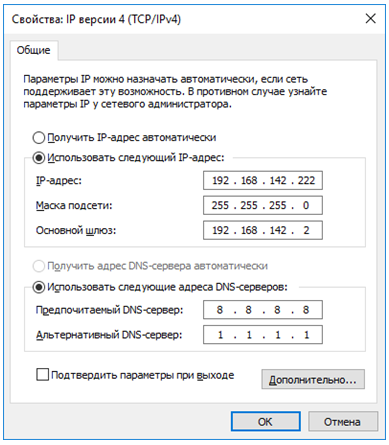

После этого запустите Брандмауэр Windows и на боковой панели слева выберите Дополнительные параметры. Далее — Правила для входящих соединений и нажмите кнопку Создать правило (на панели справа)

Рис. 2. Правила для входящих подключений

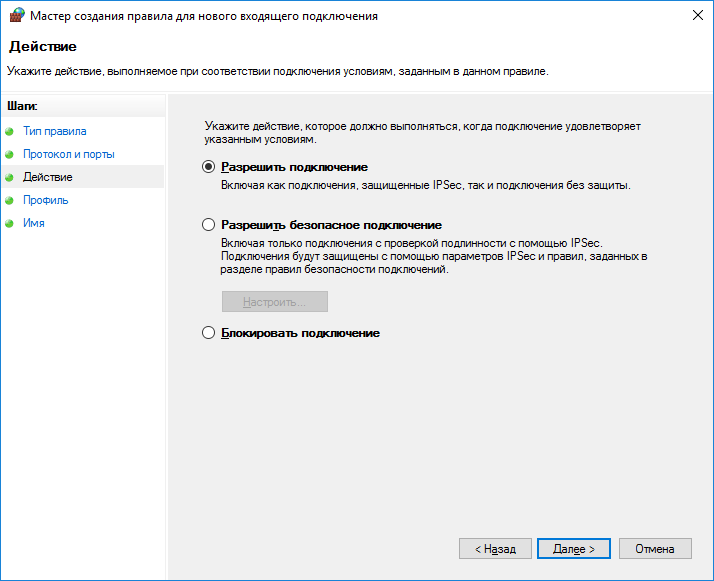

В появившемся окне выберите Для порта и нажмите кнопку Далее. Затем выберите Определенные локальные порты и введите порт, указанный при редактировании реестра (рис. 3). В следующем окне мастера нужно выбрать Разрешить подключение (рис. 4).

Рис. 3. Задаем новый порт

Рис. 4. Разрешаем подключение

Собственно, на этом настройка безопасности RDP завершена. Отключитесь от сервера и установите новое соединение. Не забудьте в настройках RDP-клиента Windows Server 2016 указать новый порт: IP-адрес_сервера: порт.

Несколько терминальных серверов и dns round robin

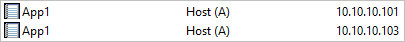

При наличие нескольких серверов терминалов, мы можем создать несколько записей в DNS, чтобы получать по round robin разные серверы:

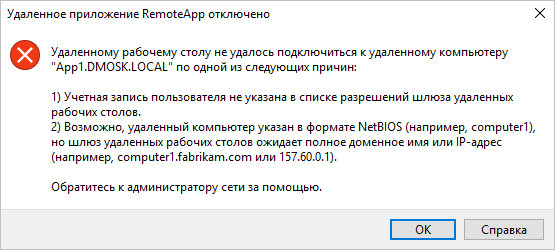

Однако, при попытке подключиться к незарегистрированному серверу мы увидим ошибку:

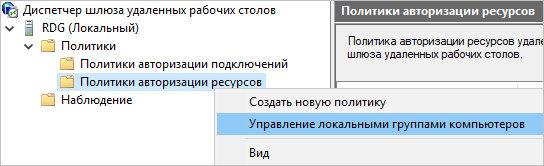

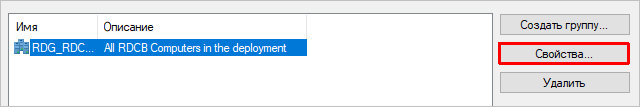

Для решения переходим в настройку шлюза — кликаем правой кнопкой по Политики авторизации ресурсов и выбираем Управление локальными группами компьютеров:

Выбираем нужную группу компьютеров и нажимаем Свойства:

* в моем случае это была единственная группа, созданная по умолчанию.

На вкладке Сетевые ресурсы добавляем имя, созданное в DNS:

Теперь подключение будет выполняться без ошибок.

Настройка удаленного рабочего стола Windows

Если у вас соблюдаются из эти условия, то приступим. Начнем с создания подключения к рабочему столу, для чего кликаем правой кнопкой мыши по разделу «Компьютер» в меню «Пуск» и заходим в «Свойства». Здесь находим в левом столбце пункт «Дополнительные параметры системы».

В новом окошке открываем вкладку «Удаленный доступ» и устанавливаем галочки, как на скриншоте ниже — на «Разрешить подключение удаленного помощника к этому компьютеру» и «Разрешать подключения от компьютеров с любой версией рабочего стола». Тем самым вы автоматически добавите исключения во встроенный брандмауэр на подключение к данному компу с других.

Также можно нажать на кнопку «Дополнительно» и разрешить управление компьютером (иначе при удаленном подключении к рабочему столу вы сможете только виджеть картинку, но не управлять им) и настроить время, которое будет отведено для каждого сеанса.

Здесь можно запретить подключение с компьютеров под управлением Windows.

После этого необходимо добавить нового пользователя в систему, из-под которого мы будем подключаться к удаленному компьютеру. «Пуск — Панель управления — Учетные записи пользователей — Добавление и удаление учетных записей».

Создаем нового пользователя и даем ему роль Администратора для возможности полного доступа к компьютеру.

Это делается уже после создания нового пользователя. В списке юзеров кликаем по иконке нашего нового и выбираем в меню «Создание пароля».

После этого возвращаемся к вкладке с настройкой «Удаленного доступа». Жмем кнопки «Выбрать пользователя — Добавить — Дополнительно — Поиск» и находим логин нашего созданного нового админа системы. Выбираем его и жмем «ОК».

И далее в каждом окошке видим появившегося добавленного пользователя и жмем везде «ОК».

Поскольку использовать данную учетную запись мы планируем только для подключения к компьютеру, то в целях безопасности имеет смысл скрыть нашего нового пользователя, чтобы при загрузке Windows он не отображался в меню выбора, под какой учетной записью заходить.

Для этого идем в меню «Пуск» и в строке поиска пишем «regedit» для вызова редактора реестра.

Здесь проходим по длинному пути во внутреннюю папку:

То, что я выделил жирным, имеется только в XP — как правило, в Windows 10, 8 и 7 данные папки отсутствуют, как у меня, поэтому необходимо создать их самостоятельно. Для этого кликаем правой кнопкой мыши по папке «Winlogon», далее «Создать — Раздел» и создаем новую папку «SpecialAccounts»

Ваше мнение — WiFi вреден?

Да

22.91%

Нет

77.09%

Проголосовало: 27350

И внутри этой папки аналогично создаем еще одну — «UserList».

Теперь входим в нее, кликаем правой кнопкой мыши по правой части таблицы, где должно быть содержимое, и выбираем «Создать — параметр DWORD 32-бита».

В качестве названия файла пишем имя пользователя, которого хотим скрыть. Далее кликаем по нему и в поле «Значение» вводим «0» — это сделает данную учетную запись скрытой и при запуске операционной системы его не будет в списке (если все же захотим в него зайти, то в меню выбора пользователя надо будет нажать сочетание клавиш «Ctrl + Alt + Del»).

Остался последний штрих к первому этапу создания удаленного доступа к рабочему столу Windows. Как я говорил, если все делать по инструкции, то встроенный брандмауэр Windows автоматически разрешит подключения к вашему ПК. Однако установленный сторонний антивирус или файрвол могут блокировать попытки соединения. Для того, чтобы этого не было, необходимо разрешить подключения к вашему компьютеру на порт «3389» — именно с ним работает служба удаленного рабочего стола.

Сохраняем все настройки и выходим из-под учетной записи с данного компа.

Установка сертификата SSL

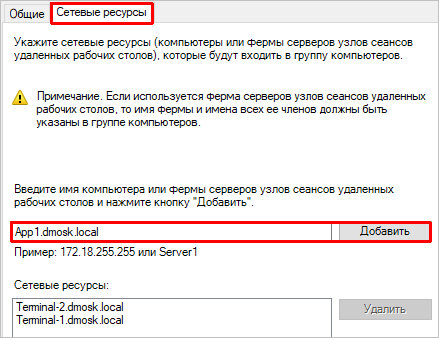

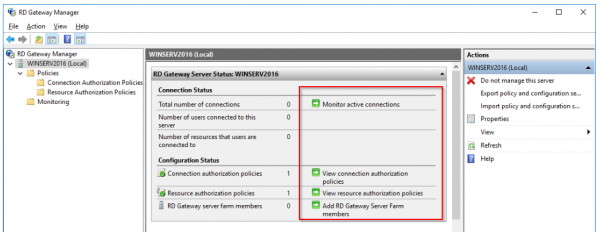

Чтобы доступ через RDG был активен, также необходимо создать сертификат. В рабочем окне RDG Manager переходим к разделу «Имя сервера». Через контекстное меню открываем пункт «Просмотреть или изменить свойства сертификата». В открывшемся окне переключаемся на вкладку SSL. Доступно 3 варианта создания. Выбираем пункт, отмеченный красным на скриншоте:

Скриншот №12. Выбор метода

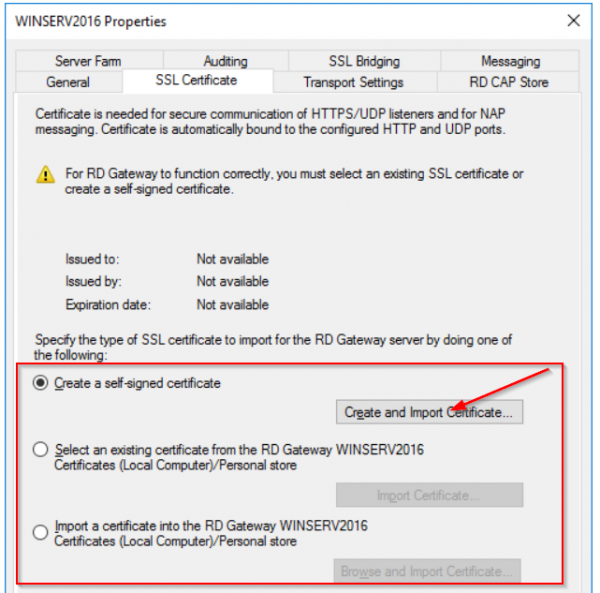

Теперь прописываем имя сертификата и путь, по которому он будет храниться:

Скриншот №13. Импорт

Нажимаем «ОК» для генерации. В итоге рабочая область менеджера выглядит следующим образом:

Скриншот №14. Общая информация

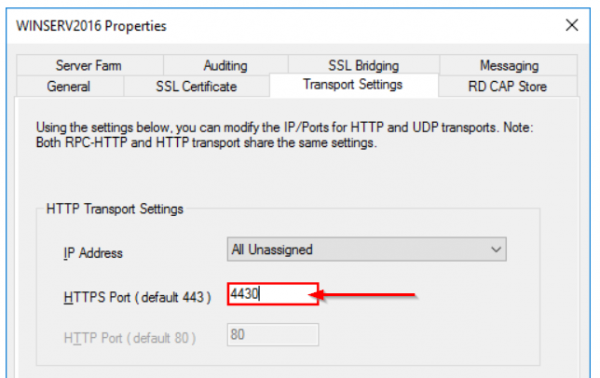

Для повышения уровня безопасности рекомендуется сменить порт по умолчанию для подключения через Remote Desktop Protocol. Открываем в RDG Manager раздел «Действия», пункт «Свойства». Переходим во вкладку «Свойства транспортировки». В поле, отмеченным красным, меняем значение:

Скриншот №15. Смена порта

Подтверждаем изменения, закрываем окно.

Управляемые рабочие столы

Рабочие области могут содержать несколько управляемых ресурсов, включая рабочие столы. При обращении к управляемому рабочему столу предоставляется доступ ко всем приложениям, установленным администратором.

Параметры рабочего стола

Вы можете настроить некоторые параметры ресурсов рабочего стола в соответствии со своими потребностями. Чтобы открыть список доступных параметров, щелкните правой кнопкой мыши ресурс рабочего стола и выберите Параметры.

Клиент будет использовать параметры, настроенные администратором, если только не отключить параметр Использовать параметры по умолчанию. Это позволит настроить приведенные ниже параметры.

-

Конфигурация дисплеев — выбор дисплеев, которые можно использовать для сеанса рабочего стола. Влияет на то, какие дополнительные параметры доступны.

- All displays (Все дисплеи) — сеанс всегда будет использовать все локальные дисплеи, даже если некоторые из них будут добавлены или удалены позже.

- Single display (Один дисплей) — сеанс всегда будет использовать один дисплей с возможностью настройки его свойств.

- Select displays (Выбранные дисплеи) — позволяет выбрать, какие из дисплеев будут использоваться для сеанса, и включить динамическое изменение списка дисплеев во время сеанса.

- Select the displays to use for the session (Выберите экраны для этого сеанса) указывает, какие локальные экраны нужно использовать для сеанса. Все выбранные экраны должны размещаться радом друг с другом. Этот параметр доступен только в режиме Select displays (Выбранные дисплеи).

- Maximize to current displays (Развернуть до текущих дисплеев) — определяет, какие дисплеи будут использовать сеансы при переходе в полноэкранный режим. При включении этого параметра изображение сеанса переходит в полноэкранный режим на дисплеях, связанных с окном сеанса. Это позволяет менять дисплеи во время сеанса. Если этот параметр отключен, изображение сеанса переходит в полноэкранный режим на том же дисплее, на котором он в последний раз был в полноэкранном режиме. Этот параметр доступен только в режиме Select displays (Выбранные дисплеи) и отключен в других случаях.

- Single display when windowed (Один дисплей, если в оконном режиме) — определяет, какие дисплеи доступны в сеансе при выходе из полноэкранного режима. Если этот параметр включен, сеанс переключается на один дисплей в оконном режиме. Если этот параметр отключен, в оконном режиме сеанс отображается на тех же дисплеях, что и в полноэкранном режиме. Этот параметр доступен только в режимах All displays (Все дисплеи) и Select displays (Выбранные дисплеи) и отключен в других случаях.

- Параметр Start in full screen (Запуск в полноэкранном режиме) позволяет указать, будет ли сеанс запускаться в полноэкранном или оконном режиме. Этот параметр доступен только в режиме Single display (Один дисплей) и включен в других случаях.

- Параметр Fit session to window (Сеанс по размеру окна) определяет способ отображения сеанса, когда разрешение удаленного рабочего стола отличается от размера локального окна. Если этот параметр включен, то содержимое сеанса будет умещаться в окне, сохраняя пропорции окна сеанса. Если этот параметр отключен и разрешение и размер окна не совпадают, то будут отображены полосы прокрутки или черные области. Этот параметр доступен во всех режимах.

- Update the resolution on resize (Обновление разрешения при изменении размера) автоматически изменяет разрешение удаленного рабочего стола при изменении размера окна сеанса. Если этот параметр отключен, для сеанса всегда сохраняется то разрешение, которое задано в параметре Resolution. Этот параметр доступен только в режиме Single display (Один дисплей) и включен в других случаях.

- Параметр Resolution (Разрешение) позволяет указать разрешение удаленного рабочего стола. Оно будет использоваться на всем протяжении сеанса. Этот параметр доступен только в режиме Single display (Один дисплей) и когда параметр Update the resolution on resize (Обновление разрешения при изменении размера) отключен.

- Параметр Change the size of the text and apps (Изменение размера текста и приложений) указывает размер содержимого сеанса. Этот параметр применяется только при подключении к Windows 8.1 и более поздних версий или Windows Server 2012 R2 и более поздних версий. Этот параметр доступен только в режиме Single display (Один дисплей) и когда параметр Update the resolution on resize (Обновление разрешения при изменении размера) отключен.